Песочница windows 10 (windows sandbox): безопасная изолированная среда

Содержание:

Structure

Configuration settings in the file are split into groups, or sections. A section begins with a line that specifies its name enclosed within square brackets. For example: . The section continues to the end of the file, or until another section begins. There are three types of sections:

- The Global Settings section contains settings global to Sandboxie. These apply in one way or another to all sandboxes and all user accounts. There can be only one Global Settings section, typically at the top of the configuration file.

- One Sandbox Settings section for each sandbox known to Sandboxie. A valid sandbox name is a string of letters and digits, and has a maximum length of 32 characters. The Sandbox Settings section should contain the setting Enabled=yes.

- One User Settings section for each user account. These settings record the state of Sandboxie Control for a particular user account, and include such information as the size of the window. These settings are not documented here, but see a brief discussion below.

A simple Sandboxie.ini file may look like this.

The example shows four sections: The global section (GlobalSettings), two sandbox sections (DefaultBox and InstallBox), and one user account section (UserSettings_054A02CE).

Lines that begin with a hash sign (#) are comments. These lines are skipped.

Note: During its operation, Sandboxie Control regularly rewrites the Sandboxie.ini file, and this rewrite loses all comments. However, unrecognized settings are not lost during the rewrite, so one workaround is to write comments in the form Comment=text.

The configuration file can contain up to 30,000 lines of text. Each line can be up to 1000 characters long.

The file is UNICODE-encoded, which means each character is composed of two bytes. Many text file editors, including the system Notepad, handle this encoding properly.

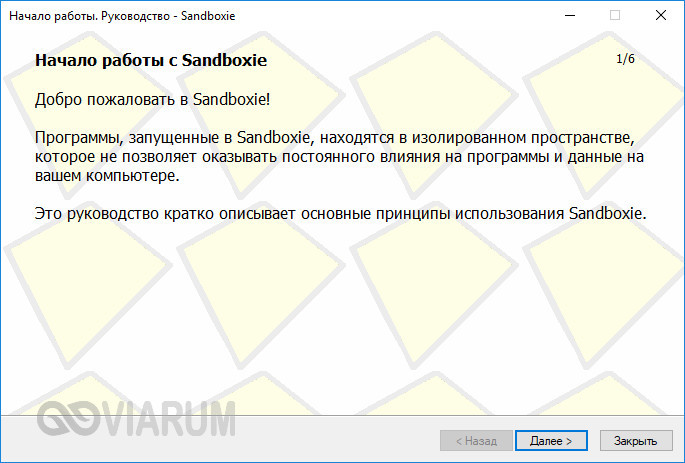

Работа с Sandboxie

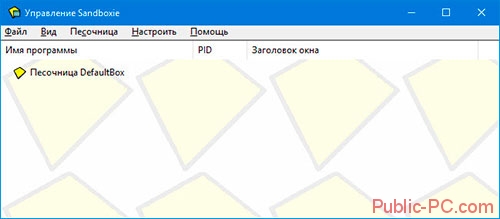

В отличие от VirtualBox и других гипервизоров, Sandboxie не использует образы дисков. Вместо этого программа создает специальные папки, в которых хранятся файлы виртуализированных приложений. Одной песочнице соответствует одна папка, а песочниц может быть создано несколько. По умолчанию в программе имеется одна песочница – DefaultBox. При первом запуске программа предложит вам включить совместимость с некоторыми приложениями, на что желательно дать согласие. Остальные настройки можно оставить без изменений.

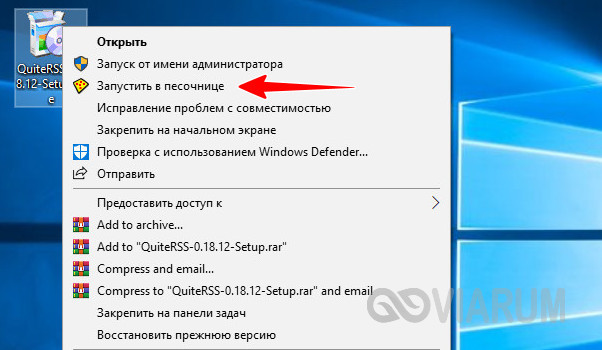

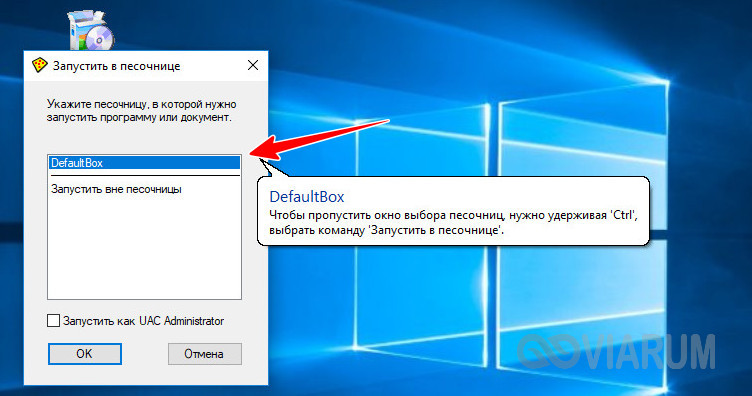

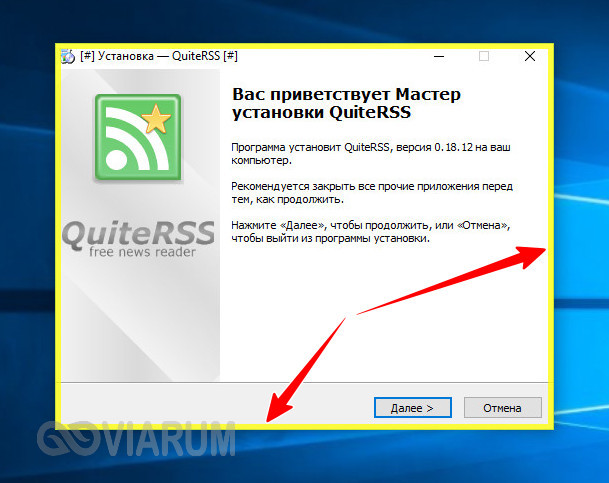

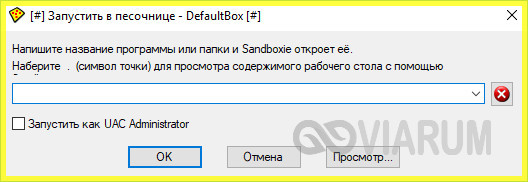

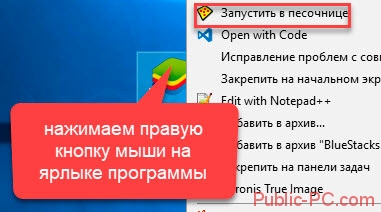

Теперь несколько примеров. Допустим, вы хотите безопасно установить и протестировать какую-нибудь программу. Кликните по ее исполняемому файлу ПКМ, выберите в контекстном меню «Запустить в песочнице» и укажите в открывшемся диалоговом окошке название песочницы (по умолчанию DefaultBox).

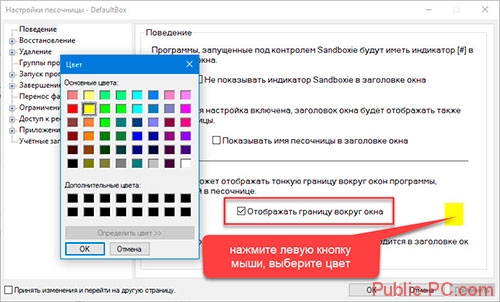

В результате установка будет выполнена в виртуальной среде, на что укажет ярко-желтая обводка вдоль границ окна запущенной программы. Физически файлы инсталлированной программы будут располагаться по адресу C:/Sandbox/USERNAME/DefaultBox/drive/C/Program Files.

Чтобы запустить в песочнице программу, установленную в штатном режиме, кликаем по названию песочницы DefaultBox правой кнопкой мыши, выбираем в меню опцию «Запустить в песочнице», а потом «Запустить любую программу» или «Запустить с меню Пуск». В первом случае откроется окошко быстрого запуска, во втором – импровизированное меню выбора программ, файлов и каталогов, чем-то напоминающее меню Пуск в Windows 7.

Результаты работы запущенных в виртуальной среде приложений сохраняются в папку Sandboxie по виртуальному адресу, даже если вы выберите иное расположение. Чтобы извлечь данные, переключитесь в меню «Вид» в режим «Файлы и папки», найдите сохраненный файл и восстановите его, выбрав в контекстном меню «Восстановить в ту же папку». Похожим образом на рабочий стол восстанавливаются (переносятся) ярлыки установленных в песочнице программ. В этом случае вам нужно выбрать в меню «Вид» режим «Программы» и «Быстрое восстановление».

По большому счету это всё, что нужно знать о работе с Sandboxie. Вы можете выбирать папки для хранения файлов песочниц, настраивать оповещения при запуске программ и даже вносить изменения в конфигурацию ручной правкой конфигурационных файлов. Актуальная версия песочницы доступна на сайте разработчика www.sandboxie.com/DownloadSandboxie, но чтобы ее скачать, придется пройти процедуру регистрации по правилам компании, обусловленным политикой конфиденциальности Sophos.

[0.4.0 / 5.43] — 2020-09-05

Added

- added a proper custom installer to the Plus release

- added sandbox snapshot functionality to sbie core

— filesystem is saved incrementally, the snapshots built upon each other

— each snapshot gets a full copy of the box registry for now

— each snapshot can have multiple children snapshots - added access status to resource monitor

- added setting to change border width

- added snapshot manager UI to SandMan

- added template to enable authentication with an Yubikey or comparable 2FA device

- added ui for program alert

- added software compatibility options to the UI

Changed

- SandMan UI now handles deletion of sandbox content on its own

- no longer adding redundant resource accesses as new events

Fixed

- fixed issues when hooking functions from delay loaded libraries

- fixed issues when hooking an already hooked function

- fixed issues with the new box settings editor

Isolated and secure space

Sandboxie serves as a virtual space between your system and the programs you run, keeping them safe inside an isolated portion of your hard disk. By running a web browser under this program, you are guaranteed to have secure web browsing under its protection. All the malicious software detected will be contained in the sandbox and can be discarded immediately. Its revamped privacy security allows your collected browsing history, cookies, and cached temporary files to stay within the app.

What is Sandboxie used for?

Malicious programs and viruses usually work by trying to make changes to your computer that serve the hacker’s ends, but not yours. Sandboxie is a sandbox program that acts as a safe zone where you can try out programs, apps, and links that you suspect to be dangerous. It prevents any changes to be made to your computer by containing the program and any viruses it may harbor within the confines of the app, and doesn’t let them loose on your PC.

Thanks to its closed testing environment development approach, you can freely try programs that you don’t trust first, without any immediate risk to your system. All files created in your sandbox remain inside it and are deleted when you close it. The program does have a special feature called Quick Recovery, which you can use to recover deleted programs instantly should you decide you need them further for other testing purposes.

How safe is Sandboxie?

Sandboxie is a safe tool to use if you are using it the way it was intended for. For instance, you run a browser inside this isolated space, downloaded some programs that turned out to be a virus, and run it inside the sandbox. The virus can possibly harm and delete important data in your system. Fortunately, if you have this software solution, all adverse effects are inside the sandbox only. When you restart your computer, your windows will still remain intact as if nothing happened.

In addition to this, Sandboxie also features extensive menu settings and is thoroughly documented to include a handy tutorial guide to help you get started on using it. While you are using this program, however, you should be bear in mind that this is no replacement for a proper antivirus app. Generally, it is more of a tool for advanced users who want to assess specific programs in a safe environment and doesn’t work as a general way of keeping your computer safe.

Protect your system from any harm

Sandboxie is a handy tool to test untrustworthy software without having to put your system in any kind of danger. With this utility, you could prevent any malicious software from invading and harming your computer, possibly even costing you vital data as a result. All the malignant programs that will be detected will be trapped in the sandbox which could be deleted instantly to avoid any further and permanent damage from happening.

Лучшие песочницы для Windows 10

Песочница – это виртуальная среда, в которой вы можете устанавливать и запускать новые или ненадёжные приложения, не нанося вреда вашей системе. Вот некоторые из лучших приложений-песочниц для Windows из множества доступных.

BitBox

Этот инструмент специально разработан для просмотра веб-страниц в среде песочницы. Он поставляется как в версиях Chrome, так и в Firefox, и в значительной степени представляет собой экземпляр Linux для VirtualBox, разработанный специально для просмотра страниц, что означает, что он требует немного больше памяти, чем другие приложения в этом списке

BitBox имеет возможность загрузки файлов на ваш реальный ПК, поэтому важно, чтобы вы решили, хотите ли вы, чтобы это произошло, и настроили его соответствующим образом

Он принимает важные меры предосторожности, такие как отключение микрофона и мониторинг всех взаимодействий хост-битбокс, что делает его надёжным и безопасным выбором

BufferZone

BufferZone – это инструмент изолированной программной среды, который означает, что если вы направляетесь в те части интернета, которые могут быть опасны для вашего ПК, или кто-то передаёт вам флешку, которой вы не очень доверяете (это случается со всеми, верно?), тогда стоит запустить их через BufferZone. Легко добавлять различные программы для запуска через BufferZone, и каждый крупный веб-браузер хорошо работает внутри него. Одним из преимуществ приложения по сравнению с другим программным обеспечением является то, что вам не нужно долго настраивать, чтобы запустить его. Сохраняя выбранные действия в защищённой виртуальной зоне, BufferZone делает невозможным проникновение вредоносного программного обеспечения через интернет на ваш компьютер, поскольку всё, что вы через него выполняете, становится «только для чтения», поэтому никакие вредоносные программы не могут записывать свои данные на ваш жёсткий диск.

Shade Sandbox

Shade Sandbox – ещё одно популярное бесплатное приложение-песочница. По сравнению с Sandboxie, пользовательский интерфейс Shade намного проще, понятнее и удобен для начинающих. Чтобы поместить приложение в песочницу, всё, что вам нужно сделать, это перетащить его в окно Shade Sandbox. При следующем запуске приложения оно будет автоматически помещено в «песочницу». При использовании Shade Sandbox вся ваша история просмотров, временные файлы, файлы cookie, реестр Windows, системные файлы и т. д. будут изолированы от операционной системы. Любые файлы, загруженные при использовании Shade, будут храниться в папке Virtual Downloads, к которой можно получить доступ из интерфейса Shade.

ToolWiz Time Freeze

ToolWiz Time Freeze работает совсем не так, как две описанные выше песочницы. Когда вы устанавливаете ToolWiz Time Freeze, он создаёт виртуальную копию всех ваших системных настроек и файлов и сохраняет состояние ПК. После использования приложения, которое вы хотите протестировать, просто перезагрузите систему, и она будет автоматически восстановлена. Этот тип приложения очень полезен, когда вы хотите полностью протестировать программу без ограничений, но не хотите, чтобы она вносила какие-либо изменения в ОС.

Shadow Defender

Shadow Defender похожа на ToolWiz Time Freeze. Когда вы устанавливаете и инициализируете программное обеспечение, вам будет предложено виртуализировать системный диск и любые другие диски по вашему выбору. После того как система была виртуализирована, любые внесённые в неё изменения будут отменены при следующей перезагрузке системы. Конечно, вы всегда можете указать файлы и папки для исключения из теневого режима. Это позволяет вам выбрать, какие изменения оставить, а какие отменить. В теневом режиме, если вы хотите сохранить загруженный файл или зафиксировать изменение системы, всё, что вам нужно сделать, – это нажать кнопку «Выполнить сейчас» в главном окне.

Как скачать

Sandboxie скачать можно по адресу: https://www.sandboxie.com/. Нажмите ссылку «Click here». Приложение условно бесплатное, после тридцати дней работы попросит перейти на платный вариант использования. Несмотря на это большинство возможностей приложения будет доступно бесплатно. Отключится только функция работы с несколькими изолированными средами. Скачать Sandboxie для Windows 7 и более старых версий можно по адресу: https://www.sandboxie.com/AllVersions.

Sandboxie для Windows 10

Запускаем инсталляционный «exe» файл кликнув по нем два раза левой кнопкой мыши. Начнется установка. Чтобы Sandboxie скачать на русском выбираем соответствующий пункт в появившемся окне.

Установка простая, не вызовет сложностей даже у начинающий пользователей. Приложение станет доступным из меню «Пуск»-«Программы». Также она расположится в системном трее.

На «Рабочий стол» добавится ярлык, кликнув по которому откроется обозреватель, используемый по умолчанию.

Настройки

Запустите программу.

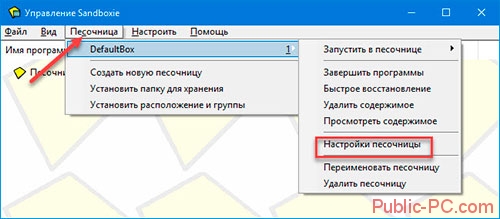

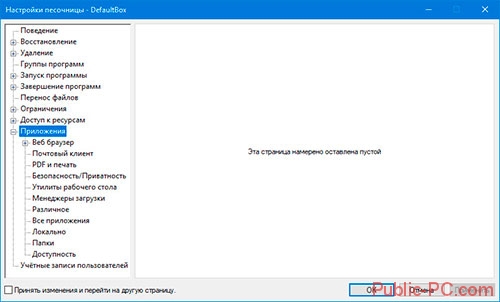

Нажмите «Песочница»-«Default»-«Настройка».

Нажав на желтое поле откроется вкладка где выберите цвет, который появится вокруг окна приложения. После внесенных изменений нажмите «Применить».

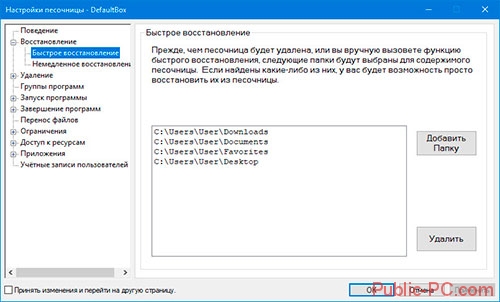

Для сохранения результатов на HDD используется опция «Восстановление». Как на скриншоте. Выберите папки, которые поместятся в песочницу. В самой системе их не будет. Если нужно перенесте их в систему. По умолчанию утилита следит за директорией «Загрузка» и «Рабочим столом». Добавьте к ним любую директорию нажав «Добавить».

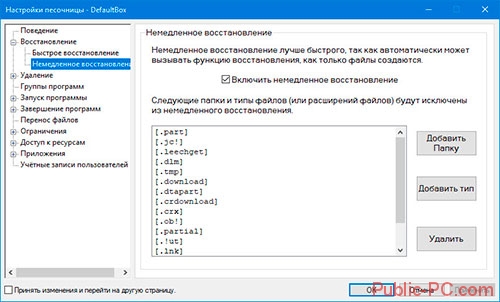

«Немедленное восстановление». Опция позволяет выбрать файлы и директории, которые не нужно восстанавливать.

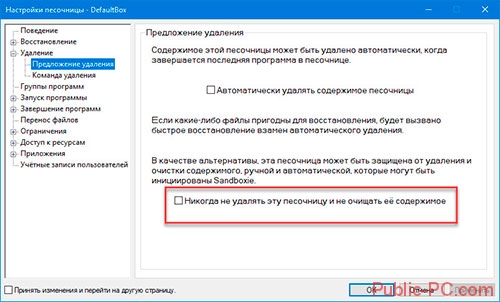

Чтобы сохранить информацию, в разделе «Удаление», отметьте пункт как на скриншоте.

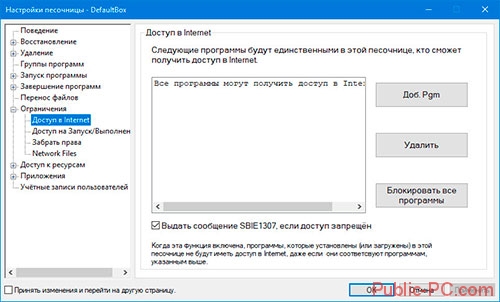

Настройте работу в сети в подразделе «Доступ в Internet». Разрешите или запретите приложениям выходить в интернет.

Настройте работу программы в разделе «Приложения».

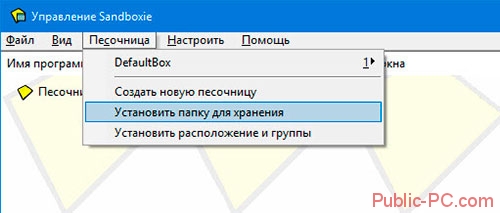

В меню создайте папку чтобы сохранить песочницу. Для этого перейдите «Песочница»-«Установить». Если не хватит места на диске «С» укажите другой.

Настройка Sandboxie для Windows 7, ничем не отличается от описанной выше.

Sandboxie как пользоваться

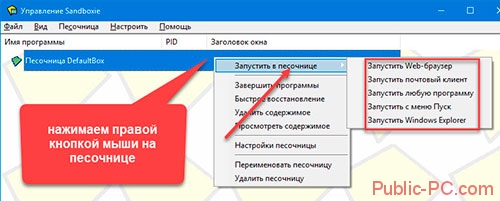

Открываем приложение, далее кликните правой кнопкой мыши по названию, выберите «Запустить». Будут доступны такие способы:

- Открытие обозревателя;

- Запуск почтового клиента;

- Открытие используя кнопку «Пуск»;

- Запустить Explorer. Откроется проводник.

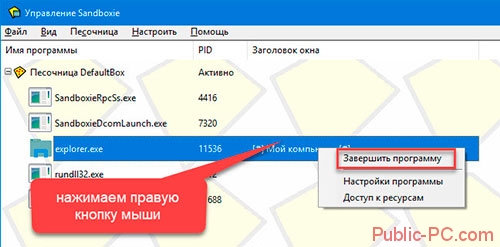

Для прекращения работы выберите «Завершить».

Второй способ

Нажимаем на ярлыке приложения правой кнопкой, далее «Запустить».

Приложение запустится в изолированной среде. При наведении курсора появится цветная рамка.

Функциональные возможности Kaspersky Sandbox

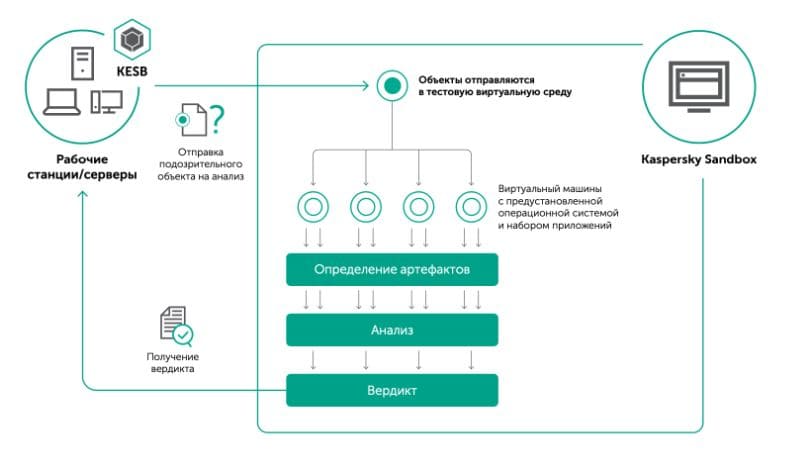

Kaspersky Sandbox позволяет блокировать неизвестные и сложные угрозы без привлечения дополнительных ресурсов. В основе его функционирования лежат анализ поведения объекта, сбор и исследование артефактов; если объект выполняет деструктивные действия, он признаётся вредоносной программой.

Рисунок 1. Принцип функционирования Kaspersky Sandbox

Решение характеризуется следующими возможностями:

- Работа как на выделенном аппаратном обеспечении, так и в виде виртуальной машины.

- Использование неинтрузивных методов мониторинга, не оставляющих признаков, которые могли бы быть обнаружены проверяемым объектом.

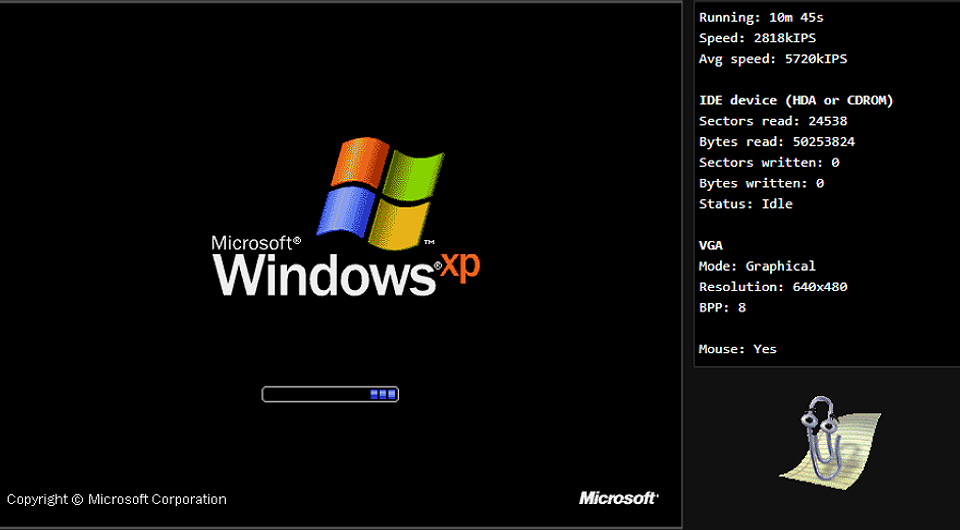

- Поддержка виртуальных машин на базе операционной системы Microsoft Windows 7 x64.

- Создание уникального окружения виртуальной машины в зависимости от типа проверяемого объекта.

- Эмуляция действий пользователя при проведении анализа.

- Динамическое изменение окружения исполнения файла в зависимости от его поведения.

- Ведение кеша вердиктов как на уровне самого решения, так и на уровне агента для рабочих станций.

- Централизованная управляемость с использованием Kaspersky Security Center.

- Кластеризация серверов для повышения производительности.

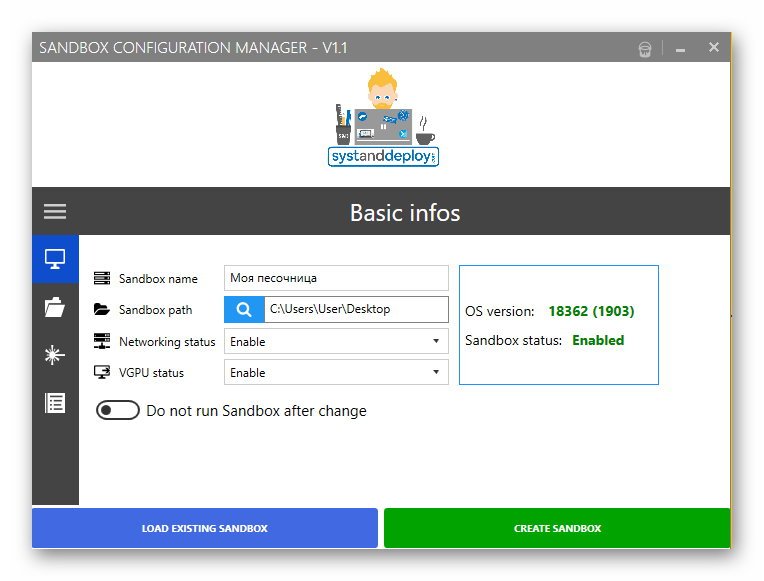

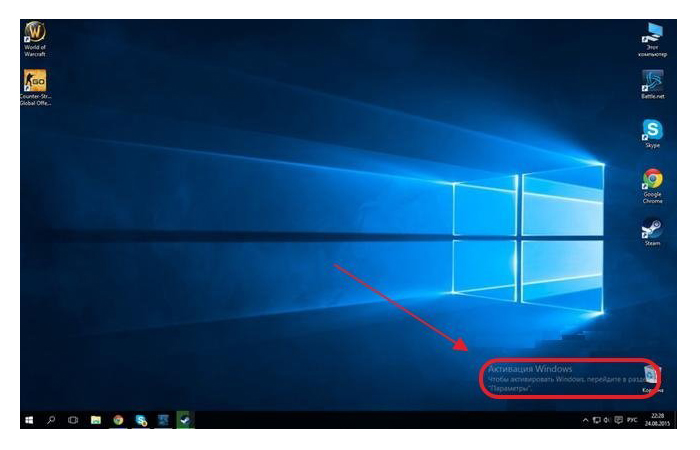

Surface Pro

«Песочница» Windows — Windows Sandbox — это новая функция, доступная начиная с майского обновления Windows 10 2019 года (версия 1903), предназначенная для запуска ненадежных приложений в облегченной изолированной среде, работающей независимо от основной установки.

Несмотря на то, что вы можете создать виртуальную машину для достижения аналогичного эффекта, есть несколько ключевых преимуществ Windows Sandbox. Например, вам не нужно тратить дополнительные шаги на создание или загрузку виртуальной машины. Каждый раз, когда вы запускаете эту функцию, она запускает новую чистую установку Windows 10. После завершения тестирования приложения и закрытия Windows Sandbox все автоматически удаляется. Кроме того, использование виртуализации изолирует все, что происходит внутри среды, от основной установки, предлагая максимальную безопасность для тестирования ненадежных приложений.

В этом руководстве по Windows 10 мы расскажем, как включить и начать работу с Windows Sandbox, доступной в обновлении Windows 10 за май 2019 года.

Системные требования Windows Sandbox

Прежде включить и использовать Windows Sandbox, вы должны убедиться, что ваше устройство соответствует следующим минимальным аппаратным и программным требованиям:

Windows 10 Pro (или Enterprise) Аппаратная виртуализация Архитектура AMD64 Минимум 2 ядра процессора (рекомендуется 4 ядра с гиперпоточностью) 4 ГБ оперативной памяти (рекомендуется 8 ГБ). 1 ГБпамяти на жестком диске (рекомендуется SSD).

Как включить Windows Sandbox в Windows 10

С использованием возможностей Windows процесс включения Windows Sandbox является достаточно простым.

Включение виртуализации

Прежде чем вы сможете включить Windows Sandbox, вы должны убедиться, что ваше устройство поддерживает аппаратную виртуализацию, и эта функция включена в прошивке Базовой системы ввода / вывода (BIOS) или Unified Extensible Firmware Interface (UEFI).

Чтобы проверить, поддерживает ли ваше устройство виртуализацию, выполните следующие действия:

Откройте Command Promt или Windows PowerShell

Введите следующую команду и нажмите Enter:

Если в разделе «Требования Hyper-V» «Виртуализация включена во встроенном ПО» указано «Да», то вы можете использовать «песочницу» Windows Sandbox.

Если виртуализация не включена, вам нужно запустить ваше в режиме редактирования настроек BIOS или UEFI и включить эту функцию. Этот процесс обычно требует нажатия одной из функциональных клавиш (F1, F2, F3, F10 или F12), клавиши ESC или Delete, как только вы включите компьютер. Однако эти параметры могут отличаться в зависимости от производителя и даже модели компьютера. Так что не забудьте проверить веб-сайт поддержки производителя вашего устройства для более конкретных инструкций.

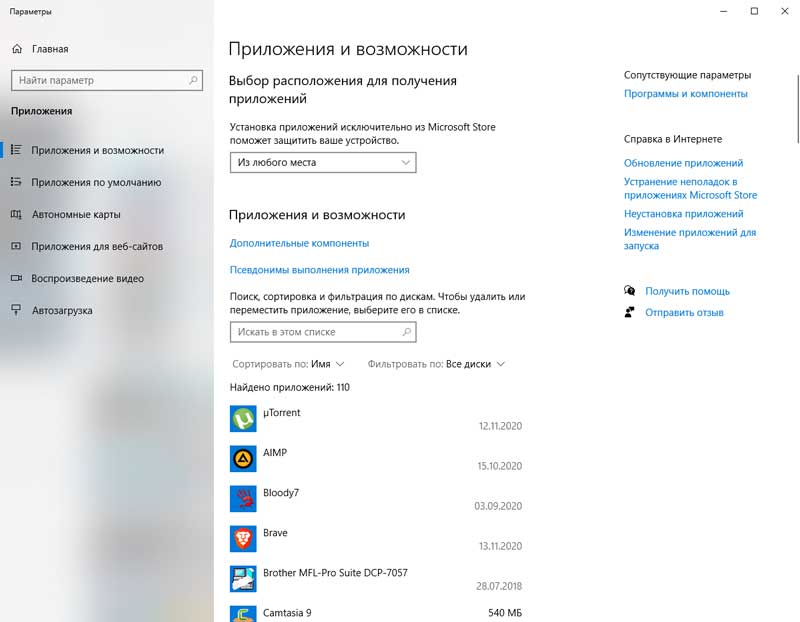

Включение Windows Sandbox

Чтобы включить Windows Sandbox в Windows 10 версии 1903 или более поздней, выполните следующие действия.

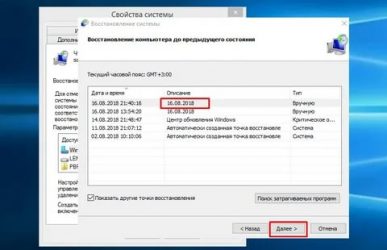

Откройте Панель настроек > Приложения и возможности > Программы и компоненты > Включение или отключение компонентов Windows.

Проверьте опцию Песочница Windows.

Нажмите кнопку ОК. Нажмите кнопку «Перезагрузить сейчас».

После выполнения этих шагов вы можете начать использовать новый уровень виртуализации для временной установки и тестирования ненадежных приложений.

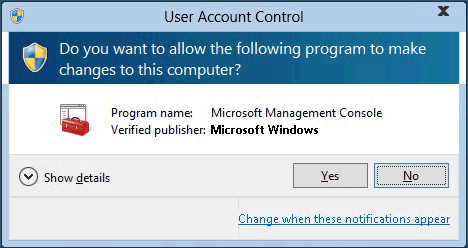

Как использовать Windows Sandbox на Windows 10

Процесс начала использования Windows Sandbox очень прост; просто следуйте этим шагам:

Откройте Пуск. Найдите Песочницу Windows, щелкните правой кнопкой мыши верхний результат и выберите параметр «Запуск от имени администратора». На вашем устройстве щелкните правой кнопкой мыши установщик приложения, который вы хотите протестировать, и выберите опцию Копировать.

В среде Windows Sandbox щелкните правой кнопкой мыши на рабочем столе и выберите параметр «Вставить» для переноса исполняемого файла.

Продолжите с инструкциями на экране для завершения установки.

Выполнив эти шаги, вы можете начать использовать ненадежное приложение, как и любое другое приложение. Кроме того, вы можете использовать сочетание клавиш Ctrl + Alt + Break (или Пауза) для входа и выхода из песочницы Windows в полноэкранном режиме. Если вы используете высококонтрастный режим, в рамках процесса виртуализации вы можете использовать сочетание клавиш Shift + Alt + PrintScreen для включения высокой контрастности.

После завершения тестирования приложения нажмите кнопку X в правом верхнем углу и нажмите кнопку ОК, чтобы закрыть «песочницу». Когда вы прекратите работу, виртуальная машина и ее содержимое будут полностью удалены с вашего устройства, что не повлияет на установку на Windows 10 вашего устройства.

Для отправки комментария вам необходимо авторизоваться.

[0.4.5 / 5.44.1] — 2020-11-16

Added

- added «Terminate all processes» and «disable forced programs» commands to tray menu in SandMan ui

- program start restrictions settings now can be switched between a white list and a black list

— programs can be terminated and blacklisted from the context menu - added additional process context menu options, lingering and leader process can be now set from menu

- added option to view template presets for any given box

- added text filter to template view

- added new compatibility templates:

— Windows 10 core UI component: OpenIpcPath=\BaseNamedObjects-* solving issues with Chinese Input and Emojis

— FireFox Quantum, access to windows FontCachePort for compatibility with Windows 7 - added experimental debug option «OriginalToken=y» which lets sandboxed processes retain their original unrestricted token

— This option is comparable with «OpenToken=y» and is intended only for testing and debugging, it BREAKS most SECURITY guarantees (!) - added debug option «NoSandboxieDesktop=y» it disables the desktop proxy mechanism

— Note: without an unrestricted token with this option applications won’t be able to start - added debug option «NoSysCallHooks=y» it disables the sys call processing by the driver

— Note: without an unrestricted token with this option applications won’t be able to start - added ability to record verbose access traces to the resource monitor

— use ini options «FileTrace=», «PipeTrace=», «KeyTrace=», «IpcTrace=», «GuiTrace=» to record all events

— replace «» to log only: «A» — allowed, «D» — denied, or «I» — ignore events - added ability to record debug output strings to the resource monitor,

— use ini option DebugTrace=y to enable

Changed

- AppUserModelID sting no longer contains sandboxie version string

- now by default sbie’s application manifest hack is disabled, as it causes problems with version checking on windows 10

— to enable old behaviour add «PreferExternalManifest=y» to the global or the box specific ini section - the resource log mechanism can now handle multiple strings to reduce on string copy operations

Fixed

- fixed issue with disabling some restriction settings failed

- fixed disabling of internet block from the presets menu sometimes failed

- the software compatibility list in the sandman UI now shows the proper template names

- fixed use of freed memory in the driver

- replaced swprintf with snwprintf to prevent potential buffer overflow in SbieDll.dll

- fixed bad list performance with resource log and api log in SandMan UI

В ожидании: Seed

Симулятор колонизатора неизвестной планеты со сложной экологической системой и возможностью попробовать себя в роли фермера, выращивающего неведомые земной науке растения. Разработчики обещают наладить между персонажами не просто сотрудничество, но и родственные связи, а также предоставить игрокам возможность влиять на экономику колонии, устанавливая свои цены на выращенную продукцию.

Если вы ожидали увидеть здесь такие игры, как, например, Conan Exiles или ARK: Survival Evolved, то ищите их в другой подборке. Да, это тоже в своем роде «песочницы», но они определены в топ игр на выживание, поскольку имеют основной уклон именно на него. Можно считать, что две эти подборки отчасти дополняют друг друга.