Pptp соединение

Содержание:

- Making A VPN Daemon and Connecting On Boot

- Информация о PPTP

- Описание

- Общие принципы работы и подключения

- Использование

- Don’t Feel Like Spending Money? Use My Free PPTP VPN Server List

- Сравнение PPTP и L2TP

- OpenVPN

- Настройка PPTP собственными средствами Windows 7: параметры сетевого адаптера

- WireGuard

- Недостатки протокола PPTP

- Troubleshooting

- Попингуйте PPTP-сервер

- Реализация PPTP в разных ОС

- Соединение PPTP: для чего нужно его использование?

- Not Cut Out For PPTP Configuration? Try an Easier Alternative

- Преимущества протокола PPTP

- OpenVPN сервер

- Поддержка MPPE в pppd

Making A VPN Daemon and Connecting On Boot

This article or section is out of date.

You can create a simple daemon for your VPN connection by creating an appropriate script:

Note: As always, is the name of your tunnel. is the command you use to add the appropriate route to the routing table.

Note: The stop functionality of this script will not work if the and arguments are passed to when pon is started. The reason for this is that the script contains a bug when determining the PID of the specified process if arguments were passed to .

To resolve this issue, you can patch your file by making the following changes on line 93:

-PID=`ps axw | grep "pppd call $1 *\$" | awk '{print $1}'`

+PID=`ps axw | grep "pppd call $1" | awk '{print $1}'`

/etc/rc.d/name-of-your-vpn

#!/bin/bash

. /etc/rc.conf

. /etc/rc.d/functions

DAEMON=<TUNNEL>-vpn

ARGS=

[ -r /etc/conf.d/$DAEMON ] && . /etc/conf.d/$DAEMON

case "$1" in

start)

stat_busy "Starting $DAEMON"

pon <TUNNEL> updetach persist &>/dev/null && <ROUTING COMMAND> &>/dev/null

if ; then

add_daemon $DAEMON

stat_done

else

stat_fail

exit 1

fi

;;

stop)

stat_busy "Stopping $DAEMON"

poff <TUNNEL> &>/dev/null

if ; then

rm_daemon $DAEMON

stat_done

else

stat_fail

exit 1

fi

;;

restart)

$0 stop

sleep 1

$0 start

;;

*)

echo "usage: $0 {start|stop|restart}"

esac

Note: We call in the script with two additional arguments: and . The argument makes pon block until the connection has been established. The other argument, , makes the network automatically reconnect in the event of a failure. To connect at boot add @<TUNNEL>-vpn to the end of your array in .

Информация о PPTP

PPTP, что это такое и для чего предназначено?

PPTP, созданный в 1999 году, является одним из старейших протоколов VPN и используется до сих пор. Разработанный Microsoft, он использовался во всех версиях Windows с момента создания Windows 95. Сегодня почти все устройства, настольные и мобильные платформы поддерживают PPTP.

С PPTP туннели VPN поддерживают сетевое соединение, а также шифруют любые данные, которые передаются по этой сети. За прошедшие годы технология продвинулась вперед, PPTP развился в направлении поиска новых способов сбора данных для того, чтобы оставаться по-прежнему передовой разработкой в области шифрования данных.

В конце концов, PPTP наиболее популярен, потому что это самый быстрый, самый распространенный и самый простой протокол VPN для настройки.

- Поддерживаются: Windows, MacOSX, Linux, iOS, Android, DD-WRT, на смартфонах, планшетах и маршрутизаторах.

- Шифрование: MPPE-128 бит

- Скорость: 70 Мбит/с при широкополосном соединении 100 Мбит/с.

- Безопасность: PPTP не является абсолютно безопасным, однако его трудно расшифровать. PPTP хорош для использования в качестве резервной системы безопасности.

Описание

Протокол PPTP поддерживает шифрование и инкапсуляцию многопротокольного трафика с использованием IP-заголовка для отправки по IP-сети или общедоступной IP-сети, например по Интернету. Протокол PPTP может использоваться для подключений удаленного доступа и VPN-подключений типа «сеть-сеть». При использовании Интернета в качестве общедоступной сети для VPN-подключений PPTP-сервер представляет собой VPN-сервер с поддержкой PPTP, один интерфейс которого находится в Интернете, а второй — в интрасети.

Протокол PPTP инкапсулирует PPP-кадры в IP-датаграммы для передачи по сети. Протокол PPTP использует TCP-соединение для управления туннелем и измененную версию протокола GRE с целью инкапсуляции PPP-кадров для туннелированных данных. Полезные данные инкапсулированных PPP-кадров могут быть шифрованными, сжатыми или и теми, и другими одновременно.

Кадр PPP (IP-, IPX- или Appletalk-датаграмма) заключается в оболочку с заголовком GRE (Generic Routing Encapsulation) и заголовком IP. В заголовке IP-адреса источника и приемника соответствуют VPN-клиенту и VPN-серверу.

Заголовок GRE состоит из 2 частей по 2 байта:

1-2 байты — флаги:

- ChecksumPresent – бит 0, если равен 1, то в заголовке GRE присутствует необязательное поле контрольной суммы – Checksumfield;

- Key Present – бит 2, если равен 1, то в заголовке GRE присутствует необязательное поле, содержащее ключ – Key field;

- Sequence Number Present – бит 3, если равен 1, то в заголовке GRE присутствует необязательное поле порядкового номера – SequenceNumberfield;

- Version Number – биты 13–15. Данное поле обозначает версию реализации GRE. Значение 0 обычно используется для GRE. Point-To-Point протокол (PP2P) использует версию 1.

3-4 байты, в свою очередь, содержат тип протокола (ethertype) инкапсулированного пакета.

PPTP является наиболее часто используемым протоколом для построения VPN многие годы. Он опирается на различные методы аутентификации для обеспечения безопасности (как правило, MS-CHAP v.2). Является стандартным протокол почти во всех операционных системах и устройствах, поддерживающих VPN. Его главное преимущество заключается в том, что он использует меньше вычислительных ресурсов, следовательно обладает высокой скоростью работы.

Обычно используется со 128-битным шифрованием, в следующие несколько лет после включения этого протокола в состав Windows 95 OSR2 в 1999 году были найдены ряд уязвимостей. Наиболее серьезной из которых явилась уязвимость протокола аутентификации MS-CHAP v.2. Используя эту уязвимость, PPTP был взломан в течение 2 дней. Microsoft сама рекомендовала к использованию в качестве VPN проколов L2TP или SSTP.

Общие принципы работы и подключения

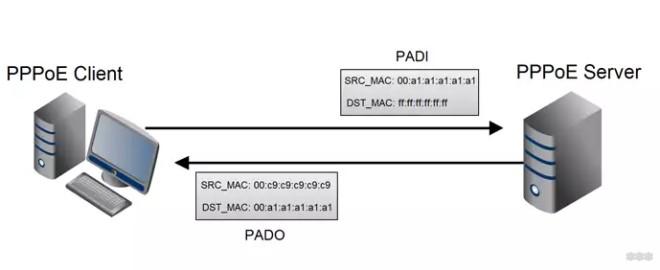

Мы рассмотрели достаточно кратко соединение PPTP. Что это такое, многим, наверное, уже хоть немного понятно. Полная ясность в вопрос будет внесена после рассмотрения основных принципов функционирования протокола и связи на его основе, а также в разделе, где будет показан процесс установки по шагам соединения PPTP GRE.

Итак, соединение между двумя точками устанавливается на основе обычной PPP-сессии на основе протокола GRE (инкапсуляция). Второе подключение непосредственно на порте TCP отвечает за управление GRE и инициацию.

Сам передаваемый пакет IPX состоит собственно из данных, иногда называемых полезной нагрузкой, и дополнительной управляющей информации. Что происходит при получении пакета на другом конце линии? Соответствующая программа для PPTP-соединения как бы извлекает содержащуюся в цельном пакете IPX информацию и отправляет ее на обработку при помощи средств, соответствующих собственному протоколу системы.

Кроме того, одной из важных составляющих туннельной передачи и приема основной информации является обязательное условие использования доступа при помощи комбинации «логин-пароль». Конечно, взломать логины и пароли на стадии получения можно, но вот в процессе передачи информации через защищенный коридор (туннель) – никак.

Использование

Тоннель VPN запускается командой pon:

# pon $TUNNEL

для примера:

# pon beeline

Тоннель останавливается командой poff:

# poff $TUNNEL

для примера:

# poff beeline

Автоматическое подключение тоннеля VPN при загрузке системы

Для автоматического подключения при загрузке следует добавить в /etc/network/interfaces следующую запись:

auto ppp0

iface ppp0 inet ppp

provider $TUNNEL # (/etc/ppp/peers/MY_PEER)

Если в локальной сети используется DHCP, то в некоторых случаях PPTP-соединение инициализируется еще до того, как были получены настройки от DHCP-сервера. В этом случае /etc/network/interfaces следует изменить таким образом, чтобы PPTP-соединение устанавливалось только после полной инициализации ethernet-соединения:

iface eth0 inet dhcp

post-up ifup ppp0

down ifdown ppp0

iface ppp0 inet ppp

provider $TUNNEL

Don’t Feel Like Spending Money? Use My Free PPTP VPN Server List

Now I know not everyone wants to spend money on VPNs. Even though I recommend only using paid VPN subscriptions, I’m still sharing a list of free PPTP VPN servers you can use.

Now I went through quite a bit of trouble to come up with this list. I’d appreciate it if you would at least share this blog with your friend.

Shameful plugging aside, the list below includes PPTP VPN servers from Singapore, the USA, Canada, UK, and few other countries.

Enjoy….

Note: it’s still better to go for paid VPN services rather than gambling your luck with a free PPTP VPN server

| Server | Username | Password | Country |

|---|---|---|---|

| sg1.vpnjantit.com | vpnjantit.com | i0ryj | Singapore |

| sg2.vpnjantit.com | vpnjantit.com | i0ryj | Singapore |

| sg3.vpnjantit.com | vpnjantit.com | i0ryj | Singapore |

| usa1.vpnjantit.com | vpnjantit.com | i0ryj | USA |

| fr1.vpnbook.com | vpnbook | 88wxtet | France |

| it.vpnjantit.com | vpnjantit.com | i0ryj | Italy |

| us1.vpnbook.com | vpnbook | 88wxtet | USA |

| us2.vpnbook.com | vpnbook | 88wxtet | USA |

| ca1.vpnbook.com | vpnbook | 88wxtet | Canada |

| de233.vpnbook.com | vpnbook | 88wxtet | Germany |

| uk.superfreevpn.com | free | 7833 | UK (London) |

| ca.superfreevpn.com | free | 1251 | Canada (Montreal) |

| nl.superfreevpn.com | free | 2988 | Netherlands (Brabant) |

| us.websitevpn.com | websitevpn.com | freevpn | USA |

| us1.superfreevpn.com | free | 1596 | USA (Miami) |

| us2.superfreevpn.com | free | 2737 | USA (Chicago) |

| gr.vpnjantit.com | vpnjantit.com | i0ryj | Germany |

| uk.realfreevpn.com | realfreevpn | 25570 | UK |

| de.realfreevpn.com | realfreevpn | 93937 | Germany |

| fr.realfreevpn.com | realfreevpn | 76216 | France |

| 188.166.6.170 | contassh | abcd1234 | Netherlands |

| 188.166.155.99 | contassh | abcd1234 | Netherlands |

| 178.62.38.164 | sshagan | abcd1234 | UK |

| 46.101.79.161 | sshagan | abcd1234 | UK |

| 128.199.221.154 | contassh | abcd1234 | Singapore |

| 128.199.96.14 | contassh | abcd1234 | Singapore |

| uk.websitevpn.com | websitevpn.com | freevpn | UK |

| ca.justfreevpn.com | justfreevpn | Canada Free VPN Account | Canada |

| uspptp.hotfreevpn.com | free | 1234 | USA |

| 51.15.151.165 | pptp | ykDJYnCIirN | France |

| 192.241.184.169 | sshagan | abcd1234 | USA |

| 192.241.179.120 | sshagan | abcd1234 | USA |

| 139.59.237.15 | sshagan | abcd1234 | Singapore |

| 128.199.214.71 | sshagan | abcd1234 | Singapore |

| 138.68.140.197 | contassh | abcd1234 | UK |

| 138.68.64.68 | contassh | abcd1234 | UK |

| 159.203.111.101 | contassh | abcd1234 | USA |

| 139.59.244.147 | sshagan | abcd1234 | Singapore |

| 162.243.33.71 | sshagan | abcd1234 | USA |

| 162.243.15.104 | sshagan | abcd1234 | USA |

Alternatives to PPTP

As said earlier, PPTP is by far the easiest VPN protocol to setup. However, it is worth looking at the alternatives for the extra bit of security that they offer.

OpenVPN

OpenVPN has the highest level of security often recommended by VPN providers. It is normally built-in with the VPN services, but when it’s not, then it’s a complicated endeavor. It has an SSL 256-bit encryption by default but only manages to decrease the internet speed by 10%.

L2TP/IPSec

It comes second when we speak of the best VPN protocol. L2TP is a protocol, while IPSec is its encryption. If you only happen to see L2TP without IPSec, then avoid it if you can. The only vulnerability we could find is its slow internet speed.

SSTP

It is an upgraded version of PPTP which is also developed by Microsoft but far more useful. You will only find this protocol supported by Windows, otherwise, it is just as secure as L2TP/IPSec. It is easier to set up, but many VPNs do not support it.

IKEv2

Also a product of Cisco and Microsoft. Device compatibility is something to worry about since it is not available for many devices. Its greatest strength is to quickly reconnect when the connection drops and uses IPSec for encryption which is something to cheer about.

Key Takeaways

- PPTP VPN remains popular on account of increased functionality

- PPP served as a bridge between the physical link at the user’s end and the Internet Protocol

- PPTP was the first protocol to achieve formal recognition as a VPN protocol

- Besides Windows, PPTP is also used on Mac and Linux platforms because of its speed and compatibility

- The PPTP VPN protocol borrows authentication protocols from the PPP

- Once browser add-ons like Firesheep have extracted your key, you’re #virtuallydead

- Your PPTP VPN should guarantee 256-bit encryption

- Windows, Unix, Linux, and Mac OS clients are all capable of connecting to a VPN using PPTP

Сравнение PPTP и L2TP

Поскольку мы говорим о протоколах PPTP и L2TP, давайте посмотрим на сравнение между ними. Итак, вот различия между PPTP против L2TP:

| PPTP | L2TP | |

| Основная информация | Основной и первый протокол VPN поддерживается Windows. | Туннельный протокол, который использует IPSec для безопасности / шифрования и работает через UDP. |

| Совместимость | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. | Встроенная поддержка широкого спектра настольных компьютеров, мобильных устройств и планшетов. |

| шифрование | 128-битные ключи | 256-битные ключи |

| использование | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера | через встроенный клиент устройства / ОС, используя имя пользователя + пароль + адрес сервера и предварительный общий ключ |

| стабильность | Сравнительно нестабильный, но очень стабильный и принятый большинством точек доступа Wi-Fi. | Доказано стабильным на различных типах устройств, сетей и операционных систем |

| Поддерживаемые устройства / ОС | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. | Windows, Mac OSX, Linux, iOS, Android, DD-WRT и т.д. |

| Безопасность | Основное шифрование | Очень безопасно Проверка целостности данных, инкапсулирует данные дважды. |

| преимущества | Простая настройка / настройка, хорошая скорость, поддерживается большое количество устройств. | Простая настройка / настройка, легко обходит ограничения по сетям или интернет-провайдерам. |

| Недостатки | Стабильность может варьироваться в зависимости от сети. Не предлагает правительственного уровня безопасности. Легко быть заблокированным. | Более медленные скорости |

| Вывод | PPTP прост в настройке и использовании с приличными скоростями. Менее безопасный, чем другие протоколы VPN. | L2TP обычно достигает более низких скоростей, чем другие протоколы, но его способность обойти ограничения сети и надежную защиту делают его хорошим выбором. |

OpenVPN

Относительно новая технология с открытым исходным кодом, OpenVPN использует протоколы SSLv3/TLSv1 и библиотеку OpenSSL, а также некоторые другие технологии, что в целом обеспечивает надежное и мощное VPN-решение для пользователей. Протокол гибок в настройке и лучше всего работает через UDP-порт, однако его можно настроить для работы с любым другим портом, так что сервисам типа Google будет трудно их заблокировать.

Другое значимое преимущество заключается в том, что библиотека OpenSSL поддерживает различные алгоритмы шифрования, в том числе 3DES, AES, Camellia, Blowfish, CAST-128, хотя провайдеры VPN используют практически исключительно только Blowfish или AES/ По умолчанию предоставляется 128-битное шифрование Blowfish. Обычно оно считается безопасным, однако были отмечены некоторые уязвимости.

Если говорить о шифровании, AES — это самая новая технология и она считается «золотым стандартом». На данный момент не известно об уязвимостях этой системы, так что она даже используется правительством и секретными службами США для защиты данных. AES лучше справляется с объемными файлами, чем, например, Blowfish, так как размер блока составляет 128 бит, тогда как у Blowfish — 64 бита. Тем не менее, оба механизма шифрования сертифицированы NIST, а значит, существуют определенные проблемы, о которых мы поговорим далее.

Прежде всего, скорость OpenVPN зависит от уровня шифрования, хотя обычно она выше, чем у IPSec. И хотя OpenVPN — это подключение, используемое по умолчанию большинством VPN-провайдеров, оно не поддерживается на каких-либо платформах. Однако активно разрабатываются приложения от сторонних производителей, в частности для Android и iOS.

Установка чуть сложнее, чем для L2TP/IPSec и PPTP, в частности когда используется общее приложение для OpenVPN. Вам потребуется не просто скачать и установить клиент, но еще и потратить время на изменение файлов настройки. Некоторые VPN-провайдеры предлагают предварительно настроенные клиенты.

Однако, с учетом всех факторов и информации, представленной Эдвардом Сноуденом, кажется, что протокол OpenVPN является самым безопасным на данный момент. Также предполагается, что он защищен от вмешательства Агентства национальной безопасности США, так как протокол использует экспериментальные методы шифрования. Без сомнения, никто не знает всех возможностей Агентства национальной безопасности, однако, скорее всего это единственный по-настоящему безопасный протокол на сегодня.

Плюсы

- Позволяет обходить большинство файрволов

- Гибкая настройка

- Открытый исходный код — может быстро адаптироваться к новым опасностям

- Совместим с различными алгоритмами шифрования

- Высокая степень безопасности

Минусы

- Сложно настроить

- Требуется стороннее ПО

- Поддержка компьютеров неплоха, но на мобильных устройствах протокол работает не лучшим образом.

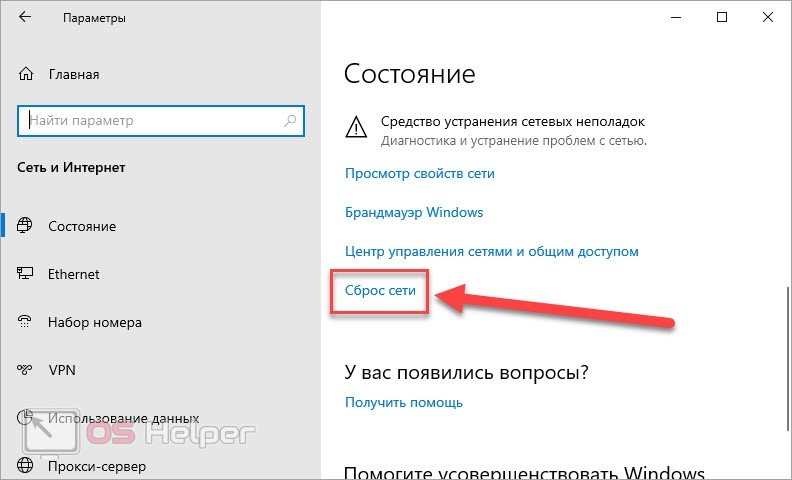

Настройка PPTP собственными средствами Windows 7: параметры сетевого адаптера

Настроить PPTP-соединение в любой системе Windows достаточно просто. Как уже говорилось, в качестве примера берем «семерку».

Сначала нужно зайти в «Центр управления сетями и общим доступом». Сделать это можно либо из «Панели управления». Либо из меню, вызываемого правым кликом на значке интернет- или сетевого подключения.

Слева в меню имеется строка изменения параметров сетевого адаптера, которую и нужно задействовать, после чего правым кликом на подключении по локальной сети вызвать контекстное меню и выбрать строку свойств.

В новом окне используем свойства протокола TCP/IPv4. В окне настроек следует прописать параметры, предоставленные провайдером при подключении (в большинстве случаев устанавливается автоматическое получение адресов для IP и DNS-серверов).

Сохраняем изменения и возвращаемся к подключению по локальной сети, где нужно проверить, активно ли оно в данный момент. Для этого используется правый клик. Если в самой верхней строке указано «Отключить», значит соединение активно. В противном случае включаем его.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

- Curve25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хеш-таблицы,

- BLAKE2 для хеширования.

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| PPTP | SSTP | L2TP/IPsec | IKEv2/IPsec | OpenVPN | WireGuard | |

|---|---|---|---|---|---|---|

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Недостатки протокола PPTP

Хотя использование PTPP VPN имеет свои преимущества, оно также имеет определенные ограничения. Это включает:

Недостаточная безопасность

Протокол PPTP считается наименее безопасным, поскольку он использует только 128-битное шифрование для защиты ваших данных. Так что, если вы имеете дело с конфиденциальной информацией, вам лучше выбрать другие протоколы VPN, которые предлагают значительный уровень безопасности.

Низкая производительность в нестабильных сетях

PPTP не самый надежный протокол VPN при использовании в нестабильных соединениях – вы часто сталкиваетесь с проблемами производительности! Хотя это может быть приемлемым средством соединения сотрудников и обмена документами, PPTP подведет вас, если у вас будет много личной информации, которой вы хотите поделиться.

Troubleshooting

If client connections keep timing out with «LCP: timeout sending Config-Requests», make sure that GRE is allowed through the client firewall. For iptables, the necessary command is:

iptables -A INPUT -p 47 -j ACCEPT

Alternatively, if you only want to allow PPTP traffic that corresponds to a connection request coming from your local machine, you can use the conntrack PPTP helper:

iptables -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT iptables -t raw -A OUTPUT -p tcp --dport 1723 -j CT --helper pptp

The second line should autoload the and kernel modules, which are needed for this.

If you get “EAP: unknown authentication type 26; Naking”, open /etc/ppp/options.pptp and commented out the lines refuse-chap and refuse-mschap

and add the options file entry to the tunnel file like this:

/etc/ppp/peers/<tunel>

# written by pptpsetup pty "pptp vpn.foo.com --nolaunchpppd" lock noauth nobsdcomp nodeflate name USERNAME remotename vpn file /etc/ppp/options.pptp ipparam vpn require-mppe-128

Попингуйте PPTP-сервер

Убедитесь, что PPTP-сервер возвращает ответ на ICMP echo запрос. Если ответ приходит, то уже хорошо — вы можете связаться с сервером. Если же ответа не приходит, то это еще ни о чем не говорит — ICMP-пакеты могут фильтроваться файрволлом сервера.

В окне «Дополнительно — брандмауэр» нажмите «Далее». Введите имя, установите расписание. Сохраните конфигурацию и перезагрузите устройство, для эффекта изменения эффекта! Установить порт назначения на 500. Виртуальная частная сеть — это сеть, которая использует Интернет для обеспечения удаленного доступа к централизованной организационной сети. Это не облачная служба, а служба общего доступа к файлам, которая требует размещения Интернета и сервера.

Что такое определения сетевой маршрутизации

Они применяют только описание, которое наиболее точно соответствует маршрутизируемому пакету. Лето приближается, и, конечно, многие уже думают о каникулах, путешествующих, отправляющихся на пляж или просто выходящих на террасы для выпивки.

# ping pptpserver

Реализация PPTP в разных ОС

Теперь немного отвлечемся и с другой стороны посмотрим на соединение PPTP. Что это такое, с момента разработки протокола корпорацией Microsoft, тогда мало кто понимал. И впервые в полноценном варианте он был реализован компанией Cisco.

Тем не менее и специалисты Microsoft не отставали. Начиная с версии Windows 95 OSR2, возможности создания подключения на основе PPTP появились и в более поздних программных продуктах, причем даже со встроенными средствами настройки PPTP-сервера. Далее в качестве примера будет рассмотрено PPTP-соединение Windows 7, тем более что именно эта система на сегодняшний день остается наиболее популярной у большинства пользователей.

В системах Linux до недавнего времени полной поддержки этой технологии не было. Она появилась только в модификации 2.6.13, а официально была заявлена в версии ядра 2.6.14.

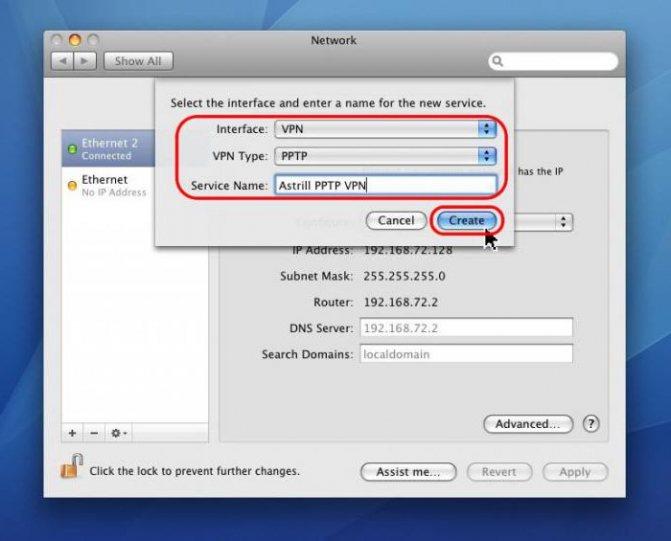

Системы FreeBSD и Mac OS X поставляются со встроенными PPTP-клиентами. КПК Palm, имеющие поддержку беспроводного соединения Wi-Fi, оборудованы клиентом Mergic.

Соединение PPTP: для чего нужно его использование?

Сфера применения этого протокола весьма обширна. Прежде всего, такой вид соединения между двумя пользователями позволяет не только защитить передаваемую информацию, но и существенно экономить на дальних звонках.

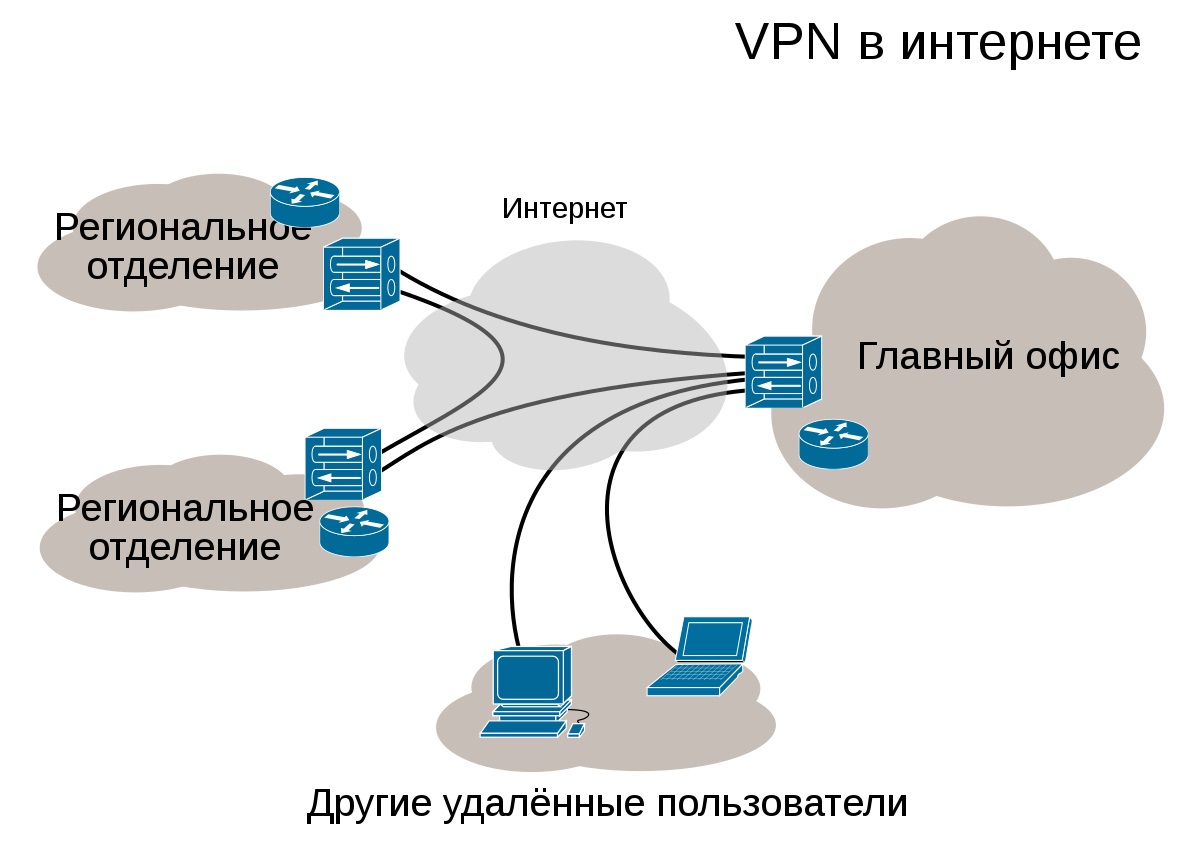

Кроме того, этот протокол бывает очень часто незаменим при обеспечении связи между двумя локальными сетями именно посредством передачи пакетов в интернете по защищенной линии (туннелю) без задействования прямого соединения между ними. То есть, непосредственного контакта две локальные сети не имеют и используют туннель в качестве посредника.

С другой стороны, туннелирование на основе PPTP может применяться и при создании соединения типа «клиент-сервер», когда пользовательский терминал подключается к серверу по защищенному каналу.

Not Cut Out For PPTP Configuration? Try an Easier Alternative

Messing around with settings can be quite frustrating, especially when you don’t have much technical knowledge.

If you don’t want to devil with manual PPTP configuration, you can always resort to easier alternatives. By that I mean just go for premium VPNs that offer plenty of customization and configuration.

Best of all, premium VPN providers don’t only offer a superb service, but also guarantee world-class customer support to enhance your VPN experience.

That’s something you’re surely going to miss if you decide to stick to manual VPN configurations.

When choosing your VPN protocol, make sure you begin by identifying your VPN use. To play it safe, make sure you pick a VPN provider that guarantees you access to the PPTP protocol.

Most VPN providers will limit protocol access depending on the pricing package you purchase. We recommend finding a VPN service provider that gives all-around protocol access regardless of the pricing plan. Here is the list of the best PPTP VPN providers.

| VPN Providers | Price ($) | Special Deals | More Info |

|---|---|---|---|

|

$12.95 $6.67 Per Month |

|||

|

$12.95 $2.49 Per Month |

|||

|

$11.95 $3.67 Per Month |

|||

|

$10.95 $3.33 Per Month |

|||

|

$12.99 $2.25 Per Month |

Преимущества протокола PPTP

Есть несколько преимуществ использования PPTP в качестве выбранного протокола VPN. Это включает:

Совместимость с Windows по умолчанию

Если вы используете компьютер под управлением любой версии Microsoft Windows, вам будет приятно узнать, что PPTP поддерживается на нем по умолчанию. Это означает, что настройка PPTP VPN не займет слишком много времени и усилий.

Экономичное развертывание

PPTP не только дешевле, но и довольно прост в развертывании, чем L2TP / IPSec и другие протоколы VPN. Это потому, что для этого не требуется инфраструктура открытых ключей (PKI), которая использует цифровые сертификаты для аутентификации.

Быстрая скорость соединения

Когда вы используете установку VPN-подключения, это обычно влияет на скорость вашего Интернета из-за процесса шифрования. Однако вам не нужно беспокоиться об этом при использовании PPTP VPN из-за его низкоуровневого шифрования.

OpenVPN сервер

Настройка сервера

Выполним повышение прав текущего пользователя, так как для всех дальнейших действий требуется root доступ.

Устанавливаем необходимые пакеты. Пакет “Easy-RSA” нужен для управления ключами шифрования.

Создаем символическую ссылку на конфигурационный файл OpenSSL, в противном случае система выдаст ошибку при загрузке переменных.

Переходим в рабочий каталог утилиты easy-rsa, загружаем переменные и очищаем старые конфигурации.

Приступаем к созданию ключей. Генерируем ключ Диффи-Хеллмана, процесс может занять некоторое время.

Генерируем центр сертификации.

В процессе необходимо ответить на вопросы и ввести информацию о владельце ключа. Вы можете оставить значения по умолчанию, которые указаны в квадратных скобках. Для завершения ввода нажимаем “Enter”.

Генерируем ключи для сервера, в качестве аргумента указываем произвольное название, в нашем случае это “vpn-server”

Как и на предыдущем шаге отвечаем на вопросы или оставляем значения по умолчанию. На завершающем этапе дважды нажимаем “y”.

Генерация ключей сервера завершена, все файлы находятся в папке “/usr/share/easy-rsa/keys”.

Создадим в рабочем каталоге OpenVPN папку “keys” для хранения ключей и скопируем туда необходимые файлы.

Копируем и распаковываем в каталог “/etc/openvpn/” шаблон конфигурационного файла.

Открываем на редактирование файл “/etc/openvpn/server.conf” и убеждаемся в наличии следующих строк, при необходимости корректируем.

Остальные параметры оставляем без изменений.

Перезапускаем службу OpenVPN для применения конфигурации.

Настройка сервера завершена!

Настройка клиента

и скачиваем инсталлятор для своей версии операционной системы. В нашем случае это Windows 10.

Устанавливаем приложение, оставляя все параметры по умолчанию.

На следующем этапе необходимо подготовить на сервере и передать на компьютер клиента следующие файлы:

- публичный и приватный ключи;

- копия ключа центра сертификации;

- шаблон конфигурационного файла.

Подключаемся к серверу, повышаем права,переходим в рабочий каталог утилиты “easy-rsa” и загружаем переменные.

Генерируем ключевую пару для клиента, в качестве аргумента указываем произвольное имя, в нашем случае “client1”.

Отвечая на вопросы вводим свои данные или просто нажимаем “ENTER”, оставляя значения по умолчанию. После этого дважды нажимаем “y”

Сгенерированные ключи клиента также находятся в папке “/usr/share/easy-rsa/keys/” Для удобства создадим в домашнем каталоге папку “client1” и скопируем в нее все файлы предназначенные для переноса на клиентский компьютер.

Скопируем в эту же папку шаблон клиентского конфигурационного файла. При копировании меняем расширение файла на “ovpn”.

Изменим владельца каталога “~/client1/” и всех файлов находящихся в нем, для того, чтобы получить возможность перенести их на клиентский компьютер. В нашем случае сделаем владельцем пользователя “mihail”

Переходим на клиентский компьютер и копируем с сервера содержимое папки “~/client1/” любым доступным способом, например с помощью утилиты “PSCP”, которая входит в состав клиента Putty.

Файлы ключей “ca.crt”, “client1.crt”, “client1.key” можно хранить в любом месте, в нашем случае это папка “c:\Program Files\OpenVPN\keys”, а конфигурационный файл “client.ovpn” переносим в директорию “c:\Program Files\OpenVPN\config”.

Приступаем к конфигурированию клиента. Открываем в блокноте файл “c:\Program Files\OpenVPN\config\client.ovpn” и отредактируем следующие строки

Остальные параметры оставляем без изменений.

Сохраняем файл и запускаем клиентское приложение “OpenVPN GUI”.

Для подключения к серверу щелкаем правой кнопкой мыши на иконке в трее и выбираем “Подключиться”. При успешном соединении иконка станет зеленого цвета.

С помощью любого онлайн сервиса убеждаемся, что внешний ip адрес клиента изменился и совпадает с IP адресом сервера.

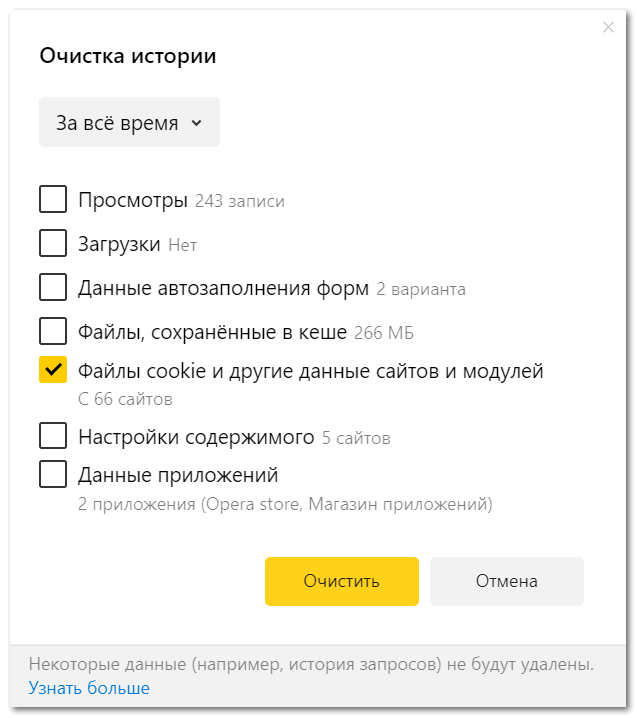

Поддержка MPPE в pppd

Проверьте, что программа pppd поддерживает MPPE. Это можно сделать, поискав строки, содержащие ключевое слово mppe. Если таких строк не наблюдается, нужно найти версию pppd с поддержкой MPPE.

# strings `which pppd`|grep -i mppe|wc —lines

Если поддержки MPPE нет, то в консоль выведется число 0. Если же поддержка есть, то число будет в районе 40.

Это вольный перевод статьи

Мы уже рассказывали о форвардинге (пробросе) портов на роутере под управлением Ubuntu Server, однако рассмотрев общие принципы, оставили без внимания частные реализации. Одним из частных случаев является публикация PPTP VPN сервера, которая вызывает наибольшее количество затруднений, сегодня поговорим об этом более подробно.

Прочитали, вспомнили… Становится очевидно, что настроив форвардинг порта 1723, мы обеспечили только работу только управляющей сессии, совершенно забыв о сессии для передачи данных, использующей протокол GRE. Выглядит это так: клиент нормально соединяется с сервером, успешно проходит проверку учетных данных и терпит фиаско при попытке создать канал для данных.

Для нормальной работы PPTP соединения через NAT следует настроить прохождение не только управляющих данных, но и GRE пакетов. Чем мы сейчас и займемся. Будем считать, что читатель знаком с нашими предыдущими материалами и обладает достаточными навыками работы в среде Ubuntu Server. Все изменения будут вносится нами в файл /etc/nat

роутера.

Чтобы обеспечить нормальную работу с протоколом GRE следует загрузить дополнительные модули ядра, для этого после секции #Включаем форвардинг пакетов

добавим:

#Включаем модули iptablesmodprobe ip_gremodprobe ip_nat_pptp

После секции #Включаем NAT

добавляем:

#Разрешаем входящий PPTPiptables -A FORWARD -p gre -j ACCEPTiptables -A FORWARD -i eth0 -p tcp —dport 1723 -j ACCEPT

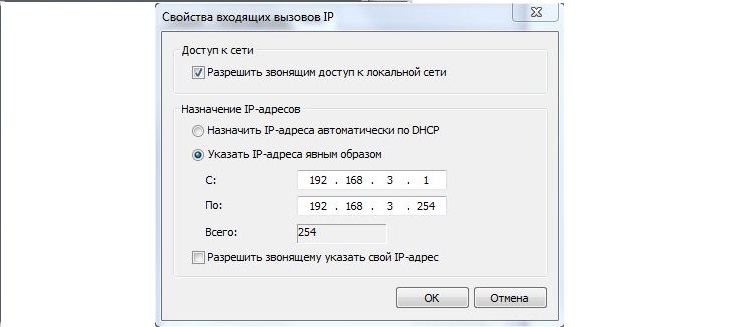

Мы разрешили прохождение через NAT как управляющих пактов на порт 1723, так и GRE пакетов в любом направлении. Теперь нужно настроить форвардинг пактов приходящих на порт 1723 роутера к внутреннему VPN серверу. Для условности примем X.X.X.X — IP адрес внешнего интерфейса сервера, 10.0.0.121 — внутренний адрес VPN-сервера, 10.0.90.90-99 блок адресов VPN-сети.

Ниже предыдущей секции продолжим:

# Форвардинг PPTPiptables -t nat -A PREROUTING -p tcp -d X.X.X.X —dport 1723 -j DNAT —to-destination 10.0.0.121:1723iptables -t nat -A POSTROUTING -p tcp -d 10.0.0.121 —dport 1723 -j SNAT —to-source X.X.X.X

Сохраняем файл, перезагружаем сервер.

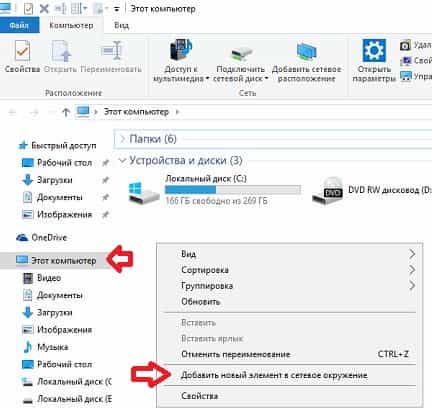

Настраиваем на клиенте VPN-подключение и пробуем соединиться, если все сделано правильно то проблем не возникнет.На рисунке ниже, в консоли VPN сервера видим успешно подключившегося клиента.

Теперь попробуем получить доступ к какому нибудь внутреннему ресурсу, например общему диску E: на VPN-сервере.

Как видим, все прекрасно работает. Теперь можете настраивать вашу VPN-сеть согласно ваших потребностей, PPTP сервер будет доступен на внешнем интерфейсе роутера без каких либо ограничений.