Настройка подключения по vpn к mikrotik через radius сервер

Содержание:

- Site to site

- Почему ASUSCOMM.COM не работает? Недопустимый IP адрес и Несанкционированный запрос на регистрацию

- VPN через PPtP на MikroTik

- Подключение Акадо через кабельный модем

- Настройка NAT на Микротике

- Настройка OpenVPN по логину и паролю

- Настройка интернета для VPN клиентов L2TP в MikroTik

- áþ÷ôðýøõ VPN ÿþôúûÃÂÃÂõýøàL2TP Windows

- Настройка OpenVPN на Mikrotik

- Создаем сертификаты для OpenVPN

- Настройка NetMap

- Настройка сервера NTP

- PPTP Client

- Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

- Настройка SSTP VPN сервера на роутере MikroTik

- Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

- Настройка SSPT VPN сервера в MikroTik

- VPN туннель SSTP между роутером MikroTik и Windows клиентом

- VPN туннель SSTP между двумя роутерами MikroTik

- Настройка подключения на стороне клиента

- Для чего нужен VPN IpSec и какой роутер MikroTik выбрать

- Настройка Mikrotik RADIUS Client

Site to site

Все настройки находятся в IP – IPSEC. Данный метод предназначен для развёртывания между удаленными площадками. Обязательным условием является наличие статических публичных адресов для обоих участников туннеля. Параметры идентичны, за исключением маленьких деталей. Отлично подходит для голосового трафика, т.к. все данные будут инкапсулированы в UDP

Запасаемся терпением и вниманием. Надеюсь, что все помнят простое правило по неиспользованию стандартных профилей. Создаем одинаковый профиль на обоих устройствах

Создаем одинаковый профиль на обоих устройствах.

Далее создаем предложения.

Далее нужно создать пиров. Направляем их друг на друга и указываем раннее созданные профили. Пишем в поле Local Address тот адрес роутера, с которого хотите инициировать соединение. Это особенно актуально если у вас их несколько или нужно инициировать соединение с определенного. Т.к. у нас всего по одному адресу – укажем их.

Далее создаем группы.

Еще не все. Следующий пункт — Identity.

И вишенкой на торте Policies. На вкладке General указываем адреса источника и назначения. Соответственно направляем друг на друга. 1701 это UDP порт L2TP.

Переходим в Action. Обязательно выбираем параметр Level в unique. Особенно полезно будет для тех, кто планирует много шифрованных туннелей.

Сохраняем и проверяем.

Established в конце строки пира SPB означает что согласование прошло успешно и оно устоялось. Откроем Installed SAs и посмотрим на наши ключики.

Все как мы и заказывали. Ну и наконец проверим наше L2TP соединение. Все должно зашифроваться без переподключений.

Почему ASUSCOMM.COM не работает? Недопустимый IP адрес и Несанкционированный запрос на регистрацию

Регистрация в DDNS имеет смысл только в том случае, если у вас внешний белый IP адрес от провайдера — без разницы, статический или динамический. Подробнее про то, как это узнать, я написал в другом посте — прочитайте, если не знаете, что это такое.

В ином случае будут появляться ошибки типа «Недопустимый IP адрес» или «Несанкционированный запрос на регистрацию». Если у вас серый внешний айпишник, то сервис DDNS от Asus функционировать не будет.

Если же asuscomm.com не работает после перезагрузки, это означает, что когда роутер подключился к интернету, то у него поменялся серый айпишник на другой, и все настройки сбились.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

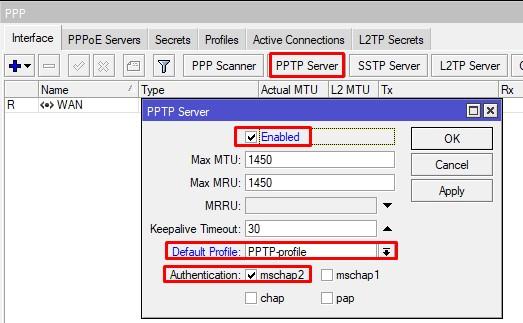

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки » + » добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

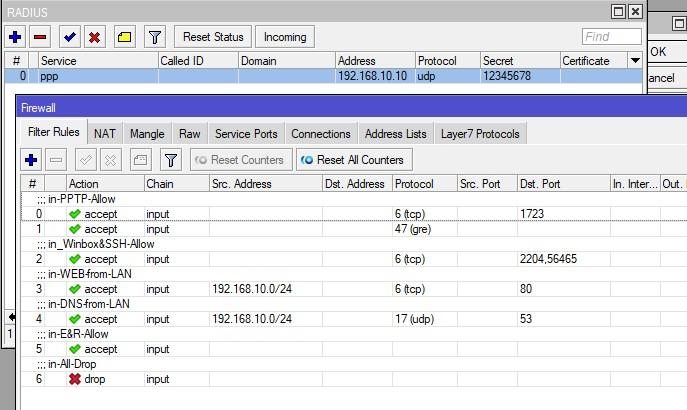

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Подключение Акадо через кабельный модем

Для жителей домов, подключенных к провайдеру через коаксиальный кабель, доступ в Интернет возможен только при использовании кабельного модема. Интернет-провайдер Акадо рекомендует устройства следующих торговых марок для работы в сети по технологии DOCSIS:

- Technicolor;

- HUMAX;

- Motorola;

- UPVEL;

- Webstar;

- SAGEM.

Работа кабельного модема заключается в преобразовании аналоговых сигналов в цифровые. Преобразованные данные отправляются через сетевой порт, в который подключен компьютер или WiFi роутер. Подключите коаксиальный кабель, проведённый в дом или квартиру, в соответствующий разъём на кабельном модеме. В Ethernet-порт вставьте кабель от WiFi маршрутизатора или компьютера. Включите устройство в электрическую сеть и дождитесь его загрузки. После этого перейдите к настройке конечного оборудования.

Настройка NAT на Микротике

NAT это технология придуманная из-за нехватки ipv4, в дословном переводе означает «трансляция сетевых адресов». Простыми словами роутер будет подменять все запросы от локальной сети и отправлять их со своего ip. Дополнительный плюс — это закрывает внутреннюю сеть и защищает ее. Все ее настройки делаются в IP-> Firewall вкладка NAT. Добавляем правило:

- Chain – srcnat

- Interface – ether5

- На вкладке Action выбираем – masquerade.

Жмем ОК и на компьютерах в сети должен появится интернет. То есть они получат все необходимые настройки от микротока по DHCP, отработает NAT, DNS и запрос уйдет на шлюз по умолчанию. Но как же Wi-Fi?, его по-прежнему нет, сейчас мы это исправим.

Настройка OpenVPN по логину и паролю

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, чтобы убедиться, что они друг друга видят. В реальной жизни один из них должен иметь белый (публичный) IP, а именно тот, кто будет выполнять роль сервера.

Создание сертификата центра сертификации

На московском роутере открываем System — Certificates.

В данном разделе находятся все сертификаты на Mikrotik. Для настройки сервера нам необходимо сделать следующее:

- Создать сертификат центра сертификации;

- Создать сертификат сервера.

Нажимаем плюс и задаем параметры согласно скриншоту:

Name – имя в списке Mikrotik;

Country, Sate, Locality, Organization, Unit – произвольные поля для заполнения;

Common Name – самое важное. Указываем уникальное имя;

Key Size – длина ключа

Выбирается в выпадающем списке;

Days Valid – срок годности.

На данный момент мы создали шаблон.

Ничего страшного в этом нет, т.к. мы не собираемся его использовать для других сервисов. Выбираем наш шаблон, и в контекстном меню выбираем Sign.

В открывшемся окне выбираем CA. Обязательно указываем CA CRL Host – список отзыва, можно указать доменное имя.

Нажимаем Start и ждем окончания процесса.

Создание сертификата сервера OpenVPN

Открываем Certificates и нажимаем на плюс.

Указываем уникальные имя и Common Name.

Открываем Key Usage, снимаем галочки с:

- crl sign;

- data encipherment;

- key sert sign;

- ставим галочку на tls server.

Сохраняем. Переходим к подписанию.

Выбираем сертификат в списке. В контекстном меню нам нужен Sign. В Certificate выбираем шаблон ServerOVPN, в CA самоподписанный корневой сертификат. Start.

В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

Конфигурирование сервера

Но для начала создадим профиль. PPP – Profiles – жмем +.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Далее переключаем:

- Change TCP MSS в yes.

- Use UPnP переключаем в no.

Protocols:

- no для Use MPLS;

- yes для Use Compression;

- yes для Use Encryption.

Далее в Limits ставим no для Only One. Остальные настройки можно не задавать. К примеру, если бы нам нужно было ограничить скорость клиента внутри тоннеля, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль.

Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем +.

Задаем произвольные логин и пароль. Выбираем Service – ovpn, Profile – General-OVPN, Remote Address – 172.16.25.2 т.к. я планирую подключать одного пользователя (рекомендую использовать привязку по IP если хотите гибко управлять Firewall в отношении каждого пользователя). Если вам нужно больше одного, то необходимо создать DHCP Pool. Apply и Ok.

Открываем PPP – Interfaces – OPENV Server.

- Ставим галочку Enable;

- Задаем порт (не забываем, что это TCP);

- Mode – ip;

- Default Profile – созданный ранее профайл General-OVPN;

- Certificate – сертификат сервера ServerOVPN;

- Cipher – aes256.

Apply и Ok.

Настройка Firewall

Далее нужно разрешить OpenVPN трафик на роутере.

Добавляем правило.

Action – accept.

Сохраняем и переходим к клиентской части.

Конфигурирование клиента

Подключаемся к питерскому роутеру и в PPP создаем новый интерфейс OVPN Client.

Задаем имя интерфейса.

Открываем Dial Out и заполняем обязательные параметры.

Сохраняем и открываем вкладку Status.

Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Ping-и идут, а значит с соединением все хорошо.

Настройка интернета для VPN клиентов L2TP в MikroTik

ЭþàòþÿÃÂþàñÃÂôõàòÃÂýõÃÂõý ÷ð ÃÂðüúø ôðýýþù ÃÂÃÂðÃÂÃÂø, ÃÂ.ú. þÃÂýþÃÂøÃÂÃÂààôþÿþûýøÃÂõûÃÂýÃÂü ÃÂõÃÂòøÃÂðü ôûàVPN úûøõýÃÂþò. âðúøàÃÂõÃÂòøÃÂþò üþöõàñÃÂÃÂàüýþöõÃÂÃÂòþ ø òÃÂõ þýø øüõÃÂàøýôøòøôÃÂðûÃÂýÃÂàÃÂðÃÂðúÃÂõÃÂ(ôûàÃÂõàúÃÂþ øÃÂõÃÂ: ýÃÂöýþ ýðÃÂÃÂÃÂþøÃÂàø ÃÂð÷ÃÂõÃÂøÃÂàDNS ÷ðÿÃÂþÃÂàø Masquerade).

àÃÂÃÂþù ýðÃÂÃÂÃÂþùúõ ñÃÂôÃÂàÃÂÃÂðÃÂÃÂòþòðÃÂàôòð ÃÂþÃÂÃÂõÃÂð MikroTik, þôøý ò úðÃÂõÃÂÃÂòð ÃÂõÃÂòõÃÂð, ôÃÂÃÂóþù ò úðÃÂõÃÂÃÂòõ úûøõýÃÂð. ÃÂð ÃÂÃÂðÿõ ÃÂþ÷ôðýøõ ÃÂðúþóþ ÿþôúûÃÂÃÂõýøàÃÂÃÂþøàþñÃÂðÃÂøÃÂàòýøüðýøõ ýð üþôõûàMikroTik, ÃÂ.ú. þàýõà÷ðòøÃÂøàúþûøÃÂõÃÂÃÂòþ VPN ÿþôúûÃÂÃÂõýøù, ð ÃÂðúöõ òþ÷üþöýþÃÂÃÂàþñÃÂðñðÃÂÃÂòðÃÂàÃÂðúøõ ÿþÃÂþúø ôðýýÃÂÃÂ. ÃÂûàúþýÃÂÃÂûÃÂÃÂðÃÂøø ÿþ ÃÂÃÂþüàòþÿÃÂþÃÂàþñÃÂðÃÂðùÃÂõÃÂàò ÃÂðÃÂÃÂÃÂþùúð-ÃÂøúÃÂþÃÂøú.ÃÂúÃÂàÃÂõÃÂõ÷ úþýÃÂðúÃÂýÃÂàÃÂþÃÂüÃÂ.

ÃÂûàþñÃÂõôøýõýøàôòÃÂàþÃÂøÃÂþò ø ÃÂðñþÃÂàüðÃÂÃÂÃÂÃÂÃÂø÷ðÃÂøø ôðýýÃÂàýðÃÂÃÂÃÂþùúàûÃÂÃÂÃÂõ ÃÂð÷ñøÃÂàýð ôòð ñûþúð:

- ÃÂðÃÂÃÂÃÂþùúð úûøõýÃÂ-ÃÂõÃÂòõÃÂýþù ÃÂðÃÂÃÂø;

- ÃÂþñðòûõýøõ ÃÂÃÂðÃÂøÃÂõÃÂúøàüðÃÂÃÂÃÂÃÂÃÂþò ôûàÿÃÂþÃÂþöôõýøàÃÂÃÂðÃÂøúð.

áõÃÂòõÃÂýðàÃÂðÃÂÃÂàñÃÂûð þÿøÃÂðýð òðÃÂõ, ýþ ÃÂÃÂõñÃÂõàúþÃÂÃÂõúÃÂøÃÂþòúø ò òøôõ ÃÂÃÂðÃÂøÃÂõÃÂúøàðôÃÂõÃÂþò ôûàVPN úûøõýÃÂð

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPPâÂÂInterfaceâÂÂSecrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

ð úûøõýÃÂÃÂúðàÃÂðÃÂÃÂàÃÂþÃÂÃÂþøàø÷ ýðÃÂÃÂÃÂþùúø L2TP úûøõýÃÂð.

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàPPPâÂÂInterfaceâÂÂ+L2TP Client

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

ÃÂÃÂþ ÿÃÂðòøûþ ÃÂúðöõàÃÂþÃÂÃÂõÃÂàMikroTik úÃÂôð ýðÿÃÂðòûÃÂÃÂàÃÂÃÂðÃÂøú.

ÃÂþôôõÃÂöø ðòÃÂþÃÂð ÃÂÃÂðÃÂÃÂø, ÃÂôõûðù úûøú ÿþ ÃÂõúûðüõ âÂÂâÂÂâÂÂ

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIPâÂÂRoutes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

ÃÂðÃÂÃÂÃÂþùúð ýðÃÂþôøÃÂÃÂàIPâÂÂRoutes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

áþ÷ôðýøõ VPN ÿþôúûÃÂÃÂõýøàL2TP Windows

ÃÂá ÃÂõüõùÃÂÃÂòð Windows øüõÃÂàÃÂÃÂðÃÂýÃÂù VPN úûøõýÃÂ, úþÃÂþÃÂÃÂù þÃÂûøÃÂýþ ÿþôÃÂþôøàÿþô ÃÂÃÂàÃÂþûÃÂ. ÃÂûàõóþ ýðÃÂÃÂÃÂþùúø ýÃÂöýþ ÿõÃÂõùÃÂø

ÃÂðýõûàÃÂÿÃÂðòûõýøÃÂ\áõÃÂàø ÃÂýÃÂõÃÂýõÃÂ\æõýÃÂàÃÂÿÃÂðòûõýøàÃÂõÃÂÃÂüø ø þñÃÂøü ôþÃÂÃÂÃÂÿþü

ÃÂþôôõÃÂöø ðòÃÂþÃÂð ÃÂÃÂðÃÂÃÂø, ÃÂôõûðù úûøú ÿþ ÃÂõúûðüõ âÂÂâÂÂâÂÂ

ÃÂÃÂÃÂàòþÿÃÂþÃÂàøûø ÿÃÂõôûþöõýøàÿþ ýðÃÂÃÂÃÂþùúõ VPN ÃÂøÿð L2TP ò MikroTik? ÃÂúÃÂøòýþ ÿÃÂõôûðóðù ÃÂòþù òðÃÂøðýàýðÃÂÃÂÃÂþùúø! âÂÂ

Настройка OpenVPN на Mikrotik

После создания сертификатов, можно переходить к настройке самого микротика.

1. Создаем пул IP-адресов

Пул адресов нужен для выдачи клиентам сетевых адресов. Для его настройки переходим в IP — Pool:

Переходим к добавлению нового пула:

Введем настройки для нашего пула:

* где Name просто указывает название для идентификации пула (openvpn); Addresses — стартовый и конечный адреса, которые будет назначаться клиентам при подключении к VPN. В данном примере мы указываем последовательность от 176.16.10.10-176.16.10.250.

2. Создание профиля

В профиле мы задаем настройки IP-адреса интерфейса для VPN и ранее созданный пул.

Переходим в PPP — открываем вкладку Profiles — создаем новый профиль — указываем название для профиля, IP-адрес сервера VPN и пул, из которого будут выдаваться IP-адреса клиентам — OK:

* как видим, мы указали название профиля profile-openvpn, выбрали наш пул openvpn и назначили адрес 176.16.10.1 для сервера.

3. Создание пользователя

Для каждого, кто будет подключаться к VPN необходимо создать свою учетную запись. В том же PPP переходим на вкладку Secrets — создаем нового пользователя — задаем ему имя, пароль, указываем сервис ovpn и выбираем профиль, из которого пользователю будет назначен адрес при подключении — нажимаем OK:

* мы создадим учетную запись client1 для сервиса ovpn и профиля, созданного нами ранее.

4. Включаем и настраиваем сервер OpenVPN

Для включение сервиса OpenVPN в том же PPP переходим на вкладку Interface — кликаем по кнопке OVPN Server — включаем сервис (Enabled) и задаем настройки — кликаем по OK:

* в данном примере примененные настройки пометились синим цветом. Мы указали профиль для PPP (profile-openvpn), выбрали сертификат сервера (server), включили требование клиентского сертификата (Require Client Certificate) и расширили число алгоритмов для шифрования.

5. Настройка брандмауэра

Мы активировали наш сервер OVPN на порту 1194 и нам нужно открыть данный порт на фаерволе. Переходим в раздел IP — Firewall:

На вкладке Filter Rules создаем новое правило:

* мы должны выбрать для Chain — Input, указать протокол (tcp) и задать порт, на котором слушает сервер OpenVPN (1194).

По умолчанию для создаваемых правил, действие задано на разрешение, поэтому просто сохраняем правило, нажав OK. После создания правила перетягиваем его мышкой наверх (выше запрещающих правил).

OpenVPN сервер готов к работе.

Создаем сертификаты для OpenVPN

Сертификаты мы можем создать несколькими способами. Разберем два — на роутере Mikrotik и с помощью утилиты на компьютере с Windows.

Способ 1. На Mikrotik’е.

Проще и быстрее всего сгенерировать сертификаты на самом роутере.

1. Открываем терминал и создаем последовательность для центра сертификации:

> /certificate add name=template-ca country=»RU» state=»Sankt-Petersburg» locality=»Sankt-Petersburg» organization=»Organization» unit=»DMOSK» common-name=»CA» key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

> /certificate sign template-ca ca-crl-host=127.0.0.1 name=»ca»

* первая команда создает файл-шаблон запроса, на основе которого мы генерируем сертификаты второй командой. В шаблоне мы указываем опции для сертификата — так как сам сертификат самоподписанный, можно указать любые значения и это никак не отразится на его использовании (стоит только указать корректные значения для стойкости шифрования key-size и срока действия сертификата days-valid).

2. Генерируем сертификат сервера OpenVPN:

> /certificate add name=template-server country=»RU» state=»Sankt-Petersburg» locality=»Sankt-Petersburg» organization=»Organization» unit=»DMOSK» common-name=»SERVER» key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

> /certificate sign template-server ca=»ca» name=»server»

* как и в примере выше, мы сначала создали файл запроса и на его основе — сам сертификат. В качестве центра сертификации мы указываем созданный ранее сертификат ca.

Способ 2. На Windows.

Если по каким-либо причинам нам не подходим первый способ создания сертификатов (например, нужны особые опции, которые не поддерживаются роутером), воспользуемся способом, описанным ниже.

Нам нужно будет установить утилиту для генерирования сертификатов, создать их и скопировать на роутер.

Генерация сертификатов

И так, заходим на сайт OpenVPN и переходим на страницу загрузки. Скачиваем openvpn-install для нашей операционной системы, например, Windows 7 или 10:

Запускаем установку клиента — снимаем все галочки, оставляем EasyRSA 2 Certificate Management Scripts:

Завершаем установку. После чего в папке C:\Program Files\OpenVPN\easy-rsa создаем файл vars.bat со следующим содержимым:

* где для нас имеют значение:

- HOME оставляем, если не меняли путь установки программы по умолчанию.

- KEY_DIR — каталог, куда будут генерироваться сертификаты.

- KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa.

- KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

- опции KEY_COUNTRY, KEY_PROVINCE, KEY_CITY, KEY_ORG, KEY_EMAIL, KEY_CN, KEY_OU — атрибуты для сертификата. Их можно оставить, как в данном примере или задать свои собственные.

В этой же папке C:\Program Files\OpenVPN\easy-rsa создаем каталог keys — в нем будут создаваться сертификаты.

Запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

Запускаем vars.bat:

vars.bat

Чистим каталоги от устаревшей информации:

clean-all.bat

Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Теперь генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter (по умолчанию, будут подставлены значения, которые мы указали в файле vars.bat).

Генерируем сертификат для сервера:

build-key-server.bat server

* где server — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

Готово — в каталоге C:\Program Files\OpenVPN\easy-rsa\keys мы найдем 3 сертификата — ca.crt, server.crt. server.key:

Их мы будем использовать для настройки OpenVPN.

Импорт сертификатов

Заходим в настройки роутера — переходим в раздел Files — кликаем по Upload и выбираем наши 3 сертификата:

Кликаем по OK. Нужные нам файлы окажутся на роутере.

Переходим в System — Certificates:

Кликаем по Import:

… и по очереди импортируем:

- ca.crt

- server.crt

- server.key

* импорт делаем именно в такой последовательности.

Настройка NetMap

После создания VPN интерфейса, можно приступить к настройке

Важно заметить, что вы можете настроить на любом протоколе VPN, будь то PPTP, SSTP или даже EoIP. Создадим фейковые маршруты

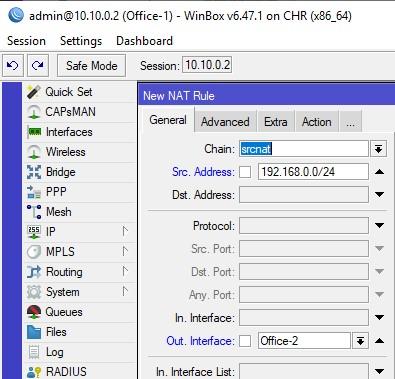

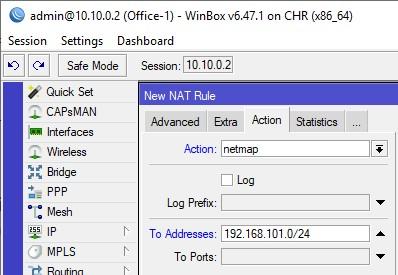

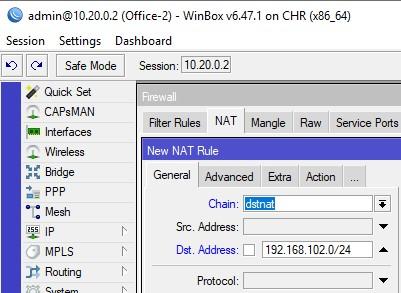

Роутер первого офиса, будет думать, что второго офиса это 192.168.102.0/24. А роутер второго офиса, будет думать, что сеть первого – 192.168.101.0/24.

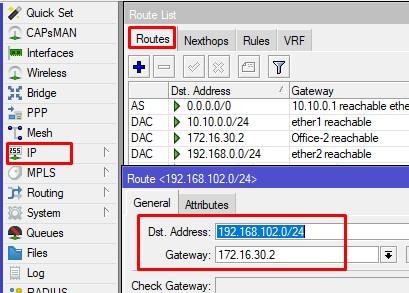

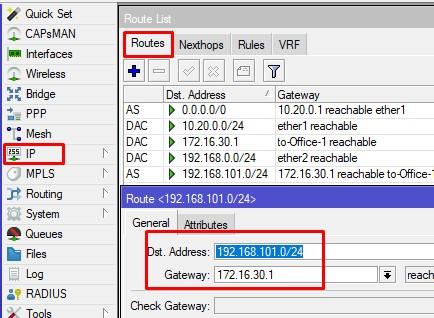

Параметры маршрутизации Office-1.

Параметры маршрутизации Office-2.

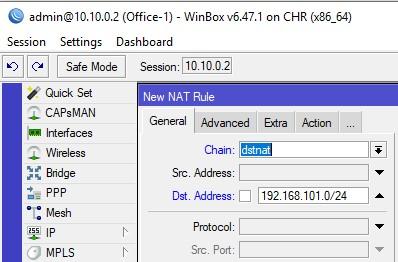

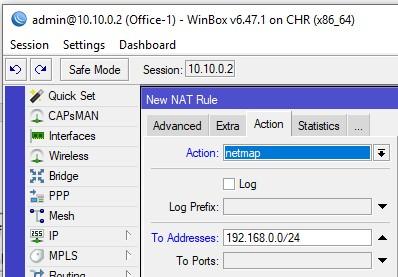

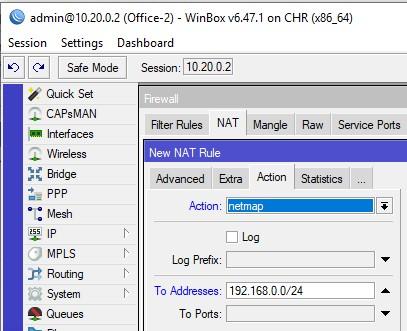

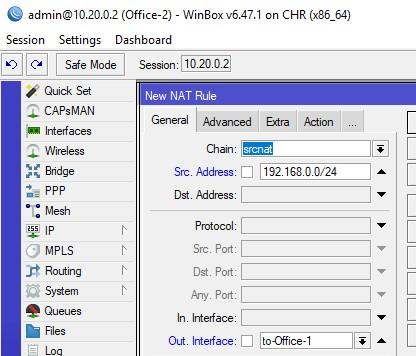

Финт ушами с маршрутизацией только начало. Далее настраиваем NAT правила (IP-Firewall-NAT).

Создаем второе правило.

Переключимся на второй офис и сделаем обратные правила.

Аналогично второе правило.

То же самое, но в CLI

На Office-1:

На Office-2:

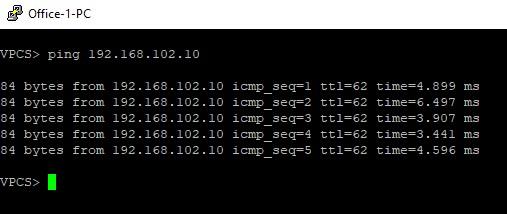

Проверим, отправив эхо-запросы с Office-1-PC.

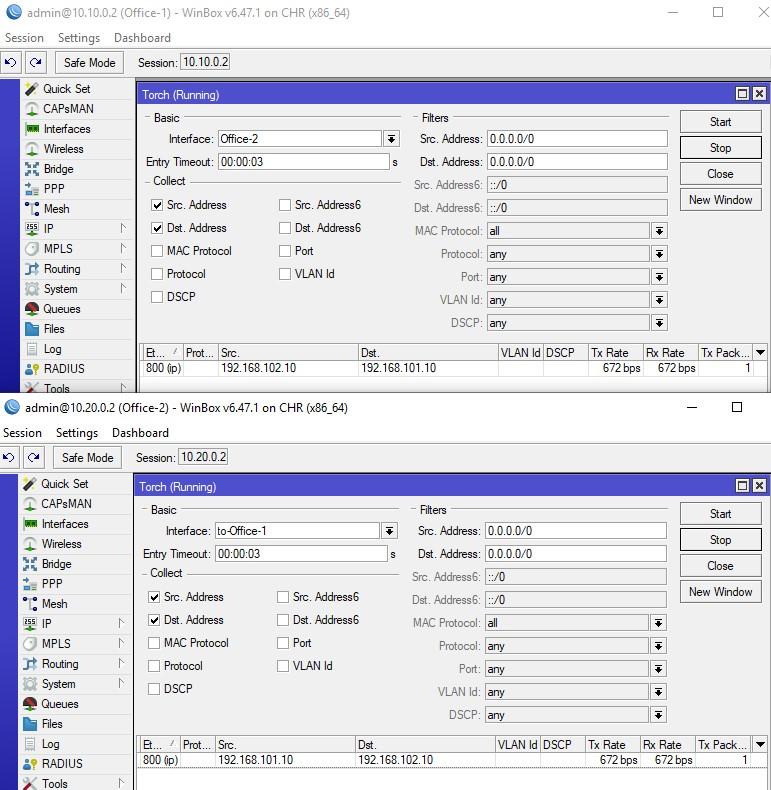

Посмотрим, что происходит внутри туннеля.

На восприятие для первого раза сложновато. Логика, следующая:

Когда Office-1-PC отправляет пакет с src 192.168.0.10 и dst 192.168.102.10, принимая роутер на Office-1 подменяет src на 192.168.101.10 и отправляет в трубу. Когда роутер на Office-2 принимает пакет с dst 192.168.102.10/24, то подменяет на 192.168.0.10. Далее Office-2-PC отвечает на 192.168.101.10, пакет прилетает на роутер Office-2, подменяет src адрес 192.168.0.10 на 192.168.102.10, отправляет в трубу. Последний, приняв пакет с dst 192.168.101.10 подменяет на 192.168.0.10, и такая процедура создает бесконечность, благодаря Packet Flow Diagram v6. Весь секрет успеха кроется в том, что SRC проверяется в Prerouting, а DST в Postrouting.

Как вы видите, данная технология подменяет адрес сети, ориентируясь на значение маски, а все что идет после нее, оставляет неизменным. Теперь, вы понимаете, что такое и как работает NetMap и чем он отличается от DST-NAT, такой принцип не только на Микротик но и на других сетевых устройствах.

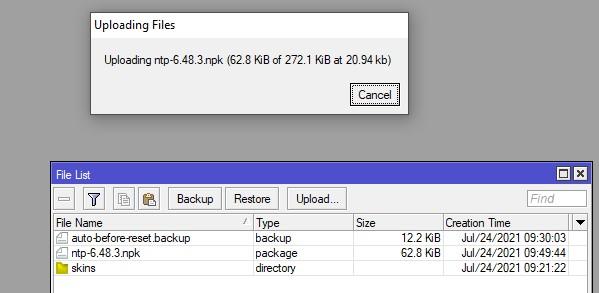

Настройка сервера NTP

Чтобы мы могли поднять сервер, нам нужен соответствующий пакет, который по умолчанию отсутствует в RouterOS 6.48.3. Переходим на сайт https://mikrotik.com/download

Т.к. у нас стенд реализован на CHR, то качаем Extra package для него.

Когда вам нужен будет пакет для HAP AC2, то и качаем соответствующий Extra package для его архитектуры процессора.

Распаковываем скачанный архив, подключаемся к CORE-1 методом Drug-and-Drop переносим пакет в окно Winbox. Либо можете нажать Upload в меню Files. Перезагружаем девайс.

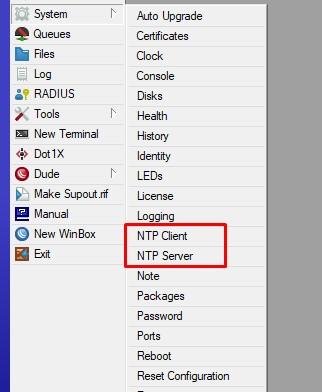

После перезагрузки, в меню System, видим, что пакет установился корректно.

Для начала на CORE-1 нужно сказать откуда брать время. Предлагаю использоваться Stratum-ом. Переходим в System-NTP Client и задаём параметры:

- Primary – основной сервер синхронизации;

- Secondary – запасной сервер синхронизации;

- Режим работы – unicast;

- Ставим галочку Enabled.

После нажатия Apply – пройдёт преобразование имён и вместо них подставятся IP адреса.

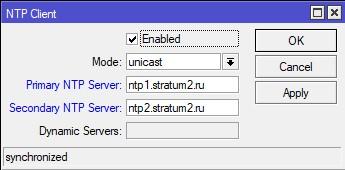

Далее идём в System – Clock и указываем тайм зону.

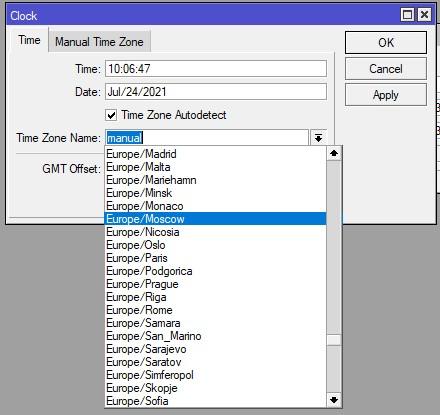

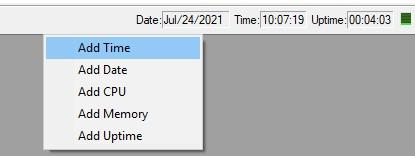

Применяем и смотрим на результат. Если справа наверху окна Winbox не видно время и дату, то добавьте их через нажатие правой кнопки мыши.

Проверим статус синхронизации можно через CLI

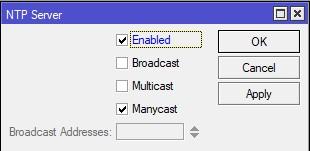

Клиентская часть коры настроена, время получаем корректное, теперь перейдем к настройке серверной. Ставим галочку Enabled и применяем изменения.

Если вы хотите, чтобы сервер был доступен через широковещание то ставим галочку broadcast, если через IGMP, то Multicast.

На CORE-1 так же настроен DHCP-Server, укажем его адрес для выдачи клиентам DHCP в каждой подсети.

PPTP Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add PPTP remote address as a default route. |

| allow (mschap2 | mschap1 | chap | pap; Default: mschap2, mschap1, chap, pap) | Allowed authentication methods. |

| connect-to (IP; Default: ) | Remote address of PPTP server |

| default-route-distance (byte ; Default: 1) | sets distance value applied to auto created default route, if add-default-route is also selected |

| dial-on-demand (yes | no; Default: no) | connects to PPTP server only when outbound traffic is generated. If selected, then route with gateway address from 10.112.112.0/24 network will be added while connection is not established. |

| disabled (yes | no; Default: yes) | Whether interface is disabled or not. By default it is disabled |

| keepalive-timeout (integer; Default: 60) | Sets keepalive timeout in seconds. |

| max-mru (integer; Default: 1460) | Maximum Receive Unit. Max packet size that PPTP interface will be able to receive without packet fragmentation. |

| max-mtu (integer; Default: 1460) | Maximum Transmission Unit. Max packet size that PPTP interface will be able to send without packet fragmentation. |

| mrru (disabled | integer; Default: disabled) | Maximum packet size that can be received on the link. If a packet is bigger than tunnel MTU, it will be split into multiple packets, allowing full size IP or Ethernet packets to be sent over the tunnel. |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| profile (name; Default: default-encryption) | Used . |

| user (string; Default: ) | User name used for authentication. |

Quick example

This example demonstrates how to set up PPTP client with username «pptp-hm», password «123» and server 10.1.101.100

/interface pptp-client add name=pptp-hm user=pptp-hm password=123 connect-to=10.1.101.100 disabled=no

/interface pptp-client print detail

Flags: X - disabled, R - running

0 name="pptp-hm" max-mtu=1460 max-mru=1460 mrru=disabled

connect-to=10.1.101.100 user="pptp-hm" password="123"

profile=default-encryption add-default-route=no dial-on-demand=no

allow=pap,chap,mschap1,mschap2

Настройка SSTP в MikroTik, VPN сервер с использованием сертификата SSL

SSTP (Secure Socket Tunneling Protocol – протокол безопасного туннелирования сокетов) – VPN протокол, основанный на SSL 3.0. Благодаря этому данные шифруются. Аутентификация осуществляется с помощью PPP. Соединение проходит с помощью HTTPS по 443 порту (настраиваемо).

SSTP это разработка компании Miсrosoft, как некий аналог прогрессивным протоколам, которые используют шифрование. Самый прямой аналог в мире VPN служб это OpenVPN, в основе которого лежит:

- использование сертификатов SSL;

- низкие требования к аппаратной части(железу);

- высокая производительность, которая прямо отражается на скорости соединения.

Настройка SSTP VPN сервера на роутере MikroTik

В рамках статьи будут рассмотрены две самые популярные связки: соединение типа роутер-клиент и роутер-роутер:

SSTP туннель между MikroTik и MikroTik

- SSTP VPN сервер на роутере MikroTik-1;

- SSTP VPN клиент на роутере MikroTik-2.

Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

Эта общая настройка, на которую будут ссылаться две последующие конфигурации для Windows клиента, а также для SSTP клиента на второго роутера MikroTik.

Настройка находится System→Certificates

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка SSPT VPN сервера в MikroTik

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

Настройка находится PPP→Secrets

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

Настройка находится System→Certificates

Настройка находится Files→File List→Download

VPN туннель SSTP между роутером MikroTik и Windows клиентом

Сформированный сертификат SSL на роутере MikroTik необходимо установить на каждом VPN клиенте.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

VPN туннель SSTP между двумя роутерами MikroTik

Настройка находится Files→File List→Upload

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится System→Certificates

Настройка находится PPP→Interface

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке VPN типа SSTP в MikroTik? Активно предлагай свой вариант настройки! →

Настройка подключения на стороне клиента

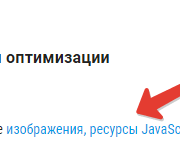

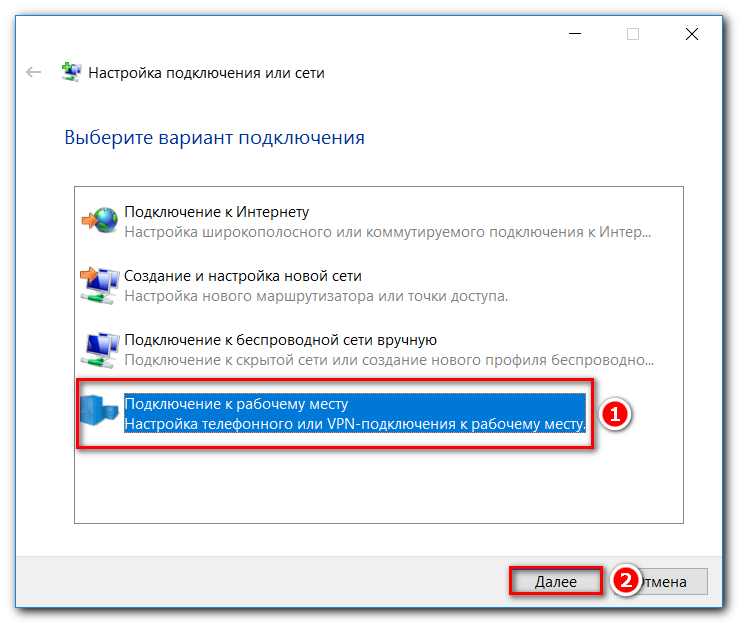

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

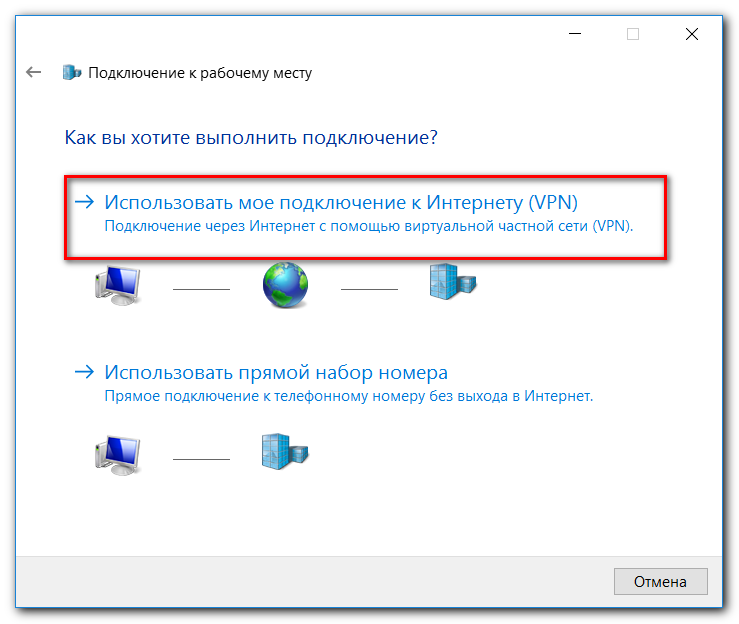

Выполним подключение через Интернет с помощью VPN:

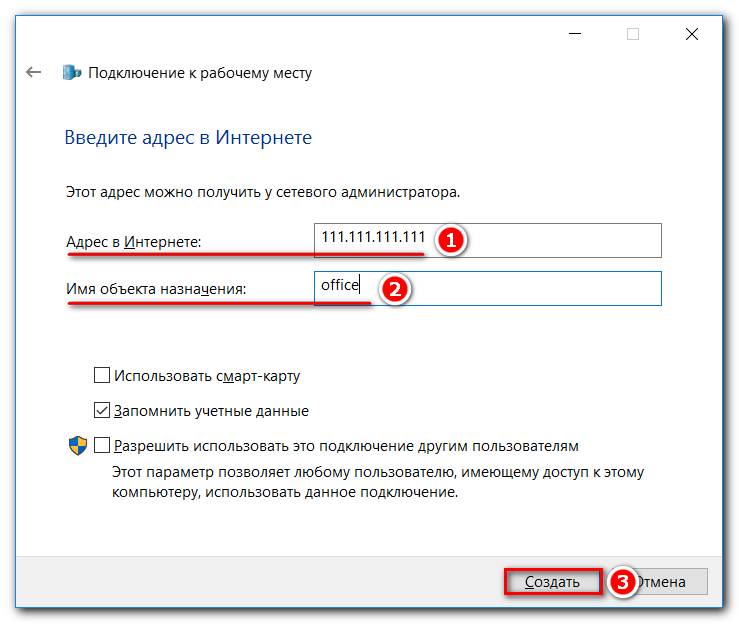

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

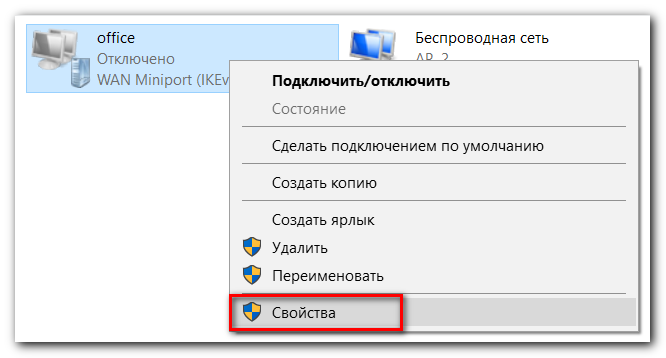

Откроем свойства созданного соединения:

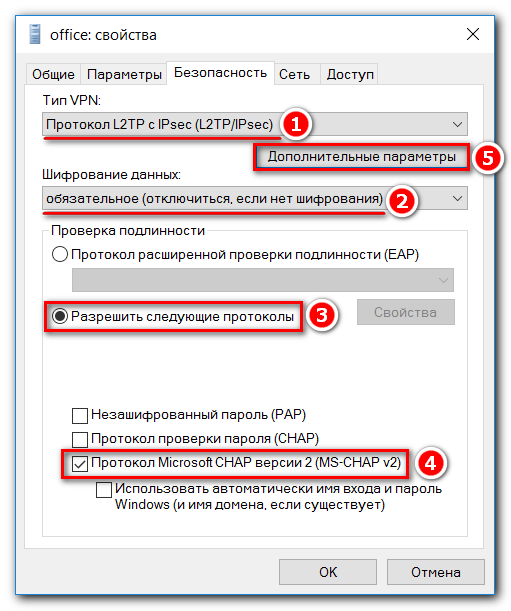

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

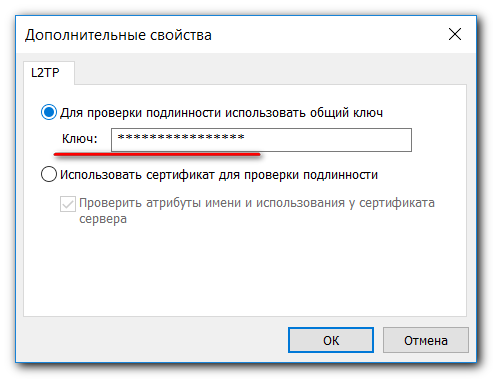

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

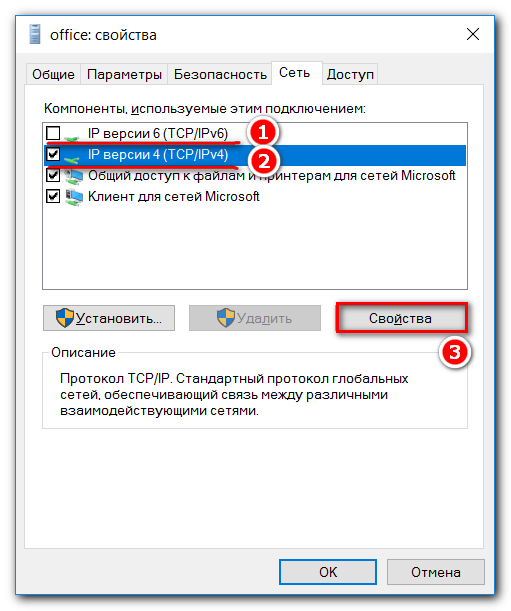

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Для чего нужен VPN IpSec и какой роутер MikroTik выбрать

Одна из самых популярных опций в роутере для бизнес сегмента. Позволяет объединить в локальную сеть удаленные офисы. Масштабирование такой сети ограничивается прошивкой RouterOS:

- 4 level – до 200 подключений;

- 5 level – до 500 подключений;

- 6 level – без ограничений.

ну а практическая реализация от быстродействия самого Mikrotik

В первую очередь стоит обращать внимание на аппаратную поддержку IpSec, отсутствие которой сопровождается обработкой всего блока шифрования через CPU маршрутизатора. Это характеристика в первую очередь влияет на количество пропускаемого трафика

Если ваш маршрутизатор(роутер) MikroTik начинает тормозить от передачи файлов к примеру 200-300Мб по каналу IpSec, стоит задуматься над переходом на маршрутизатор, который имеет аппаратную поддержку IpSec. Из актуальных моделей это может быть:

-

- ;

- ;

- ;

- ;

- .

Если вам необходима помощь в подборе оборудования для использования MikroTik VPN IpSec – заполните форму запроса.

Как было указано выше, в зависимости от версии RouterOS визуальное расположение разделов для настройки VPN IpSec будет отличаться. Чтобы привести оба примера, первым будет рассмотрен вариант для версии RouterOS 6.44 и старше, а за ним последует зеркальная настройка второго маршрутизатора(роутера) MikroTik, только с прошивкой RouterOS 6.43 и младше. Схема будут состоять их двух подключений, будет введено наименование маршрутизаторов: MikroTik-1 и MikroTik-2.

Настройка Mikrotik RADIUS Client

Описывать настройку VPN Server не буду, вы можете воспользоваться уже написанными, причём не важно какой будет туннель PPTP, L2TP, SSTP или OpenVPN (кликнув на ссылку можете посмотреть их настройку). Если последние 2, то не забывайте про сертификаты

В нашем примере я буду использовать PPTP.

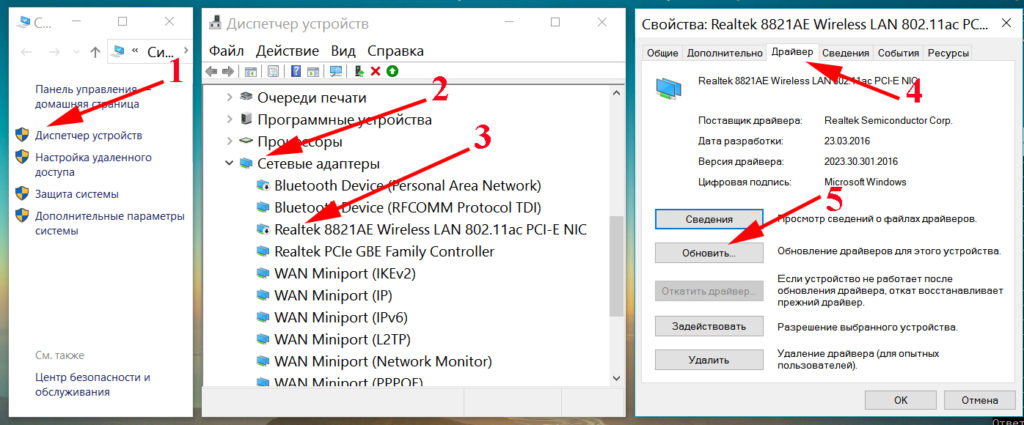

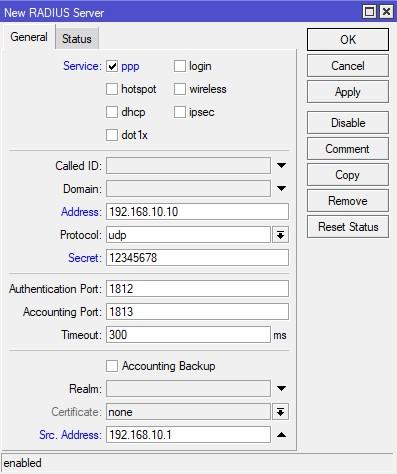

Следующий этап, это настройка роутера в качестве клиента RADIUS. Открываем соответствующее меню слева, и добавляем правило.

- Нас интересует сервис ppp;

- Address – адрес сервера аутентификации;

- Secret – тот самый общий ключ;

- Src. Address – IP с которого Mikrotik Будет отправлять пакеты на NPS.

Не забываем про правила фаервола

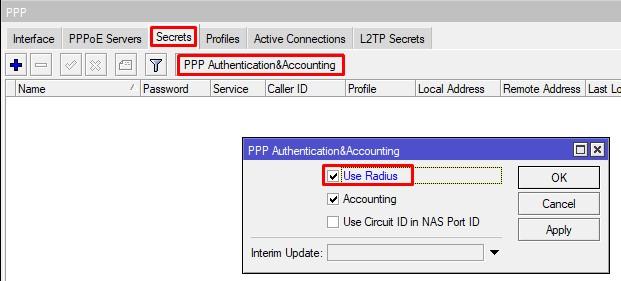

Напоследок включаем заветную галочку в PPP, без которой Mikrotik не побежит на NPS сервер.

У вас может возникнуть вопрос:

Что если у меня уже есть учетки в Secrets по которым уже есть соединения от клиентов?

Тут вы можете пойти по пути переноса их в AD, хотя бы по причине того, что она более стойкая, по отношению к конфигу микротика. Единственное, я бы не делал этого для учеток Site-toSite VPN.