Хэш функция мд5 (md5)

Содержание:

- Простые примеры

- Комментарии

- Статистика базы данных с отбором по подсистемам (кол-во и открытие списков: документов, справочников, регистров) и анализ наличия основных реквизитов: универсальная обработка (два файла — обычный и управляемый режим)

- Методы

- Для чего применяется MD5

- Проверка контрольных сумм файлов в Windows

- Объект MD5CryptoServiceProvider

- Проблемы надежности MD5

- Что такое MD5

- Способы открытия

- Алгоритм MD5

Простые примеры

Ниже рассмотрим пример использования hashcat на хэше MD5.

1 – Список слов

В этом примере произведем перебор по произольному списку слов в качестве паролей из файла

-a 0 — атака по словарю

-m 0 — тип алгоритма MD5

-w 4 — профиль производительности

-o cracked.txt — это файл, в который будут записаны найденные пароли

hash.txt — файл в хэшами (каждый с новой строки)

custom_list.txt — словарь, по которому будет сделан перебор (каждое слово с новой строки)

После нахождения нужного хэша hashcat напишет нам Cracked и в файле cracked.txt мы увидим запись «хэш:пароль».

2 – Список слов + правила

3 – Словарь/список слов

4 – Словарь/список слов + правила

5 – Произвольный список слов + правила

Добавьте все вновь обнаруженные пароли в свой пользовательский список слов и снова запустите атаку с перестановкой правила, учитывая любые другие вариации, просто используя echo или awk, чтобы добавить новое правило, а затем используйте вышеприведенную команду.

6 – По маске

Так мы можем начать перебор по маске, котрая описана в файле rockyou-1-60.hcmask, учитывая длину и паттерны.

7 – Гибридный словарь + маска

Используя словарь, делайте гибридные атаки, ища больше вариаций общих слов или известных паролей, добавляя/удаляя маски к этим кандидатам.

или

8 – Пользовательский список слов + правила

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и снова запустите атаку с правилами перестановки, предлагающими любые другие вариации.

9 – Комбо

Используя собственный словарь, выполните комбинированную атаку, индивидуально сопоставляя кандидатов и словарь вместе, чтобы сформировать новых кандидатов.

10 – Произвольная гибридная атака

Добавьте все обнаруженные пароли обратно в свой пользовательский список слов и выполните гибридную атаку.

11 – Атака по произвольной маске

Простые и слабые пароли хорошо поддаются взлому, но не все. Создайте пользовательскую маску на основе Ваших текущих взломанных паролей.

12 – Брутфорс (BRUTE-FORCE)

Когда Вы уже препробывали все, что описано выше, остается «грубая сила» Обычно, при брутфорсе подбирать пароль больше 8 символов бессысмленно из-за аппаратных возможностей.

Используйте следующие наборы символов, чтобы взломать свой хэш:

?l = abcdefghijklmnopqrstuvwxyz (строчные)

?u = ABCDEFGHIJKLMNOPQRSTUVWXYZ(заглавные)

?d = 0123456789(цифры)

?h = 0123456789abcdef(цифры + строчные)

?H = 0123456789ABCDEF(цифры + заглавные)

?s = «space»!»#$%&'()*+,-./:;<=>?@^_`{|}~ (спец символы)

?a = ?l?u?d?s (строчные + заглавные + цифры + спец символы)

Например, 8-символьный пароль, который включает все строчные, заглавные буквы, цифры и спец символы:

или так гибче можно потом менять набор:

А вот если нужно только цифрами:

Можно указать свои символы (abc123ASDF):

А вот если надо использовать болееодного набора, если мы знаем что первые два символа — цифры, остальные 6 — буквы:

Вот так то. Hashcat много всего уммет, можно написать целую книгу, но я остановлюсь…

А здесь Вы можете найти хороший сборник паролей:

И помните! Не нарушайте закон. Все тайное становится явным Материал предоставлен исключительно в образовательных целях.

Комментарии

HMACMD5 — Это тип хэш-алгоритма с ключом, который строится на основе хэш-функции MD5 и используется в качестве код проверки подлинности сообщения на основе хэша (HMAC).HMACMD5 is a type of keyed hash algorithm that is constructed from the Message Digest Algorithm 5 (MD5) hash function and used as a Hash-based Message Authentication Code (HMAC). Процесс HMAC смешивает секретный ключ с данными сообщения, хэширует результат с помощью хэш-функции, применяет хэш-значение с секретным ключом еще раз, а затем применяет хэш-функцию второй раз.The HMAC process mixes a secret key with the message data, hashes the result with the hash function, mixes that hash value with the secret key again, and then applies the hash function a second time. Длина выходного хэша составляет 128 бит.The output hash is 128 bits in length.

HMAC можно использовать для определения того, было ли сообщение, переданное по незащищенному каналу, было изменено при условии, что отправитель и получатель совместно используют секретный ключ.An HMAC can be used to determine whether a message sent over an insecure channel has been tampered with, provided that the sender and receiver share a secret key. Отправитель рассчитывает хэш-значение для исходных данных и отправляет исходные данные и хэш-значение как одно сообщение.The sender computes the hash value for the original data and sends both the original data and hash value as a single message. Получатель повторно вычисляет хэш-значение в полученном сообщении и проверяет, соответствует ли вычисленный код HMAC переданному коду HMAC.The receiver recalculates the hash value on the received message and checks that the computed HMAC matches the transmitted HMAC.

Любое изменение данных или хэш-значения приводит к несовпадению, так как знание секретного ключа требуется для изменения сообщения и воспроизведения правильного хэш-значения.Any change to the data or the hash value results in a mismatch, because knowledge of the secret key is required to change the message and reproduce the correct hash value. Таким образом, если исходные и вычисленные хэш-значения совпадают, сообщение проходит проверку подлинности.Therefore, if the original and computed hash values match, the message is authenticated.

MD5 — это криптографический хэш-алгоритм, разработанный в лабораториях RSA.MD5 is a cryptographic hash algorithm developed at RSA Laboratories. HMACMD5 принимает ключи любого размера и создает хэш-последовательность длиной 128 бит.HMACMD5 accepts keys of any size, and produces a hash sequence that is 128 bits in length.

Из-за конфликта с MD5 корпорация Майкрософт рекомендует использовать SHA256.Due to collision problems with MD5, Microsoft recommends SHA256.

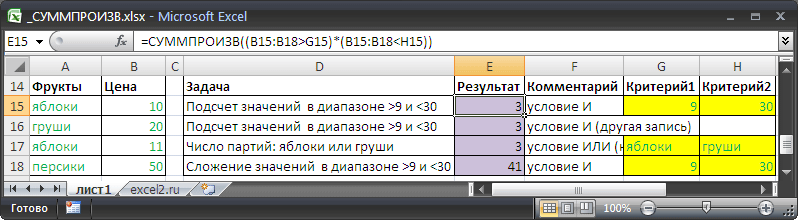

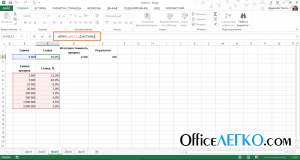

Статистика базы данных с отбором по подсистемам (кол-во и открытие списков: документов, справочников, регистров) и анализ наличия основных реквизитов: универсальная обработка (два файла — обычный и управляемый режим)

Универсальная обработка для статистики базы данных (документы, справочники, регистры, отчеты) с отбором по подсистемам и с анализом наличия основных реквизитов (организации, контрагенты, договора, номенклатура, сотрудники, физлица, валюта).

Возможность просмотра списка документов или справочников или регистров при активизации в колонке «Документы, справочники, регистры, отчеты» в текущей строке.

Полезная обработка для консультации пользователей, где искать метаданные в каком интерфейсе, т.к. подсистема указывает в каком интерфейсе находятся метаданные (документы, справочники, регистры, отчеты).

1 стартмани

20.02.2017

20697

56

strelec13

11

Методы

|

Освобождает все ресурсы, используемые классом HashAlgorithm.Releases all resources used by the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного массива байтов.Computes the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданного объекта Stream.Computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Асинхронно вычисляет хэш-значение для заданного объекта Stream.Asynchronously computes the hash value for the specified Stream object. (Унаследовано от HashAlgorithm) |

|

|

Освобождает все ресурсы, используемые текущим экземпляром класса HashAlgorithm.Releases all resources used by the current instance of the HashAlgorithm class. (Унаследовано от HashAlgorithm) |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HMACMD5, а при необходимости освобождает также управляемые ресурсы.Releases the unmanaged resources used by the HMACMD5 and optionally releases the managed resources. |

|

|

Освобождает неуправляемые ресурсы, используемые объектом HMAC, и, если допускается изменение ключа, опционально освобождает управляемые ресурсы.Releases the unmanaged resources used by the HMAC class when a key change is legitimate and optionally releases the managed resources. (Унаследовано от HMAC) |

|

|

Определяет, равен ли указанный объект текущему объекту.Determines whether the specified object is equal to the current object. (Унаследовано от Object) |

|

|

Служит хэш-функцией по умолчанию.Serves as the default hash function. (Унаследовано от Object) |

|

|

Возвращает объект Type для текущего экземпляра.Gets the Type of the current instance. (Унаследовано от Object) |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. |

|

|

Если переопределено в производном классе, передает данные, записанные в объект, в HMAC-алгоритм для вычисления значения HMAC.When overridden in a derived class, routes data written to the object into the HMAC algorithm for computing the HMAC value. (Унаследовано от HMAC) |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. |

|

|

Передает данные из объекта в HMAC-алгоритм для вычисления HMAC.Routes data written to the object into the HMAC algorithm for computing the HMAC. (Унаследовано от HMAC) |

|

|

Завершает вычисление HMAC после обработки последних данных алгоритмом.Finalizes the HMAC computation after the last data is processed by the algorithm. |

|

|

Если переопределено в производном классе, завершает вычисление HMAC после обработки последних данных алгоритмом.When overridden in a derived class, finalizes the HMAC computation after the last data is processed by the algorithm. (Унаследовано от HMAC) |

|

|

Сбрасывает хэш-алгоритм в исходное состояние.Resets the hash algorithm to its initial state. |

|

|

Инициализирует новый экземпляр реализации по умолчанию класса HMAC.Initializes an instance of the default implementation of HMAC. (Унаследовано от HMAC) |

|

|

Создает неполную копию текущего объекта Object.Creates a shallow copy of the current Object. (Унаследовано от Object) |

|

|

Возвращает строку, представляющую текущий объект.Returns a string that represents the current object. (Унаследовано от Object) |

|

|

Вычисляет хэш-значение для заданной области входного массива байтов и копирует указанную область входного массива байтов в заданную область выходного массива байтов.Computes the hash value for the specified region of the input byte array and copies the specified region of the input byte array to the specified region of the output byte array. (Унаследовано от HashAlgorithm) |

|

|

Вычисляет хэш-значение для заданной области заданного массива байтов.Computes the hash value for the specified region of the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается вычислить хэш-значение для заданного массива байтов.Attempts to compute the hash value for the specified byte array. (Унаследовано от HashAlgorithm) |

|

|

Пытается завершить вычисление HMAC после обработки последних данных алгоритмом HMAC.Attempts to finalize the HMAC computation after the last data is processed by the HMAC algorithm. |

|

|

Пытается завершить вычисление HMAC после обработки последних данных алгоритмом HMAC.Attempts to finalize the HMAC computation after the last data is processed by the HMAC algorithm. (Унаследовано от HMAC) |

Для чего применяется MD5

Технология MD5 используется как один из криптографических методов, при помощи которого не только проверяются на целостность различные данные, но и:

- хранятся онлайн-ключи и пароли;

- создаются веб-идентификаторы и ЭЦП;

- выполняется поиск дублирующихся файлов и многое другое.

MD5 широко применяется при авторизации на различных сайтах. Вводимая пользователями информация считывается в виде отпечатков и хранится в базе данных сайта. Поэтому, даже если злоумышленник и похитит эту базу, он не сможет воспользоваться ею непосредственным образом. Все пароли зашифрованы и представлены дайджестами. Далее я расскажу о расшифровке файла MD5 онлайн сервисами.

Именно для того, чтобы избежать попадания в руки мошенников, многие данные в сети и передаются в зашифрованном виде. Информации присваивается MD5 = (случайное сочетание символов), например MD5 = 214d9a2575bb130ac5f19a8531e6e5f1. Этот набор символов (после “=”) называется “хэш MD5”, или контрольная сумма исчисляемый результат. Служит данный хэш для проверки передаваемых данных на целостность.

Как это происходит?

- При передаче массиву информации, целостность которого нужно проконтролировать, присваивается исходный хэш, исчисляемый при помощи алгоритма MD5;

- результат фиксируется;

- при регулярной или внеплановой проверке происходит сравнение полученной контрольной суммы с исходной;

- результаты совпадают – повода для беспокойства нет, если же они различаются, то это говорит о постороннем вмешательстве и изменении данных.

Свойства хеша

Хэш-функция должна уметь преобразовывать информацию различной длины в код, состоящий из 32 шестнадцатеричных символов. Кроме этого, имеется несколько моментов, позволяющих обезопасить пользователя от постороннего вмешательства и изменения зашифрованной информации:

- если используются различные входные данные, то и результаты исчисления хэша должны заметно отличаться;

- алгоритм функции должен быть открыт для того, чтобы можно было исследовать ее на криптостойкость;

- шифрование хэша производится в одностороннем порядке, то есть никаким способом нельзя по результату вычислить исходную информацию.

Хэш-функция должна использовать минимальные вычислительные ресурсы.

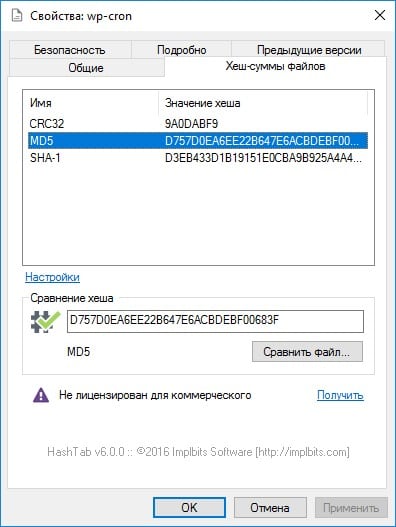

Самостоятельное использование MD5

Здесь существует один интересный момент – при помощи данной функции каждый пользователь может самостоятельно проверить на целостность файл, скачанный из Интернета. Для этого нужно воспользоваться специальными сервисами, к примеру, HashTab implbits.com/products/hashtab. Утилита скачивается и встраивается в свойства файла в виде отдельной вкладки. С помощью HashTab можно воспользоваться несколькими алгоритмами хэширования данных, к тому же сервис находится в свободном доступе для пользователей, применяющих ее в личных целях.

Проверка контрольных сумм файлов в Windows

В операционной системе Windows существует множество способов выполнить данную проверку, поэтому рассмотрим только несколько из них, а вы уже сами выберите наиболее удобный вам.

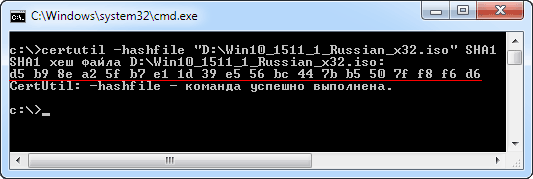

Проверка хеша файла в командной строке Windows

Начнем с самого простого способа не требующего установки дополнительного программного обеспечения. Начиная с Windows 7 есть возможность рассчитать контрольную сумму в командной строке используя встроенную утилиту certutil среди прочего умеющую вычислять хеш файлов. Просто запускаете командную строку и вводите следующую команду:

certutil -hashfile "путь к файлу"

где может принимать одно из следующих значений: MD2, MD4, MD5, SHA1, SHA256, SHA384, SHA512. Таким образом, чтобы узнать контрольную сумму файла Win10_1511_1_Russian_x32.iso расположенного в корне диска D:\ по алгоритму SHA-1 команда будет выглядеть так:

certutil —hashfile "D:\Win10_1511_1_Russian_x32.iso" SHA1

Результатом выполнения команды будет строка содержащая хэш-код в виде шестнадцатеричных чисел. Кстати, чтобы не вводить путь до файла руками, можно воспользоваться хитростью. Результат вычислений выделен красным. Осталось сравнить его с оригинальным, для этого удобно вставить их рядом в блокноте. Причем если использовать продвинутый блокнот типа Notepad++, то и сверять визуально не придется, если хеши будут одинаковы, то они подсветятся.

Способ довольно простой, но некоторых неопытных пользователей пугает интерфейс командной строки, да и сравнивать контрольные суммы конечно не очень удобно. Поэтому существует множество сторонних программ умеющих вычислять хэши. Рассмотрим некоторые из них.

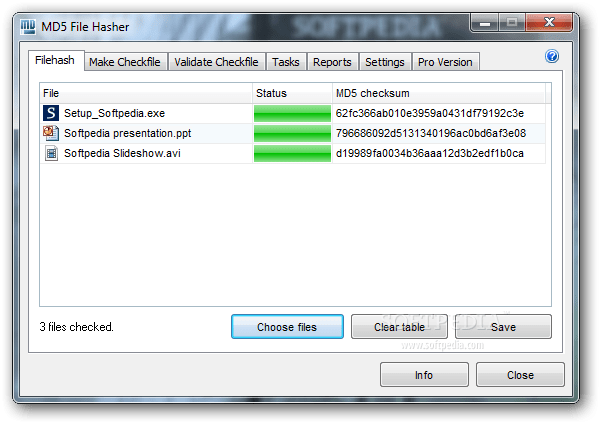

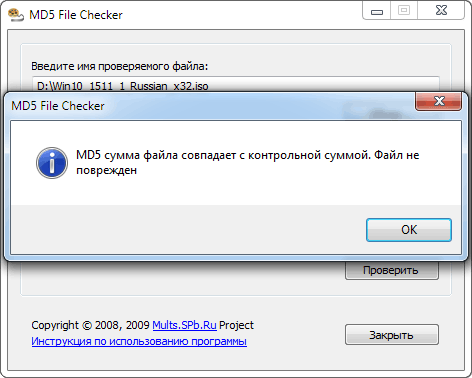

Проверка хеша в программе MD5 File Checker

Очень простая программа не требующая установки и имеющая графический интерфейс. Состоит всего из одного окна в котором нужно сначала выбрать файл в верхнем поле, затем вставить в самое нижнее правильный хеш и нажать кнопку «Проверить».

Через некоторое время программа выдаст вердикт. Основной минус программы, что она умеет использовать только алгоритм MD5, что иногда бывает недостаточно. Скачать MD5 File Checker можно здесь.

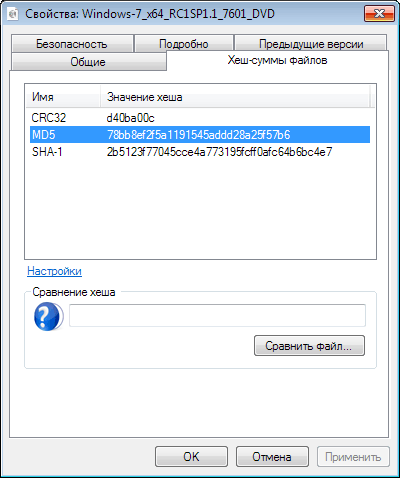

Расчет контрольных сумм в программе HashTab

Здесь уже используется немного другой подход, причем есть версия как для Windows так и для Mac OS. В Windows программа является расширением проводника, а на Mac является плагином для Finder. Покажем работу программы на примере Windows.

Если после установки программы HashTab щелкнуть правой кнопкой мыши по проверяемому файлу и выбрать в контекстном меню «Свойства», то мы обнаружим новую вкладку «Хеш-суммы файлов» и одновременно запустится расчет контрольных сумм этого файла.

Причем программа умеет вычислять хеш по множеству алгоритмов, а какой будет использоваться, можно выбрать, щелкнув «Настройки». Так же есть возможность указать оригинальную контрольную сумму, если хеши совпадут, то появится зеленая галочка. Скачать HashTab и узнать последние новости можно с сайта программы.

Представленных вариантов вполне достаточно, для проверки целостности файлов в Windows. Единственное пожалуй упомянем, что Total Commander так же умеет вычислять CRC-суммы, соответствующие возможности находятся в меню «Файл».

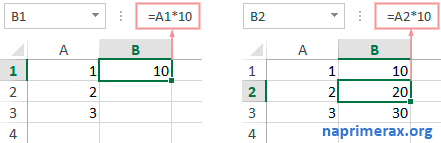

Объект MD5CryptoServiceProvider

В Windows 7 и последующих версиях Windows хеширование осуществляется при помощи платформы .NET, следовательно для следующего метода необходима эта платформа. Кроме самой платформы, потребуется функция преобразующая десятичные значения в шестнадцатеричные, например такая:

&НаКлиенте

Функция DecToHex(Знач Число)

тЧисло = Число;

тБаза = 16;

Пока тЧисло <> 0 Цикл

тПоз =тЧисло % тБаза;

Результат = Сред(«0123456789abcdef», тПоз + 1, 1) + Результат;

тЧисло = Цел(тЧисло / тБаза);

КонецЦикла;

Если Число < тБаза Тогда

Результат = «0» + Результат;

КонецЕсли;

Возврат Результат;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

&НаКлиенте Пока тЧисло 0 Цикл Если Число Результат = «0» + Результат; Возврат Результат; |

Код для получения хеша строки выглядит так:

&НаКлиенте

Функция MD5Строка(тСтрока)

Crypt = Новый COMОбъект(«System.Security.Cryptography.MD5CryptoServiceProvider»);

Text = Новый COMОбъект(«System.Text.UTF8Encoding»);

HashArray = Crypt.ComputeHash_2(Text.GetBytes_4(тСтрока)).Выгрузить();

Hash = «»;

Для Каждого Число Из HashArray Цикл

Hash = Hash + DecToHex(Число);

КонецЦикла;

Возврат Hash;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

&НаКлиенте Функция MD5Строка(тСтрока) Crypt = Новый COMОбъект(«System.Security.Cryptography.MD5CryptoServiceProvider»); Text = Новый COMОбъект(«System.Text.UTF8Encoding»); HashArray = Crypt.ComputeHash_2(Text.GetBytes_4(тСтрока)).Выгрузить(); Hash = «»; Возврат Hash; |

Для получения хеша файла — так:

&НаКлиенте

Функция MD5Файл(тИмяФайла)

Crypt = Новый COMОбъект(«System.Security.Cryptography.SHA1Managed»);

Stream = Новый COMОбъект(«ADODB.Stream»);

Stream.Open();

Stream.Type = 1;

Stream.LoadFromFile(тИмяФайла);

HashArray = Crypt.ComputeHash_2(Stream.Read());

Hash = «»;

Для Каждого Число Из HashArray Цикл

Hash = Hash + DecToHex(Число);

КонецЦикла;

Возврат Hash;

КонецФункции

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

&НаКлиенте Функция MD5Файл(тИмяФайла) Crypt = Новый COMОбъект(«System.Security.Cryptography.SHA1Managed»); Stream = Новый COMОбъект(«ADODB.Stream»); HashArray = Crypt.ComputeHash_2(Stream.Read()); Hash = «»; Возврат Hash; |

В обоих примерах MD5CryptoServiceProvider можно заменить на SHA1Managed, SHA256Managed, SHA384Managed или SHA512Managed изменив тем самым метод хеширования.

Проблемы надежности MD5

Казалось бы, такая характеристика MD5 должна обеспечивать 100% гарантии неуязвимости и сохранения данных. Но даже этого оказалось мало. В ходе проводимых исследований учеными был выявлен целый ряд прорех и уязвимостей в этом уже распространенном на тот момент алгоритме. Основной причиной слабой защищенности MD5 значится относительно легкое нахождение коллизий при шифровании.

Под коллизией понимают возможность получения одинакового результата вычислений хеш-функции при разных входных значениях.

Проще говоря, чем больше вероятность нахождения коллизий, тем надежность используемого алгоритма ниже. Вероятность нахождения коллизий при шифровании более надежными хеш-функциями практически сводится к 0.

То есть большая вероятность расшифровки паролей MD5 значится основной причиной отказа от использования этого алгоритма. Многие криптологи (специалисты по шифрованию данных) связывают низкую надежность MD5 с малой длиной получаемого хеш-кода.

Область применения алгоритма хеширования:

- Проверка целостности файлов, полученных через интернет – многие инсталляционные пакеты прог снабжены хеш-кодом. Во время активации приложения его значение сравнивается со значением, расположенным в базе данных разработчика;

- Поиск в файловой системе продублированных файлов – каждый из файлов снабжен своим хеш-кодом. Специальное приложение сканирует файловую систему компа, сравнивая между собой хеши всех элементов. При обнаружении совпадения утилита оповещает об этом пользователя или удаляет дубликат. Одной из подобных прог значится Duplifinder:

- Для хеширования паролей – в семействе операционных систем UNIX каждый юзер системы имеет свой замечательный пароль, для защиты которого используется хеширование на основе MD5. Некоторые системы на основе Линукс также пользуются этим методом шифрования паролей.

Что такое MD5

Шифрование MD5 — это способ хеширования предполагающий создание «оттисков» или «сумм» для последующего процесса проверки их на подлинность. Таким образом, можно проверить, сохранилась ли информация в целостности.

Хеш-сумма – это запись значения в шестнадцатеричном виде. MD5 – система построена по подобному типу. Предыдущим алгоритмом являлся MD4, однако он был не так надежен, поэтому был заменен более совершенным. При его работе осуществляется процесс преобразования первоначальной информации по определенному порядку в битную строчку определенного размера в шестнадцатеричной системе исчисления величин. Таким образом, хеш-код, хеш, хеш-сумма являются сходными понятиями.

Механизм работы MD5 заключаете в следующем. Поток информации, поступающий на устройство, проходит процесс хеширования, состоящий из пяти этапов:

- Поток данных подвергается обязательному выравниванию. Единичный бит добавляется в конец списка. Затем добавляются нулевые биты, чтобы длина линии информации была сопоставима с 448. То есть информация представляется в виде такого уравнения: L = 512 x N + 448. Этот процесс происходит, даже если размер уже сопоставим с текущим значением.

- Затем в сообщение добавляется 64 бита. Вначале идут 4 младших байта, затем старшие. На данном этапе протяженность потока должна быть кратна 512.

- Процесс инициализации буфера. Четыре 32-хбитные переменные проходят инициализацию. Затем происходит присваивание начальных значений шестнадцатеричным величинам. В операции участвует 4 функции, она проходит 4 раунда соответственно.

- Циклическое вычисление. Выбирается энный элемент из числа 512-битных массивов. Используются значения ABCD, перешедшие с предыдущего этапа. Работа также проходит в 4 этапа.

- Получение результата. В итоге получаем значение, ABCD, которое и является хешем.

Способы открытия

Рассмотрим программы, которые открывают такой формат.

Способ 1: MD5Summer

Начинает обзор MD5Summer, целью которой является создание и проверка хеша MD5 файлов.

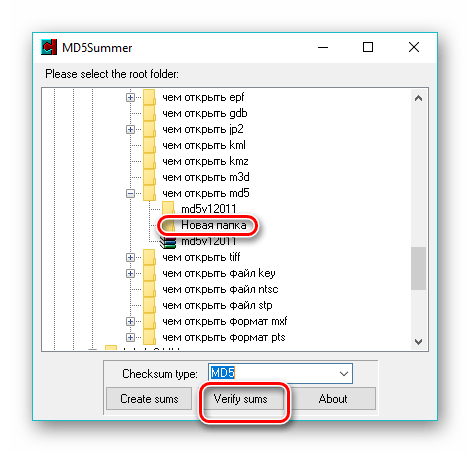

- Запускаем софт и выбираем папку, где находится MD5 файл. Затем щелкаем на «Verify sums».

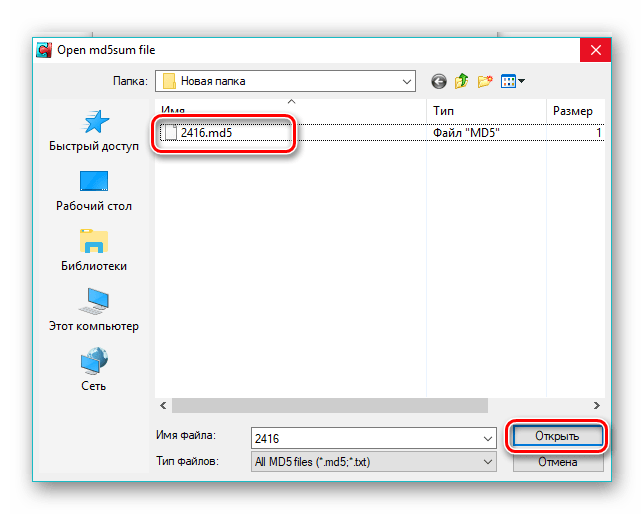

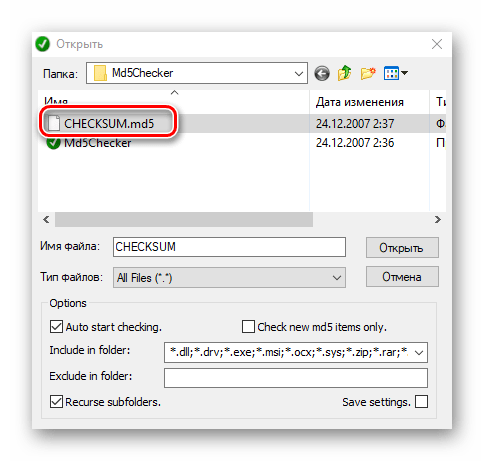

В результате откроется окно эксплорера, в котором обозначаем исходный объект и нажимаем «Открыть».

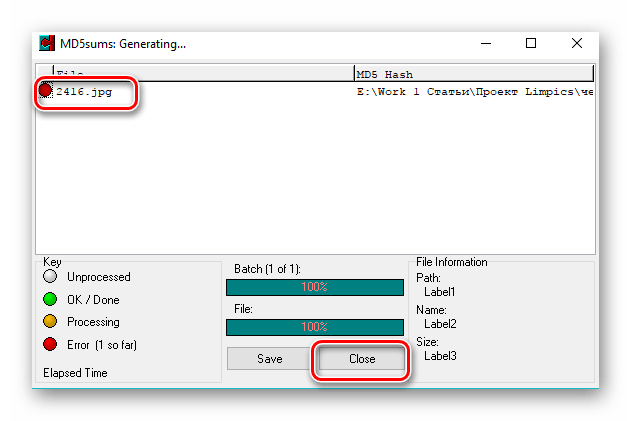

Выполняется процедура верификации, по завершению которой жмем «Close».

Способ 2: Md5Checker

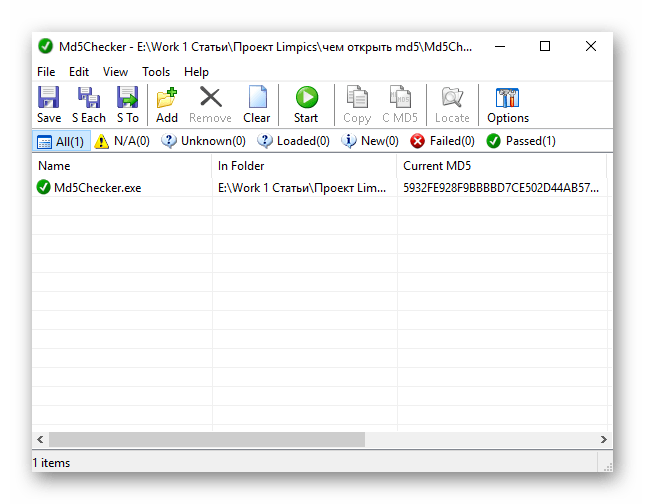

Md5Checker – очередное решение для взаимодействия с рассматриваемым расширением.

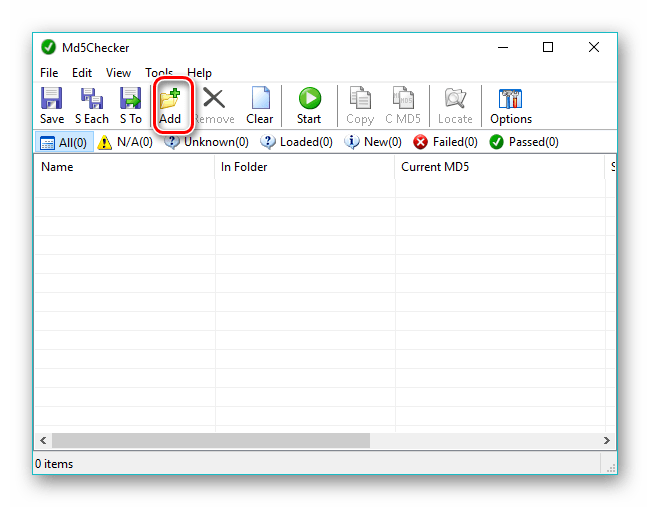

- Запускаем программу и жмем кнопку «Add» на ее панели.

В окне каталога выбираем исходный объект и нажимаем «Открыть».

Файл добавляется и далее можно проводить действия по проверке контрольных сумм.

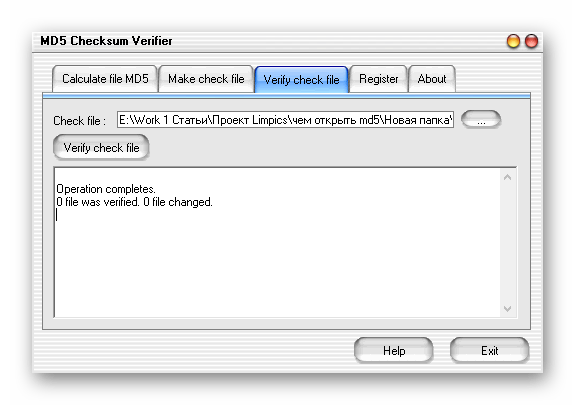

Способ 3: MD5 Checksum Verifier

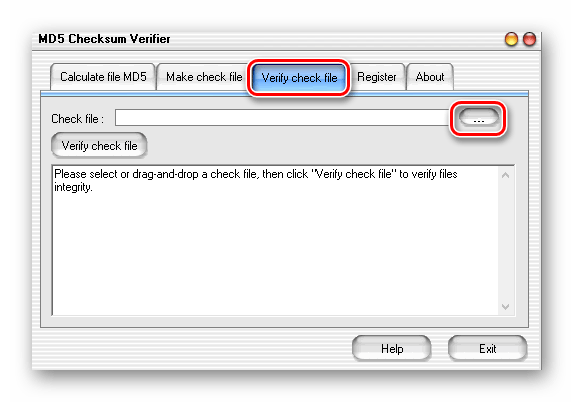

MD5 Checksum Verifier – утилита для сверки контрольных сумм дистрибутивов.

- После запуска софта переходим ко вкладке «Verify check file» и щелкаем по значку с многоточием в поле «Check file».

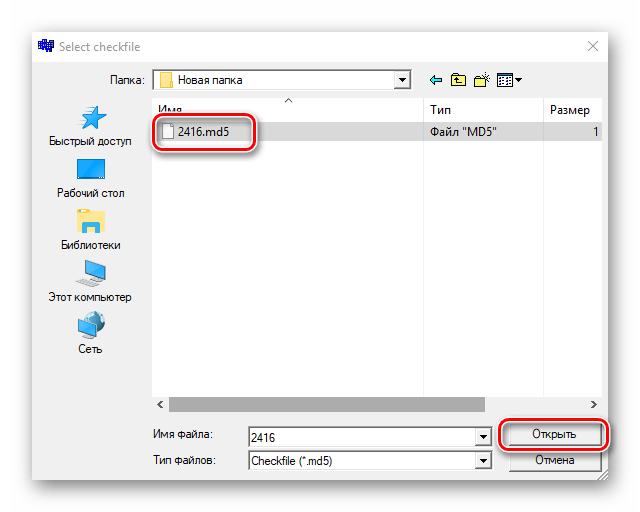

Открывается Проводник, в котором перемещаемся к необходимой папке, выделяем файл и жмем «Открыть».

Для сверки нажимаем на кнопку «Verify check file». Для выхода из программы надо щелкнуть «Exit».

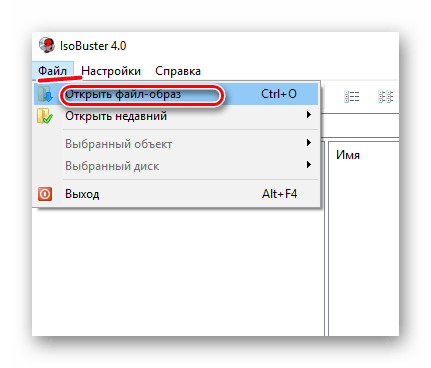

Способ 4: Smart Projects ISOBuster

Smart Projects ISOBuster предназначен для восстановления данных с поврежденных оптических дисков любого типа и работы с образами. В нем также имеется поддержка MD5.

- Сначала загружаем подготовленный образ диска в программу. Для этого выбираем пункт «Открыть файл-образ» в «Файл».

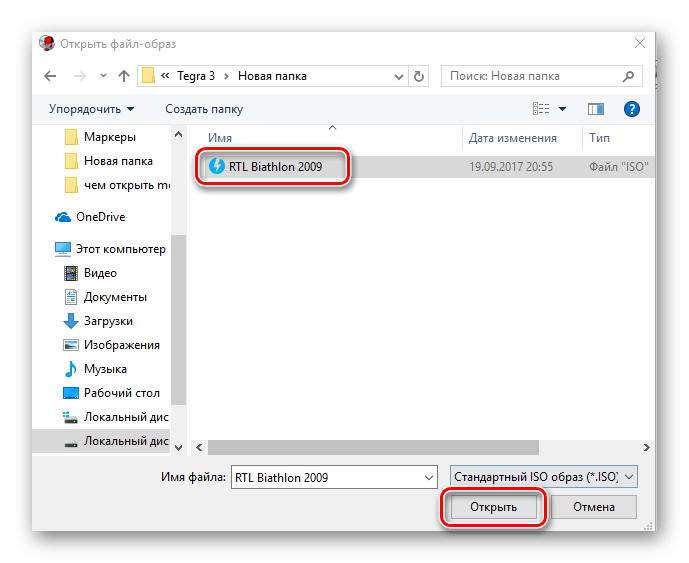

Осуществляем переход в каталог с образом, обозначаем его и жмем «Открыть».

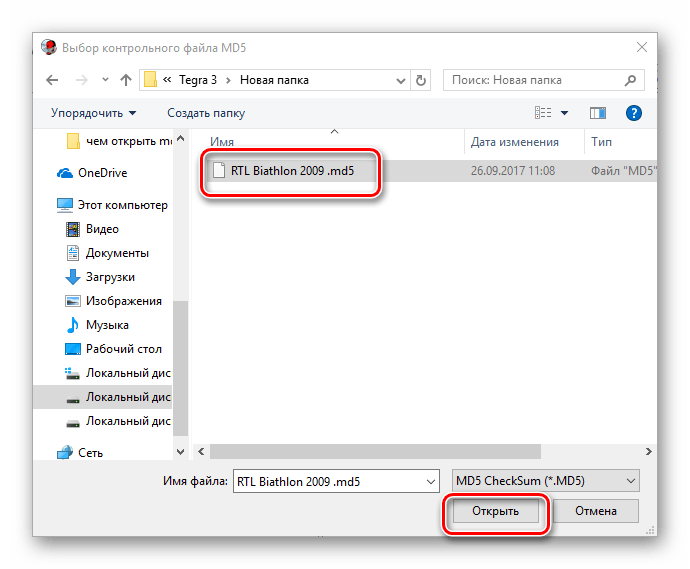

Потом жмем по надписи «CD» в левой части интерфейса правой кнопкой мыши и выбираем пункт «Проверить этот образ с помощью контрольного файла MD5» в появившемся меню «Файл с контрольной суммой MD5».

В открывшемся окне отыскиваем файл контрольной суммы загруженного образа, обозначаем его и жмем «Открыть».

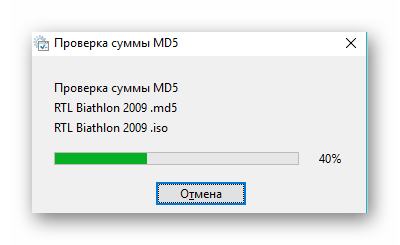

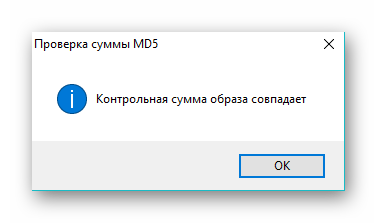

Начинается процесс проверки суммы MD5.

По завершении процедуры выводится сообщение «Контрольная сумма образа совпадает».

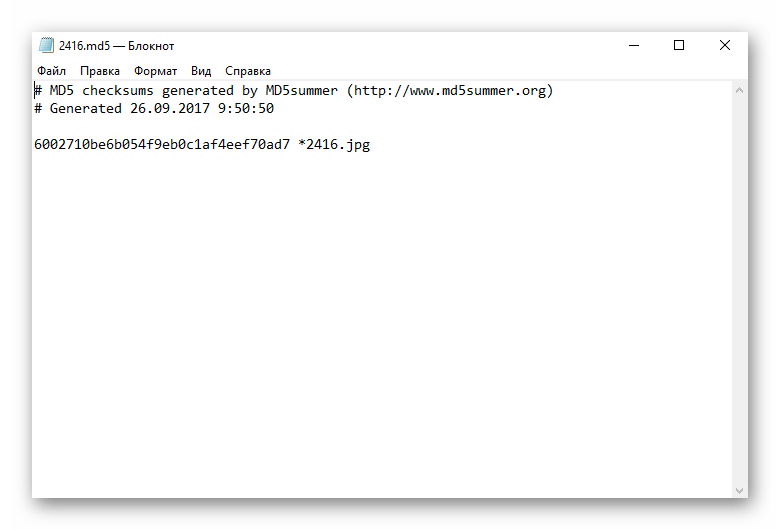

Способ 5: Блокнот

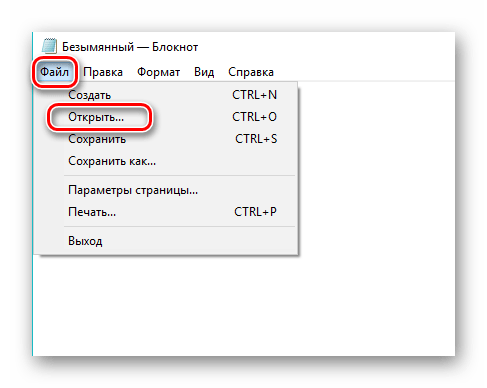

Просмотр содержимого MD5 файла можно посмотреть стандартным приложением Windows Блокнотом.

- Запускаем текстовый редактор и нажимаем «Открыть» в меню «Файл».

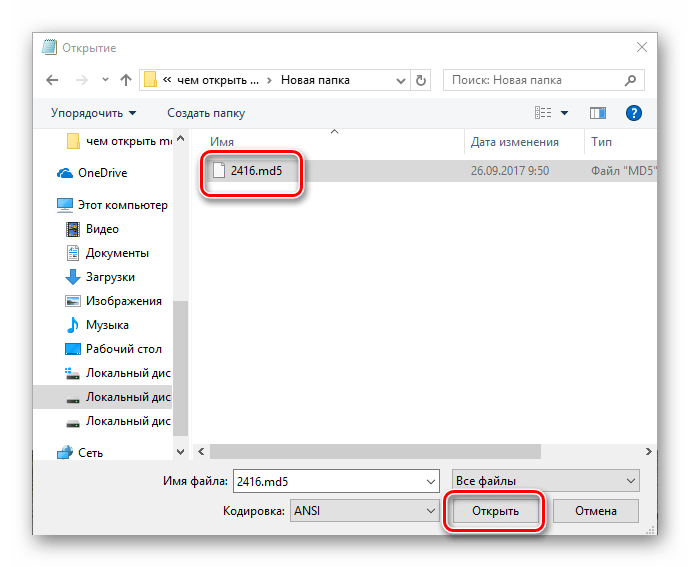

Открывается окно обозревателя, где двигаемся в нужную директорию, а затем выделяем искомый файл, предварительно выбрав в нижней правой части окна пункт «Все файлы» из выпадающего списка, и кликаем «Открыть».

Открывается содержимое указанного файла, где можно увидеть значение контрольной суммы.

Все рассмотренные приложения открывают формат MD5. MD5Summer, Md5Checker, MD5 Checksum Verifier работают только с рассматриваемым расширением, а Smart Projects ISOBuster может также создавать образы оптических дисков. Для того, чтобы посмотреть содержимое файла достаточно открыть его в Блокноте.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Алгоритм MD5

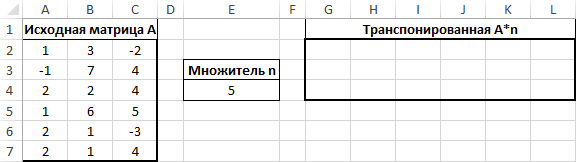

thumbnail|300px| Схема работы алгоритма MD5

На вход алгоритма поступает входной поток данных, хеш которого необходимо найти. Длина сообщения может быть любой (в том числе нулевой). Запишем длину сообщения в L. Это число целое и неотрицательное. Кратность каким-либо числам необязательна. После поступления данных идёт процесс подготовки потока к вычислениям.

Ниже приведены 5 шагов алгоритма:

Шаг 1. Выравнивание потока

Сначала дописывают единичный бит в конец потока (байт 0x80), затем необходимое число нулевых бит.

Входные данные выравниваются так, чтобы их новый размер <math>L'</math> был сравним с 448 по модулю 512 (<math>L’ = 512\times N + 448</math>).

Выравнивание происходит, даже если длина уже сравнима с 448.

Шаг 2. Добавление длины сообщения

В оставшиеся 64 бита дописывают 64-битное представление длины данных (количество бит в сообщении) до выравнивания. Сначала записывают младшие 4 байта. Если длина превосходит <math>2^{64}-1</math>, то дописывают только младшие биты(эквивалентно взятию модуля от <math>2^{64}</math>). После этого длина потока станет кратной 512. Вычисления будут основываться на представлении этого потока данных в виде массива слов по 512 бит.

Шаг 3. Инициализация буфера

Для вычислений инициализируются 4 переменных размером по 32 бита и задаются начальные значения шестнадцатеричными числами (шестнадцатеричное представление, сначала младший байт):

А = 01 23 45 67; //0x67452301 В = 89 AB CD EF; //0xEFCDAB89 С = FE DC BA 98; //0x98BADCFE D = 76 54 32 10. //0x10325476

В этих переменных будут храниться результаты промежуточных вычислений. Начальное состояние ABCD называется инициализирующим вектором.

Определим ещё функции и константы, которые нам понадобятся для вычислений.

Потребуются 4 функции для четырёх раундов. Введём функции от трёх параметров — слов, результатом также будет слово.

- 1 раунд <math>Fun F(X,Y,Z) = (X\wedge{Y}) \vee (\neg{X} \wedge{Z})</math>.

- 2 раунд <math>Fun G(X,Y,Z) = (X\wedge{Z}) \vee (\neg{Z} \wedge{Y})</math>.

- 3 раунд <math>Fun H(X,Y,Z) = X \oplus Y \oplus Z</math>.

- 4 раунд <math>Fun I(X,Y,Z) = Y \oplus (\neg{Z} \vee X)</math>.

где <math>\oplus, \wedge, \vee, \neg</math> логические операции XOR, AND, OR и NOT соответственно.

- Определим таблицу констант <math>T</math> — 64-элементная таблица данных, построенная следующим образом: <math>T=\mathrm{int}(4\,294\,967\,296*|\sin(i)|)</math>, где <math>4\,294\,967\,296 = 2^{32}</math>.<ref>Иными словами, в таблице представлены по 32 бита после десятичной запятой от значений функции sin.</ref>

- Выровненные данные разбиваются на блоки (слова) по 32 бита, и каждый блок проходит 4 раунда из 16 операторов. Все операторы однотипны и имеют вид: , определяемый как <math>a = b + ((a + Fun(b, c, d) + X + T) <<< s)</math>, где X — блок данных. X = M , где k — номер 32-битного слова из n-го 512-битного блока сообщения, и <math>s</math> — циклический сдвиг влево на <math>s</math> бит полученного 32-битного аргумента.

Шаг 4. Вычисление в цикле

Заносим в блок данных элемент n из массива. Сохраняются значения A, B, C и D, оставшиеся после операций над предыдущими блоками (или их начальные значения, если блок первый).

- AA = A

- BB = B

- CC = C

- DD = D

Раунд 1

/* a = b + ((a + F(b,c,d) + X + T) <<< s). */

Раунд 2

/* a = b + ((a + G(b,c,d) + X + T) <<< s). */

Раунд 3

/* a = b + ((a + H(b,c,d) + X + T) <<< s). */

Раунд 4

/* a = b + ((a + I(b,c,d) + X + T) <<< s). */

Суммируем с результатом предыдущего цикла:

A = AA + A B = BB + B C = CC + C D = DD + D

После окончания цикла необходимо проверить, есть ли ещё блоки для вычислений. Если да, то изменяем номер элемента массива (n++) и переходим в начало цикла.

Шаг 5. Результат вычислений

Результат вычислений находится в буфере ABCD, это и есть хеш. Если выводить побайтово, начиная с младшего байта A и закончив старшим байтом D, то мы получим MD5-хеш.

1,0,15,34,17,18…

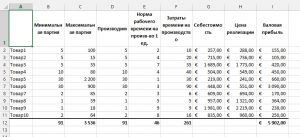

Сравнение MD5 и MD4

Алгоритм MD5 происходит от MD4. В новый алгоритм добавили ещё один раунд, теперь их стало 4 вместо 3 в MD4. Добавили новую константу для того, чтобы свести к минимуму влияние входного сообщения, в каждом раунде на каждом шаге и каждый раз константа разная, она суммируется с результатом F и блоком данных. Изменилась функция G = XZ v (Y not(Z)) вместо (XY v XZ v YZ). Результат каждого шага складывается с результатом предыдущего шага, из-за этого происходит более быстрое изменение результата. Изменился порядок работы с входными словами в раундах 2 и 3.

Различия в скорости работы представлены в таблице:

| MD5 | MD4 | |||

|---|---|---|---|---|

| RFC | 2,614 сек | 37 359 Кб/с | 2,574 сек | 37 940 Кб/с |

| OpenSSL | 1,152 сек | 84 771 Кб/с | 0,891 сек | 109 603 Кб/с |