Подключение к удаленному компьютеру, присоединенному к azure active directory

Содержание:

- Что такое делегирование AD

- Удаление подразделения AD

- Возможные проблемы

- Создание контроллера домена Active Directory Domain Services

- Проверка сети

- Оснастка Службы удаленных рабочих столов на Windows 7

- Подключение консоли ADUC к домену из рабочей группы

- USING CSVDE.EXE

- Подключение консоли ADUC к домену из рабочей группы

- Создание подразделения (OU)

- Аctive directory простыми словами

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Способы удаления корзины с рабочего стола

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

Удаление подразделения AD

Подразделения по умолчанию защищены от случайного удаления. Чтобы удалить его, нам нужно снять флажок Protected from Accidental Deletion в свойствах.

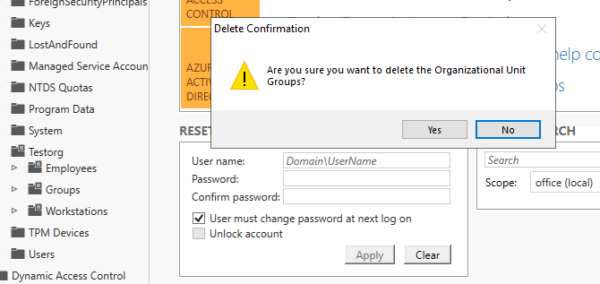

Удаление подразделения с помощью Active Directory Administrative Center

Откройте Active Directory Administrative Center (dsac.exe).

Переключитесь в режим просмотра дерева, разверните свой домен и найдите OU, которое вы хотите удалить. Щелкните OU правой кнопкой мыши и выберите “Delete”.

Появится окно подтверждение удаления:

Нажмите Yes для подтверждения. Если OU содержит дочерние объекты, нажмите еще раз.

Удаление подразделения с помощью командной строки

Для удаления OU с помощью командной строки необходимо использовать инструмент dsrm.exe в cmd, запущенном от имени администратора, со следующим синтаксисом:

Эта строчка полностью удалит OU с любыми объектами внутри.

Удаление подразделения с помощью Windows PowerShell

Для удаления подразделения нам нужно использовать команду New-ADOrganizationalUnit в PowerShell запущенном от имени администратора:

Эта строчка полностью удалит OU TestOU со всеми существующими в ней объектами.

Возможные проблемы

В процессе активации AD и RSAT может возникнуть ряд трудностей, например, заранее не активирована опция запуска программ от имени иного пользователя. К тому же надо помнить, что средство удаленного управления невозможно установить на ПК, работающем на Домашней или Стандартной версии Win 10. Инструмент RSAT удастся добавить только в Корпоративную или Профессиональную ОС.

Находится это средство на сайте «Майкрософт». Разработчики предлагают программы для конкретной версии Win 10. Если тип редакции не указан, нужно использовать RTM (полный выпуск ОС Виндовс) для скачивания RSAT.

Для того чтобы загрузить дополнительные компоненты для работы на удаленном сервере, не нужно искать специальное ПО. Выполнить это действие удастся с помощью Мастера Add Features Wizard. Рекомендуется заранее добавить дублер контроллера домена для предупреждения возможных сбоев в работе.

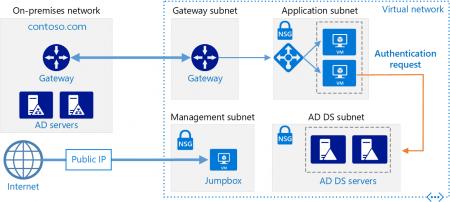

Создание контроллера домена Active Directory Domain Services

В статье описан процесс установки Active Directory, настройки контроллера домена и создание пользователей AD на VPS с операционной системой семейства Windows Server.

Что это такое?

Доменные службы Active Directory (AD DS) — это реализация службы каталогов Microsoft, которая предоставляет централизованные службы проверки подлинности и авторизации. AD DS в Windows Server предоставляет мощную службу каталогов для централизованного хранения и управления безопасностью, например пользователями, группами и компьютерами, а также обеспечивает централизованный и безопасный доступ к сетевым ресурсам. Active Directory Domain Services используется для организации локальных вычислительных сетей.

Создание и конфигурация сети

Для начала в панели управления необходимо создать необходимые для сети серверы и один из них будет контроллером домена.

Важно: для работы с Active Directory необходимо при заказе сервера в панели управления отметить галочкой поле “выполнить системную подготовку Windows”. После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса

После создания необходимо объединить все машины в единую частную сеть через панель управления в разделе “Частные сети”, в результате чего они получат локальные IP-адреса.

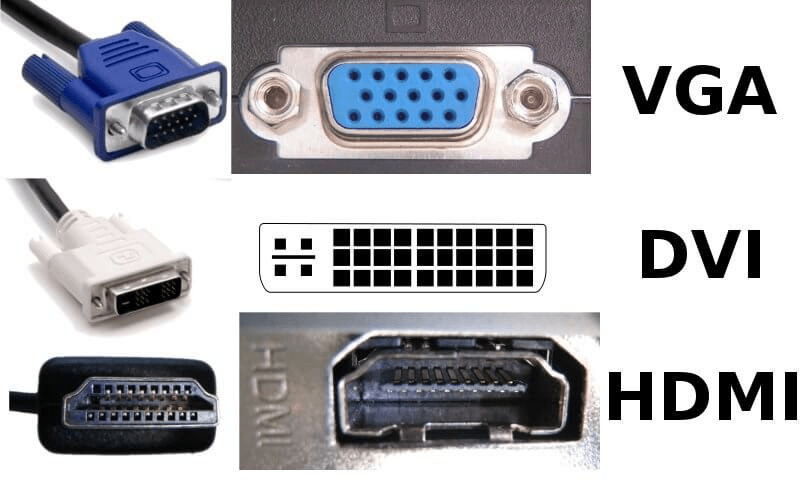

Настройка сетевого адаптера контроллера домена

Для начала подключитесь к виртуальному серверу по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления. В качестве предпочитаемого DNS-сервера укажите IP-адрес шлюза по умолчанию. Сохраните настройки.

Установка Active Directory Domain Service

Откройте Диспетчер серверов и выберете пункт «Add roles and features».

В качестве типа установки укажите Role-based or feature-based installation.

Выберете ваш сервер из пула.

В следующем окне отметьте Active Directory Domain Services (Доменные службы Active Directory).

Добавьте компоненты.

Установите все отмеченные компоненты на VPS с помощью кнопки Установить.

Настройка

В поиске введите dcpromo и откройте одноименную утилиту.

В открывшемся окне нажмите Ok.

После этого откройте Диспетчер серверов, в вертикальном меню у вас появится вкладка AD DS.

В горизонтальном меню нажмите на восклицательный знак и выберете Promote this server to a domain controller (Повысить роль этого сервера до уровня контроллера).

Примечания: — Имя корневого домена леса не может быть однокомпонентным (например, он должен быть «company.local» вместо «company»); — Домен должен быть уникальным;

— Рекомендуем использовать уникальное имя домена из списка локальных (напр. company.local) во избежание конфликтов разрешения имен DNS в случае идентичных имен. — учетная запись, с которой делают настройки, должна входить в группу администраторов.

На следующем шаге введите и подтвердите пароль для режима восстановления служб каталогов.

На этом шаге просто нажмите Next.

Укажите удобное имя домена NetBIOS.

Укажите пути до базы данных AD DS, файлов журналов и папки SYSVOL. Рекомендуем оставить значения по умолчанию.

Проверьте настроенные параметры.

Дождитесь проверки предварительных требований после чего нажмите Установить. После установки сервер будет перезагружен.

Создание учетных записей

Для создания новых учетных записей и администраторов откройте оснастку Active Directory Users and Computers, для этого откройте Диспетчер серверов и перейдите в раздел AD DS. В контекстном меню сервера выберете соответствующую оснастку.

В новом окне разверните дерево вашего домена и найдите каталог с пользователями Users. Правой кнопкой мыши нажмите на каталог и выберете Создать -> Пользователь.

Для нового пользователя задайте личные данные и имя входа.

Далее введите пароль, который должен быть достаточно сложным и содержать буквы разного регистра и цифры. Дополнительные опции выберите на свое усмотрение.

Создайте нового пользователя.

Чтобы пользователь мог управлять службами Active Directory, его необходимо добавить в группу Domain Admins. Для этого с помощью правой кнопки мыши откройте свойства пользователя и перейдите во вкладку Member Of. Нажмите кнопку Add для добавления в группу.

Выполните поиск группы Domain Admins с помощью кнопки Check Names. Нажмите OK.

Сохраните изменения кнопкой Apply.

Теперь созданный пользователь сможет подключиться к контроллеру домена.

Рекомендуем сразу убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной/частной сетей — отключен.

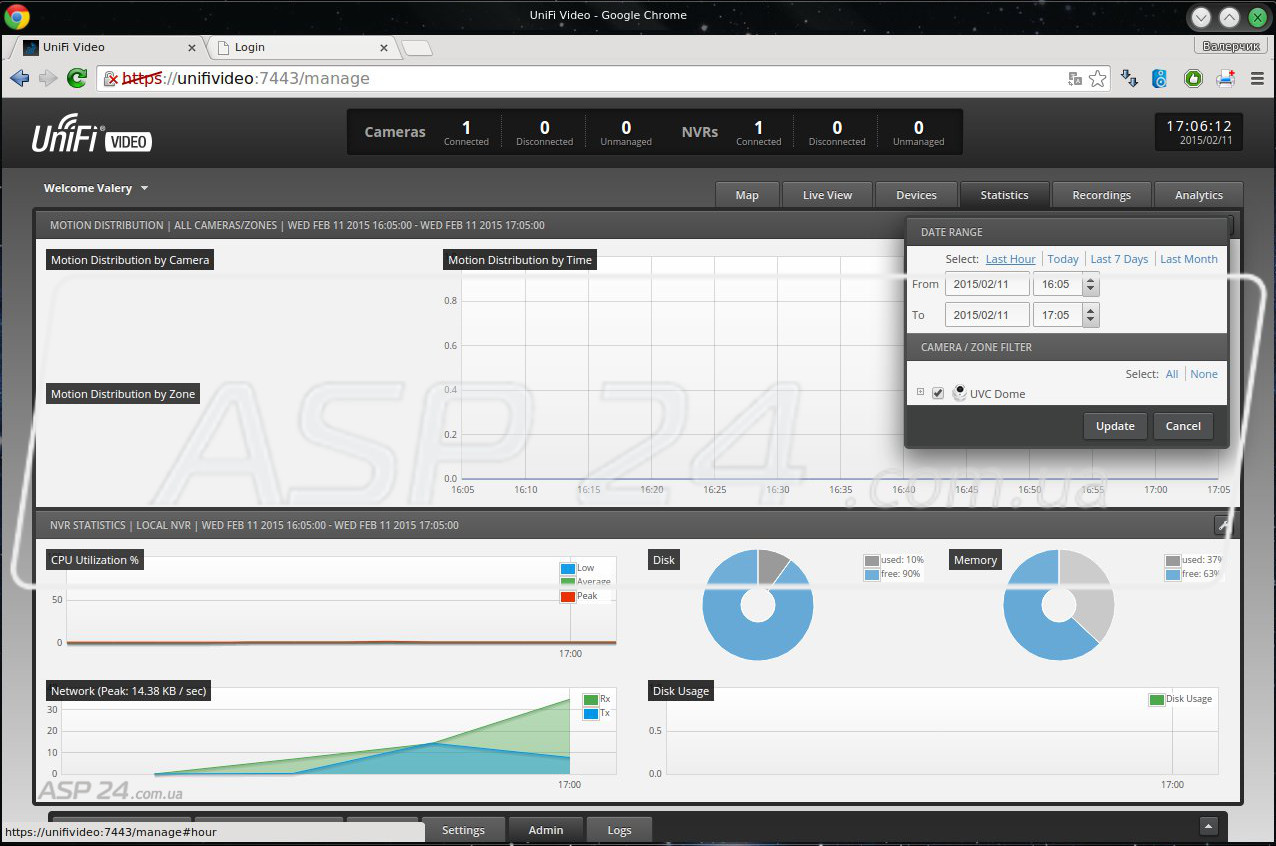

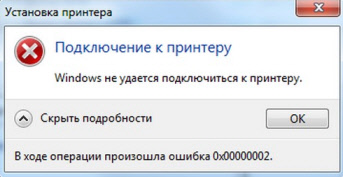

Проверка сети

Самое простое, что могло случиться, это обычный обрыв связи компьютера или ноутбука с используемым принтером. Первым делом стоит проверить наличие питания в обоих устройств. Если с ПК понятно в этом вопросе, то для печатающего устройства должны гореть лампочки готовности. В большинстве случаев это индикатор зеленого цвета на корпусе

Обратите внимание на экран, если аппарат им оборудован, чтобы на нем не было ошибок

Дальше стоит перейти непосредственно к проверке самой сети. Если подключение произведено в сетевую розетку через патч-корд, то попробуйте заменить последний, а также воспользоваться другой точкой входа в сеть. При использовании Wi-Hi соединения, возможны обрывы связи. Попробуйте подключиться к сети со своего смартфона и что-то скачать на телефон

Обратите внимание на скорость, она должна быть высокой, а скачивание проходить без обрывов

Вспомните, не меняли ли Вы в последнее время сетевые имена компьютера или самого принтера. Если это было, то исправьте название на всех клиентах. Возможно меняли название рабочей сети или запретили сетевое обнаружение. Сейчас нужно сверить: имя ПК (назовем его главным), к которому подключен принтер, с именем на клиентах (те ПК, с которых используется устройство печати), рабочей группы и перепроверить сетевые настройки.

- На главном ПК зайдите в свойства системы через панель управления и посмотрите названия имени и рабочей группы. Потом на клиенте в разделе с принтерами посмотрите имя компьютера принтера, который используете. Наименования должны совпадать, в противном случае, исправьте.

- Перейдите в панели управления в «Центр управления сетями и общим доступом» на главном «компе». Слева выберите «Изменить дополнительные параметры». В открывшемся окне для текущего профиля включите сетевое обнаружение и общий доступ к принтерам.

Оснастка Службы удаленных рабочих столов на Windows 7

Оснастка Службы удаленных рабочих столов на Windows 7 (Remote Desktops MMC Snap-in on Windows 7) это специальное средство для удаленного управления несколькими подключениями удаленных рабочих столов на основе протокола RDP.

В первую очередь это средство будет полезно системным администраторам. Которые часто зависают на тех или иных серверах при настройки или отладки сервисов и служб, чтении логов журналов событий и так далее.

Для того чтобы воспользоваться “Службой удаленных рабочих столов” , необходимо иметь на вашем компьютере установленный пакет, который называется “Средство удаленного администрирования сервера для Windows 7 с пакетом обновления 1” (Remote Server Administration Tools for Windows 7 with SP1), сокращенно RSAT, который позволяют ИТ-администраторам управлять ролями и компонентами, которые устанавливаются на компьютерах под управлением Windows Server 2008 R2, Windows Server 2008 или Windows Server 2003, с удаленного компьютера под управлением Windows 7.

Соответственно установить этот пакет можно только на Windows 7 или Windows 7 SP1 выпусков Профессиональная, Корпоративная и Максимальная (Windows 7 Enterprise, Professional, Ultimate edition).

RSAT доступен как для 32-х, так и для 64-х битных операционных систем.

Размеры установочных файлов весят немало:

Windows6.1-KB958830-x64-RefreshPkg.msu 239.5 MB Windows6.1-KB958830-x86-RefreshPkg.msu 230.0 MB

Размеры файлов можно объяснить наличием достаточного для удаленного администрирования количества оснасток и утилит, соответствующих библиотек поддержки и модулей справки, хотя мне кажется можно было сделать файлик размером поскромнее.

Пакет должен установиться без каких либо проблем.

Далее необходимо зайти: Пуск – Панель управления – Удаление программы.

Для владельцев забугорной версии Windows, этот путь может быть следующим: Start — Control Panel — Programs.

В открывшемся окне необходим щёлкнуть по надписи, обведенной на картинке выше, “Включение и отключение компонентов Windows” или “Turn Windows features on or off”.

В открывшемся окне “Включение или отключение компонентов Windows” переходим в раздел “Средства удаленного администрирования сервера” – “Средства администрирования ролей” – “Средства служб удаленных рабочих столов”.

По английски будет соответственно: scroll down to the “Remote Server Administration Tools” — “Role Administration Tools” — сheck the “Remote Desktop Services Tools” checkbox.

На этом все нажимаем “ОК”, ждем пока установится выбранный компонент и закрываем все окна.

Для того чтобы запустить оснастку “Службы удаленных рабочих столов на Windows 7”, необходим выполнить следующие действия: Пуск – Администрирование — Службы удаленных рабочих столов — Удаленные рабочие столы.

Альтернативный вариант: Пуск – Выполнить — tsmmc.msc.

Откроется типовое для некоторых средства администрирования окно (терминальный сервер), в левой части которого будут отображаться наименования подключаемых компьютеров, а в правой части собственно удаленный рабочий стол выбранного элемента из левой части.

Добавление новых хостов осуществляется щелчком правой кнопкой мыши по элементу “Удаленные рабочие столы” – “Добавление нового подключения”.

В общем виде работа через оснастку “Службы удаленных рабочих столов на Windows 7” выглядит подобно изображению выше.

В общем, надо сказать, довольно удобное средство удаленного администрирования.

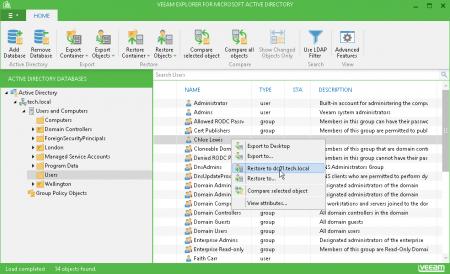

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя: runas /netonly /user:winitproaaivanov mmc

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

USING CSVDE.EXE

Applications such as Microsoft Excel can generate lists of users, with their accompanying

information, to add to the AD DS database. In these cases, you can export information from

the applications by saving it to a file in CSV format. CSV format also can be used to import

information into and export it from other third-party applications.

A CSV file is a plain text file that consists of recordseach on a separate linewhich are

divided into fields, separated by commas. The format is a way to save database information in a universally understandable way.

The CSVDE.exe command-line utility enables administrators to import or export Active

Directory objects. It uses a CSV file that is based on a header record, which identifies the

attribute contained in each comma-delimited field. The header record is just the first line

of the text file that uses proper attribute names. To be imported into AD DS, the attribute

names in the CSV file must match the attributes allowed by the Active Directory schema. For

example, if you have a list of people and telephone numbers you want to import as users into

the Active Directory database, you will need to create a header record that accurately reflects

the object names and attributes you want to create. Review the following attributes that are commonly used for creating user accounts.

- dn Specifies the distinguished name of the object so that the object can be properly placed in Active Directory

- samAccountName Populates the SAM account field

- objectClass Specifies the type of object to be created, such as user, group, or OU

- telephoneNumber Populates the Telephone Number field

- userPrincipalName Populates the User Principal Name field

As you create your CSV file, you must order the data to reflect the sequence of the

attributes in the header record. If fields and data are out of order, you will either encounter

an error when running the CSVDE.exe utility or you might get inaccurate results in the created

objects. The following example of a header record uses the previously listed attributes to create a user object.

A data record conforming to this header record would then appear as follows:

After you have added a record for each account you want to create, save the file using .csv

as the extension. You then use the following command syntax to run the CSVDE.exe program and import the file:

The -i switch tells CSVDE.exe that this operation will import data. The -f switch is used to

specify the .csv file containing the records to be imported.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя:

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

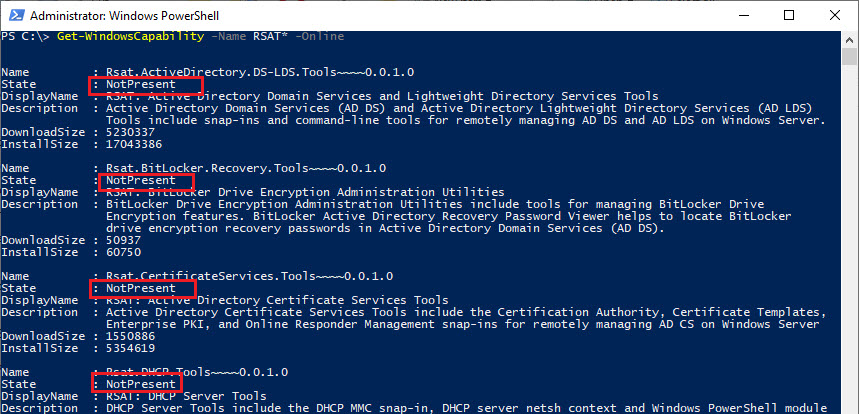

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

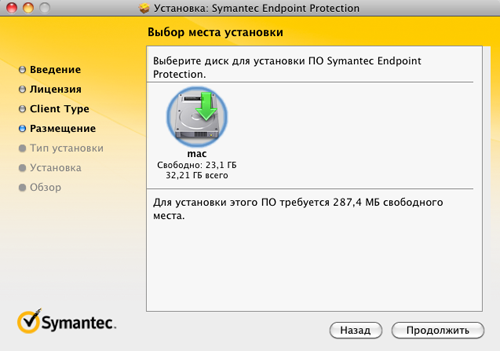

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

wusa.exe c:InstallWindowsTH-RSAT_WS2016-x64.msu /quiet /norestart

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Создание подразделения (OU)

OU можно создать с помощью Active Directory Administrative Center (ADAC), Active Directory Users and Computers (ADUC), командной строки и PowerShell.

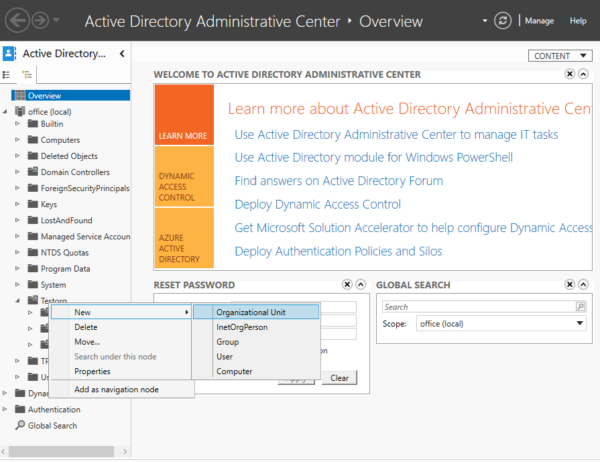

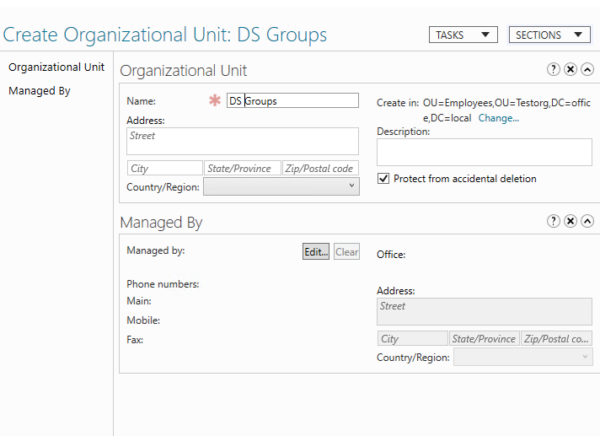

Создание подразделения с помощью Active Directory Administrative Center

Давайте создадим подразделение с помощью ADAC:

Запустите Active Directory Administrative Center (dsac.exe).

Переключитесь в режим просмотра дерева и разверните домен или подразделение, в котором вы хотите разместить новое.

Щелкните правой кнопкой мыши на OU или домен, выберите «New…», а затем выберите Organizational Unit.

Появится окно создания подразделения:

Введите имя OU и нажмите OK, чтобы его создать.

Создание подразделения с помощью командной строки

Чтобы создать OU с помощью cmd, запустите dsadd.exe со следующими параметрами:

Эта строчка создаст TestOU в домене с описанием «TestOU».

Создание подразделения с помощью Windows PowerShell

Для создания нового подразделения с помощью PowerShell нам нужно использовать команду New-ADOrganizationalUnit. Запустите PowerShell от имени администратора и введите следующее:

Эта строчка создаст TestOU в домене с описанием «TestOU».

Аctive directory простыми словами

Если говорить проще AD это база (табличка) находящаяся на одном или нескольких компьютерах-серверах, которая вмещает всю информацию о пользователях подключенных к сети: учетная запись, пароль и права доступа. Благодаря индексации ресурсов домена (сети) поиск устройств или информации происходит очень быстро и не отражается на работе пользователей. Каждый пользователь работает со своими уникальными настройками и правами, поэтому при работе за другим компьютером, но со своим именем и паролем, он увидит свои настройки и рабочий стол, к которому привык.

В общем говоря эта кибертехнология подобна телефонному справочнику, где хранится информация обо всех пользователях и ресурсах сетевого объекта (предприятия или организации)

Служебные программы Интернета соединяют все компьютеры в сеть (Домен). DNS-домены созданы по принципу иерархии, являются основой Интернета. На разных иерархических уровнях идентификация происходит по-разному, а DNS преобразовывает названия сайтов в IP-адрес. Например, diadema.network.com в 192.168.1.8. Где diadema –компьютерное имя, а network – домен этой ячейки.

Домены верхних уровней называются главными (корневыми) доменами.

Нижними уровнями являются «Деревья». Они представляют собой структуру с множеством доменов. Главным звеном структуры есть коренной(главный) домен. Для него создаются низшие (дочерние) Active Directory. Названия (имена) доменов для Active Directory могут использоваться один раз и не повторяться.

Работа с доменами Active Directory

Пользоваться всеми привилегиями служебной программы Active Directory могут только те компьютеры, у которых установлена система (ОС) Windows XP Professional и Windows 2000. Они представляют собой абонентов ADс доступом к различным ресурсам этой сети.

Операционная система (ОС) Windows Server 2003 играет роль главного домена и производит контроль правовых доступов к ресурсам. Иногда предоставляя некоторым контроллерам домена больше прав для выполнения определенных задач, и при переходе на определенные сайты.

Преимущества active directory

Если предприятие заинтересовано в создании доступа к информации не одного пользователя, тогда Active Directory будет отличной альтернативой. Рассмотрим основные достоинства использование приложения Active Directory:

Централизованная база. Active Directory представляет себя, как сконцентрированную службу каталога и реализуется в рамках предприятия. Это значительно облегчает работу модератора, так как руководство учетными записями не требует соединения с двумя или более каталогами. Кроме того, применяется всего одна служба по всем приложениям.

Удобная регистрация. После проведения регистрации, пользователь имеет возможность использовать все ресурсы сети без дополнительных настроек и в любое время.

Делегированное управление. Active Directory дает администраторам возможность передавать свои права. Для этого используется дополнительный мастер «Delegation Of Control Wizard» или настройка разрешения доступа к другим объектам Active Directory.

Встроенная безопасность. Приложение Active Directory работает с системой безопасности, встроенной в Windows Server 2003, что защищает всю сеть от вредоносных программ. Попытка проникновения вирусов будет сразу заблокирована.

Используем базу данных на windows server 2012

БД Windows Server 2012 работает с новыми и усовершенствованными функциями, которые позволяют преобразовывать облачные хранения, сокращая расходы на дополнительные технологии. Также много инноваций для удобной работы c необходимой информацией и работой с доменными службами active directory.

Windows Server 2012 располагает современной платформой с архитектурой, что разделена, тем самым обеспечивает свободу действий при настройке серверной части. Она являет собой универсальную и эластичную платформу для веб-приложений. Современный стиль в работе обеспечивает гибкость и легкость доступа к привычной обстановке и не зависит от устройства, которое используется.