Как восстановить: есть проблема с сертификатом безопасности этого сайта

Содержание:

- Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

- Windows 7

- Что такое SSL

- Основные причины блокировки доступа к сайту по этому коду ошибки

- (Решено) Возникла проблема с сертификатом безопасности этого веб-сайта – что за ошибка, как исправить

- Бесплатные сертификаты SSL/TLS от Let’s Encrypt

- Загрузка файла сертификата в IE

- Уровни проверки ssl-сертификатов

- Как убрать сообщения о проблеме с сертификатом, добавив сайт в исключения

- Ошибки сертификатов в Internet Explorer

- Частичный сбой

- Причины появления сообщения

Ошибки «Invalid CSR» при генерации сертификата из панели управления облачного провайдера

В процессе активации сертификата можно столкнуться с ошибкой «Invalid CSR». Такая ошибка возникает по следующим причинам:

- Неправильное имя FQDN (полное имя домена) в качестве Common Name (в некоторых панелях управления это поле может также называться Host Name или Domain Name). В этом поле должно быть указано полное доменное имя вида domain.com или subdomain.domain.com (для субдоменов). Имя домена указывается без https://. В качестве данного значения нельзя использовать интранет-имена (text.local). В запросе для wildcard-сертификатов доменное имя необходимо указывать как *.domain.com.

- В CSR или пароле есть не латинские буквы и цифры. В CSR поддерживаются только латинские буквы и цифры – спецсимволы использовать запрещено. Это правило распространяется и на пароли для пары CSR/RSA: они не должны содержать спецсимволов.

- Неверно указан код страны. Код страны должен быть двухбуквенным ISO 3166-1 кодом (к примеру, RU, US и т.д.). Он указывается в виде двух заглавных букв.

- В управляющей строке не хватает символов. CSR-запрос должен начинаться с управляющей строки ——BEGIN CERTIFICATE REQUEST—— и заканчиваться управляющей строкой ——END CERTIFICATE REQUEST——. С каждой стороны этих строк должно быть по 5 дефисов.

- В конце или начале строки CSR есть пробелы. Пробелы на концах строк в CSR не допускаются.

- Длина ключа меньше 2048 бит. Длина ключа должна быть не менее 2048 бит.

- В CRS-коде для сертификата для одного доменного имени есть SAN-имя. В CSR-коде для сертификата, предназначенного защитить одно доменное имя, не должно быть SAN (Subject Alternative Names). SAN-имена указываются для мультидоменных (UCC) сертификатов.

- При перевыпуске или продлении сертификата изменилось поле Common Name. Это поле не должно меняться.

Windows 7

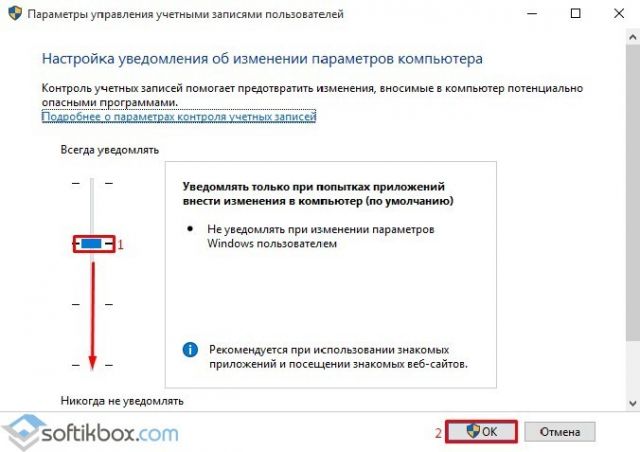

С «семёркой» дела обстоят иначе – её официальная поддержка уже прекращена, поэтому настоятельно рекомендуем установить Windows 10. Но если это по тем или иным причинам неприемлемо, выход из ситуации есть – действуйте так:

- Перейдите по указанной ниже ссылке.

Каталог центра обновлений Microsoft

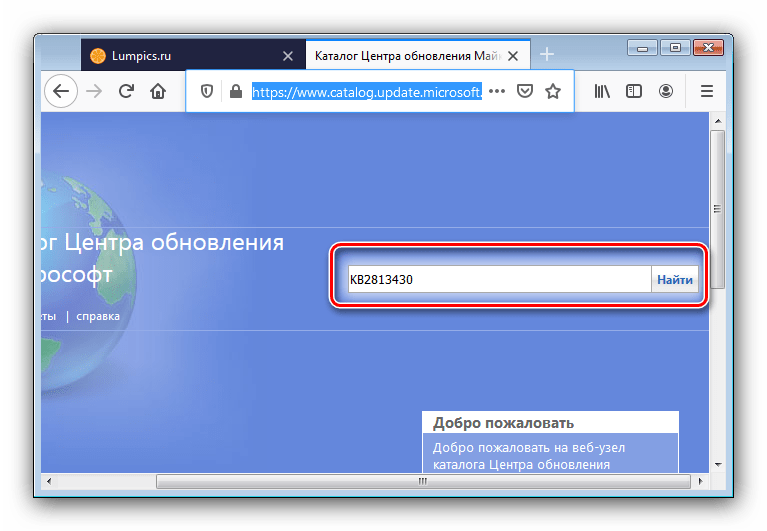

- На этой странице воспользуйтесь поисковой строкой, в которую введите запрос и нажмите Enter.

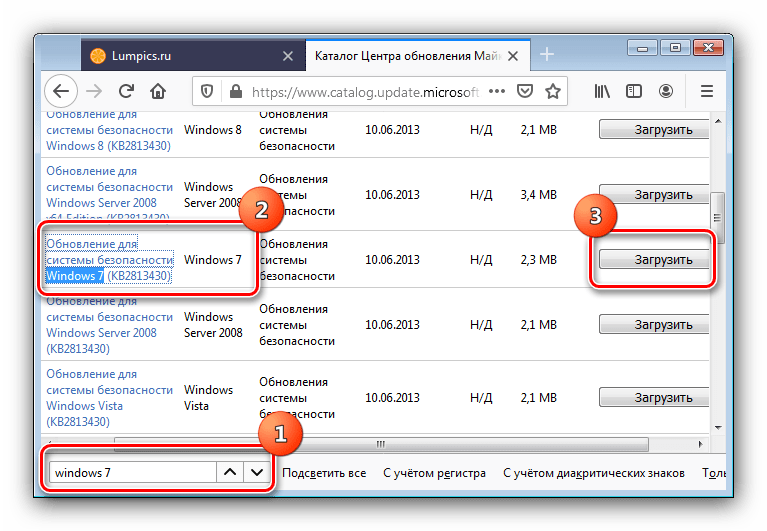

Появится перечень доступных файлов. Воспользуйтесь сочетанием Ctrl F для вызова поиска, и в качестве запроса введите . Внимательно осмотрите найденные ссылки – версии для пользовательских компьютеров называются «Обновление для системы безопасности Windows 7 для систем на базе … (KB2813430)» с указанием разрядности. Выберите соответствующий вашей версии ОС и воспользуйтесь кнопкой «Загрузить».

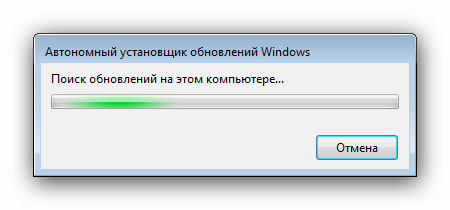

После скачивания установочного файла запустите его и инсталлируйте, следуя инструкциям на экране.

Обновления ОС весьма эффективно устраняют рассматриваемую проблему.

Что такое SSL

SSL специальный протокол для создания защищенного интернет-соединения. Наряду с HTTPS он позволяет обеспечить безопасность личных данных пользователей. Если вы работаете с сайтом через HTTPS – это значит, что все данные, которыми ваш компьютер обменивается с сервером, шифруются. Никакие боты и сторонние лица не смогут перехватить пакеты и захвадеть конфиденциальной информацией.

SSl же – это система сертификатов. Есть несколько центров сертификации – внушающие доверие компании, которые проверяют различные интернет-ресурсы. Если вебсайт соответствует всем требованиям по безопасности – он на некоторое время получает сертификат. Когда срок действия защищенного соединение подойдет к концу – проводится новая проверка.

Если вы посетили новый, неизвестный вам ресурс, и увидели предупреждение – стоит быть осторожным. Возможно, данный сайт опасен для вашего компьютера. Поищите в сети отзывы о нем, посмотрите, насколько высоко он расположен в разельтатах поисковой выдачи Яндекс и Google.

Настройка Internet Explorer для защищенного соединения

Примечание.

Если Вы используете защищенное соединение для приема почты Outlook Express,

то у Вас уже прописана в операционной системе возможность захода на сайт по защищенному соединению. Ничего делать не надо.

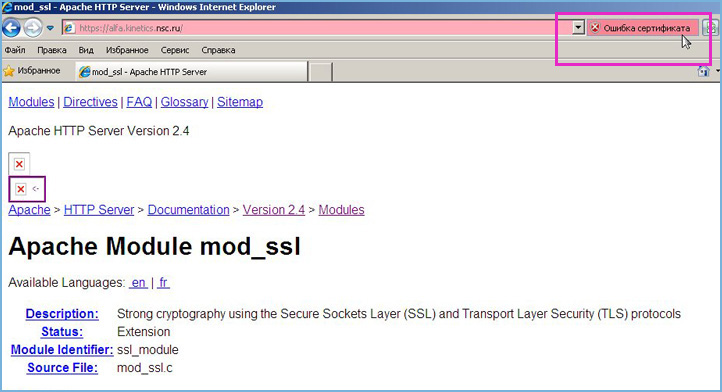

1. Итак, приступим. Допустим, Вы идете по адресу https://alfa.сайт.

Обратите внимание на протокол соединения: «https». Это означает, что Вы идете на сайт по защищенному каналу,

т.е

каналу, где все передаваемые (в обе стороны) данные шифруются. Но! Вас бдительный Internet Explorer не пускает на этот сайт,

предупреждая о том, что «Сертификат безопасности этого веб-узла не был выпущен доверенным центром сертификации». Чтобы как-то попасть на сайт,

Вы можете просто выбрать вариант «Продолжить открытие этого веб-узла». Вы же уверены, что идете на нужный сайт,

и он не опасен и очень дружелюбен к Вам!

Но прочтите тект до конца, компания Microsoft (и группа ВТ) позаботились о Вас!

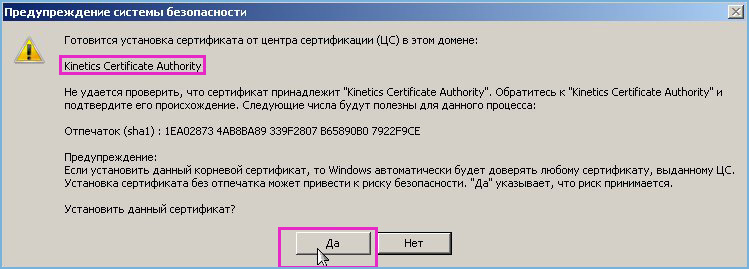

3. Если щелкнуть по сообщению «Ошибка сертификата и далее — «Просмотр сертификатов» , то увидим, что сертификат сайта alfa.сайт проверить не удалось,

поскольку нет доверия к организации Kinetics Certificate Authority, выдавшей этот сертификат. Но при этом вся информация на странице доступна, (а соединение будет защищенным).

4. В общем на этом можно и ограничиться. Но придется каждый раз наблюдать предупреждения Internet Explorer. Чтобы решить эту проблему раз и навсегда,

необходимо установить в операционную систему сертификат Kinetics Certificate Authority.

Речь идет об агенстве Kinetics Certificate Authority, созданном на одном из серверов в группе ВТ, и его сертификате.

Скачать

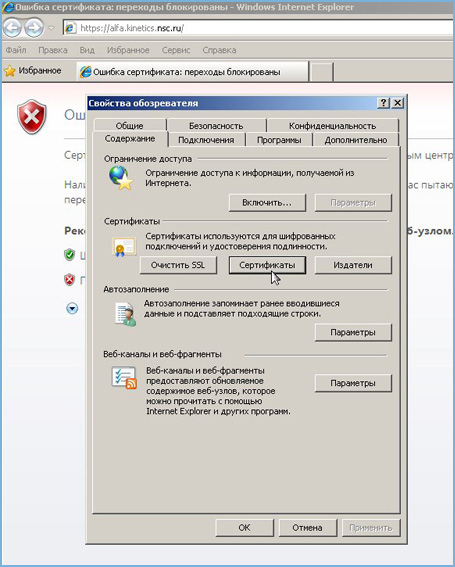

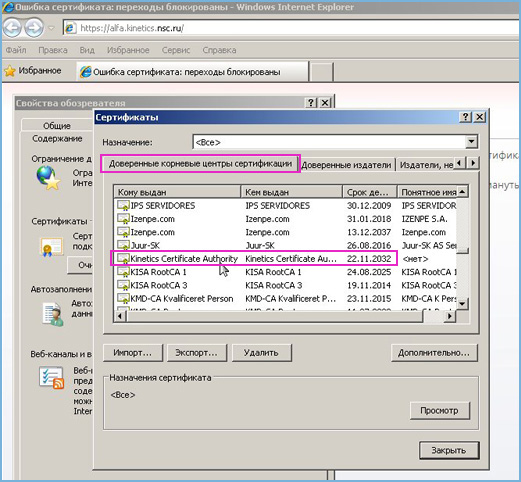

Для установки сертификата идем: «Сервис» -> «Свойства обозревателя» -> «Содержание» -> «Сертификаты»

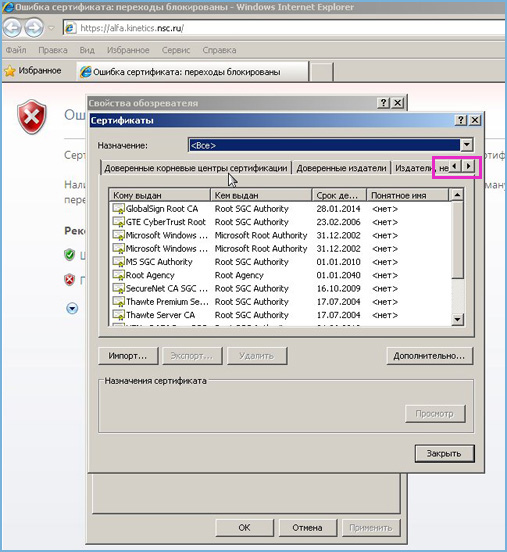

5. Выбираем «Доверенные корневые центры сертификации».

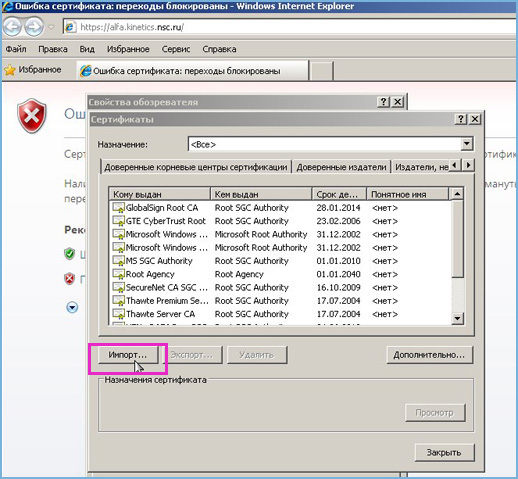

6. «Импорт».

9

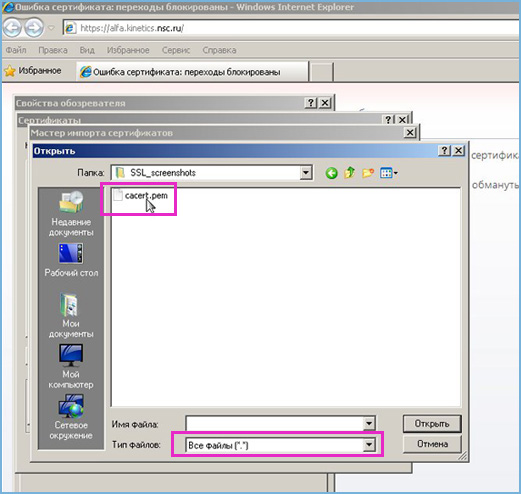

И выбираем заранее скачанный и сохраненный локально

Обратите внимание: в поле окна «Тип файлов» выставлено значение «Все файлы (*.*)»

Шаг 10

Шаг 10

Шаг 11

Шаг 11

Шаг 12

Шаг 12

Шаг 13

Шаг 13

14. При успешном импорте в разделе «Доверенные корневые центры сертификации» появится запись об агенстве

Kinetics Certificate Authority.

15. После установки сертификата Kinetics Certificate Authority соединение всегда будет доверенным и

в правом верхнем углу появится условное обозначение защищенного соединения — желтый замочек.

Теперь у Вас установлены все необходимые сертификаты для защищенного соединения. Удачи!

Используя интернет браузер Opera, некоторые пользователи сталкиваются с конфликтом сертификата и браузера.

Если быть точнее – Opera не подтверждает подлинность сервера и уведомляет об этом пользователя выдавая ошибку связанную с недостоверным сертификатом по мнению браузера. Разобраться в такой проблеме и помочь в её решении мы попытаемся в этой статье.

Основные причины блокировки доступа к сайту по этому коду ошибки

Итак, действительно, что значит код ошибки DLG FLAGS INVALID CA? Мы уже писали выше, что этот сбой связан как-то с сертификатами. И это действительно так – причины, которые приводят к этому состоянию, следующие:

- Была проведена не корректная инсталляция сертификатов безопасности.

- Срок годности сертификата закончился или он вообще отсутствует для данного, конкретного онлайн-ресурса.

- Система определяет сайт, куда хочет совершить переход юзер, как мошеннический. Или после перехода на ресурс происходит автоматическая переадресация в место, представляющее опасность для пользователей.

Причины выявлены, пора приступать к лечению.

(Решено) Возникла проблема с сертификатом безопасности этого веб-сайта – что за ошибка, как исправить

Приветствую!

При открытии сайта в браузере, за место ожидаемого отображения контента сайта, может отобразиться ошибка, гласящая о том, что «Возникла проблема с сертификатом безопасности этого веб-сайта» или подобные ошибки, к примеру: «сертификат безопасности не является доверенным», «сертификат является самоподписанным», «издатель сертификата не известен» и так далее. И в данном материале мы постараемся разобраться в причинах возникновения столь досадной ошибки, которая мешает нормальному открытию сайтов в браузере, и, естественно, приведём действенные меры, позволяющие полностью устранить эту проблему.

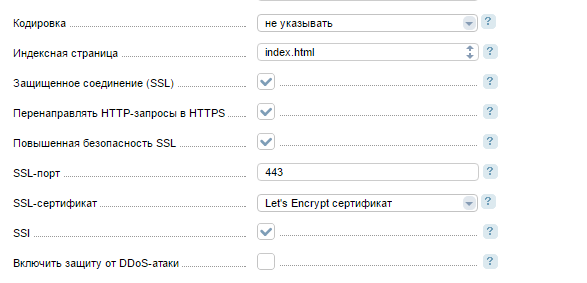

Бесплатные сертификаты SSL/TLS от Let’s Encrypt

Рекомендую воспользоваться сертификатами SSL/TLS от Let’s Encrypt, так как:

- Они бесплатные;

- Подойдут большинству проектов;

- Установка и настройка относительно несложные, и не займут много сил и времени.

Из минусов — сертификат актуален 90 дней, поэтому настроим его обновление на автомате.

Установка Certbot

Сам гайд по установке Let’s Encrypt советует делать всё через Certbot. Сработает, если есть доступ по SSH.

Установка Certbot в Debian 8 Jessie

Помощник Certbot в выборе версии сервера

Выбираем установку

apt-get install certbot -t jessie-backports

Как настроить поддержку Backports

Пишете в консоль (добавляет дополнительный источник для пакетов):

echo "deb http://ftp.debian.org/debian jessie-backports main contrib non-free" >> /etc/apt/sources.list

Потом обновляете список пакетов:

apt-get update

и снова пробуете установить Certbot:

apt-get install certbot -t jessie-backports

Затем проверяете, как вышло

certbot --help

Установка Certbot в CentOS 7

Установка происходит так:

-

yum -y install yum-utils

-

yum-config-manager --enable rhui-REGION-rhel-server-extras rhui-REGION-rhel-server-optional

-

yum install certbot

Универсальная инструкция по установке Certbot

- Скачиваем Certbot:

wget https://dl.eff.org/certbot-auto

- Даём права на исполнение с помощью chmod

chmod a+x certbot-auto

- Перемещаем certbot-auto к остальным бинарным файлам, чтобы появилась возможность начинать команды с

mv certbot-auto /usr/local/bin/certbot

- Проверяем, что получилось:

certbot --help

Должы увидеть что-то подобное:

Настройка Certbot

Теперь, когда certbot установлен (а вы можете убедиться в этом, задав команду), советую заглянуть в cron-задачи

cd /etc/cron.d

В директории должен появиться файл с примерно следующим содержанием

Самая последняя строчка — это правило cron, которое будет проверять сертификаты SSL, TLS дважды в день и обновлять устаревшие. К сожалению, он не перезагружает вебсервер, поэтому Вам нужно добавить правило вручную в конец строки.

В итоге, строка будет выглядеть примерно так:

0 */12 * * * root test -x /usr/bin/certbot && perl -e 'sleep int(rand(3600))' && certbot -q renew && /etc/init.d/nginx reload

Добавили, сохраняем.

Далее, подготовка, тестирование и установка сертификата для сайта.

Подготовка и тестирование конфигурации SSL, TLS

Перед тем, как получить сертификат SSL/TLS, хорошей практикой будет протестировать правильность настройки сервера. Дело в том, что если есть проблема, которая не даст получить или обновить сертификат: центр сертификации имеет жёсткие лимиты обращений к нему (10 в час). И если есть ошибка, которую никак не удаётся выявить, то можно очень быстро упереться в лимит. Чтобы избежать этой проблемы, можно воспользоваться Staging Environment от Let’s Encrypt. — это тестовая среда, полностью имитирующая общение с центром сертификации, и выдающая недоверенные сертификаты-пустышки. Однако, она имеет повышенные лимиты обращения к ней и служит исключительно для тестирования и настройки конфигурации сервера:

- Выдача и обновление сертификата на 1 домен имеет лимит 30 000 в неделю.

- Ошибка валидации имеет лимит 60 раз в час.

Чтобы воспользоваться тестовой окружающей средой, достаточно для certbot использовать ключ .

Например, так можно протестировать выдачу сертификата:

certbot certonly --webroot -w /var/www/example.com -d example.com -d www.example.com --email --agree-tos --staging

Кстати, посмотреть, как происходит обновление сертификатов, но без реального обновления, просто проверить правильность конфигурации, можно командой:

certbot renew --dry-run

А обновить все сертификаты на сервере вручную можно командой

certbot renew

После перезагрузите NGINX

nginx -s reload

Установка сертификата SSL, TLS от Let’s Encrypt

Вводим команду в консоль Putty:

certbot certonly --webroot -w /var/www/example.com -d example.com -d www.example.com --email --agree-tos

- — путь до директории с файлами сайта

- — прописываем имена доменов

- — ваш email, куда можно будет восстановить доступ

- — согласие с лицензионными требованиями

Если всё нормально, вам выдаст сообщение об успешном завершении создания сертификата

Итак, сертификат установлен в директорию

Загрузка файла сертификата в IE

В Internet Explorer специалистами Майкрософт была предусмотрена возможность добавления сертификатов вручную. Речь идёт, разумеется, о вполне безопасных ресурсах, возникновение ошибки на которых не связано с угрозами безопасности.

Для добавления ключа такого сертификата в браузер нужно, проигнорировав ошибку безопасности, перейти на соответствующий сайт и отыскать при наличии ссылку на загрузку ключа. (файлы типа *.cer, *pkcs, *.crt и др.). Загрузив сертификат, можно добавить его в браузер. Для этого требуется:

- В правом верхнем углу окна Internet Explorer нужно нажать на значок шестерёнки, вызывая таким способом основное меню обозревателя.

- Перейти в пункт «Свойства обозревателя».

- Во вкладке «Содержание» выбрать «Сертификаты», затем «Импорт».

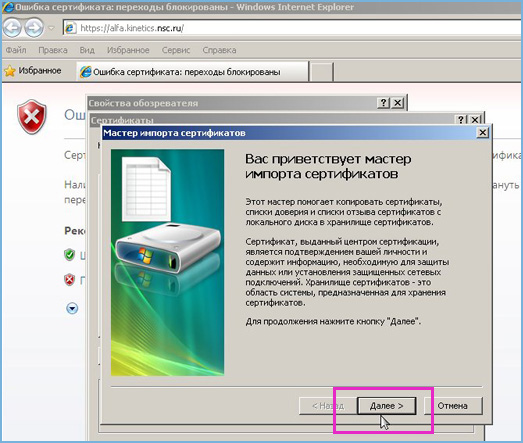

- Откроется «Мастер импорта сертификатов», где нужно нажать «Далее».

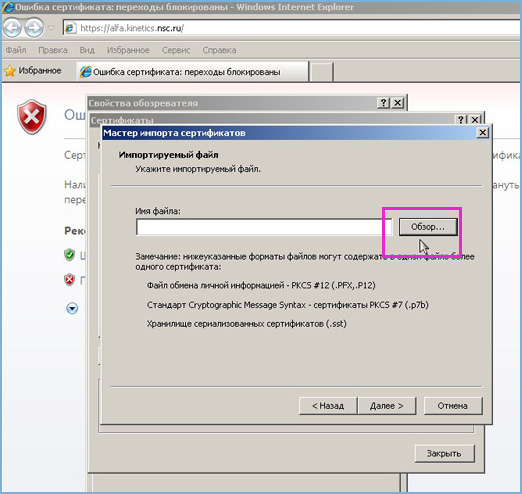

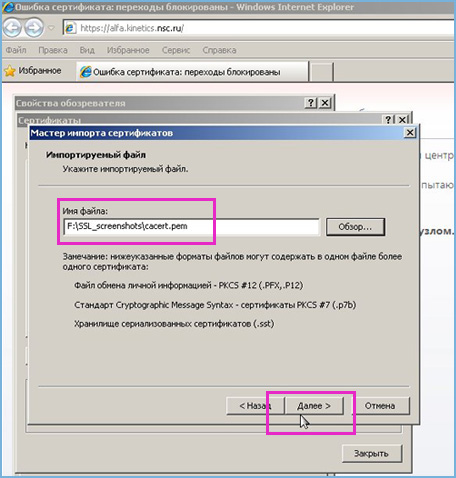

- Кликнуть «Обзор», после чего перейти в папку, куда файлы сертификатов были загружены, и выбрать нужный.

- Определить место хранения ключей: автоматически (по выбору системы) или вручную, выбрав место хранения и название хранилища, после чего нажать кнопку «Далее».

- Когда процесс создания хранилища будет завершён, «Мастер импорта сертификатов»» отобразит финальное диалоговое окно, в котором будут отображены заданные пользователем параметры.

- После нажатия кнопки «Готово» сертификаты будут загружены в браузер, а также проверена их актуальность. Если не возникло никаких проблем, интеграция и настройка сертификатов будет завершена, что Мастер подтвердит сообщением «Импорт успешно выполнен».

Иногда при подключении в браузере Internet Explorer к защищённому веб-ресурсу отображается предупреждение об ошибке сертификата безопасности. Возникать эта неполадка может по разным причинам:

- некорректно установлены дата и время в системе (более позднее время, чем срок действительности ключа);

- антивирусная программа, фаервол принимает за ошибочный сертификат доверенный;

- в браузере Интернет Эксплорер открыт мошеннический сайт с фейковым ключом безопасности либо безопасный сайт, но с просроченным сертификатом.

Эта статья поможет вам устранить ошибки сертификатов Internet Explorer. В ней рассматриваются различные способы решения данной проблемы.

Уровни проверки ssl-сертификатов

Существуют сертификаты разных уровней проверки. Для защиты персональных данных пользователей подойдёт сертификат с упрощённой проверкой — DV (Domain validation). Сертификат с проверкой доменов — самый низкий и недорогой уровень. Он доступен физическим и юридическим лицам, выдаётся владельцу или администратору доменного имени и просто подтверждает это доменное имя.

Следующий уровень — сертификат OV (Organization validation) для организаций, применяемый для проверки связи между доменным именем, хозяином домена и использующей сертификат компанией. То есть такой сертификат удостоверяет не только доменное имя, но и то, что сайт принадлежит действительно существующей организации.

Для более качественной проверки компании и её полномочий на приобретение сертификатов используются так называемые сертификаты с расширенной проверкой — EV (Extended validation). Это самый престижный вид сертификатов. Такие сертификаты вызывают больше всего доверия.

После установки сертификата расширенной проверки адресная строка в браузере становится зелёной — это визуальный индикатор надёжности сайта. В таком сертификате указано название организации и название удостоверяющего центра, выпустившего сертификат.

Эта схема показывает доли сертификатов DV, OV и EV у основных удостоверяющих центров. Сертификаты DV составляют около 70% от сертификатов всех типов, на EV приходится менее 5%.

Бывают сертификаты для одного, нескольких доменов (SAN) и сертификаты для всех прямых поддоменов выбранного домена (Wildcard).

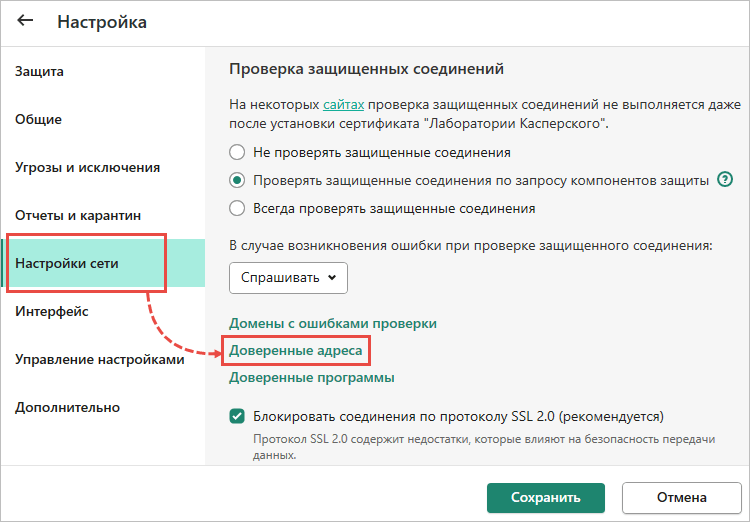

Как убрать сообщения о проблеме с сертификатом, добавив сайт в исключения

Добавить сайт в исключение из проверки защищенных соединений возможно в Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security версии 18 и выше, а также Kaspersky Small Office Security 6 и выше. В более ранних версиях эта функция недоступна.

- Перейдите в раздел Дополнительно

и выберите Сеть

.

- Нажмите Настроить исключения

.

Как убрать ошибку сертификата?

Ответ мастера:

Если на мониторе вашего компьютера появляется ошибка сертификата, то она служит для повышения защиты данных, которые на нем хранятся. Но если вы уже неоднократно пользовались каким-то сервером и он полностью проверен вами, то такие сообщения будут вызывать только раздражение. Чтобы решить данную проблему, нужно просто внести сертификат в список доверенных серверов.

Для решения проблемы вам понадобится Internet Explorer 7. Выберите такую команду как «Продолжить открытие этого веб-узла (не рекомендуется)», которая находится в окне предупреждения «Ошибка сертификата: переходы блокированы» для того, чтобы устранить проблему с сертификатом. Кликнув на поле с изображением щита в верхней панели, которая находится рядом с адресной строкой браузера, вы вызовете диалоговое окно «Недостоверный сертификат»

Откройте ссылку «Просмотр сертификатов» и перейдите в вкладку «Общие» для того, чтобы определить срок действия сертификата выбранного веб-узла. Далее нажмите «Установить сертификат» для того, чтобы вызвать утилиту «Мастер импорта сертификатов», после чего нажмите Next в главном окне мастера.

Поставьте флажок на поле «Automatically select the certificatestore based on the type of certificate» и нажмите Next для подтверждения (для Windows XP).

Потом подтвердите свой выбор нажатием кнопки Yes в окне запроса системы и нажмите Finish для того, чтобы завершить процесс установки импортированного сертификата (для Windows XP). Теперь нажмите «Ок» для подтверждения применения выбранных изменений.

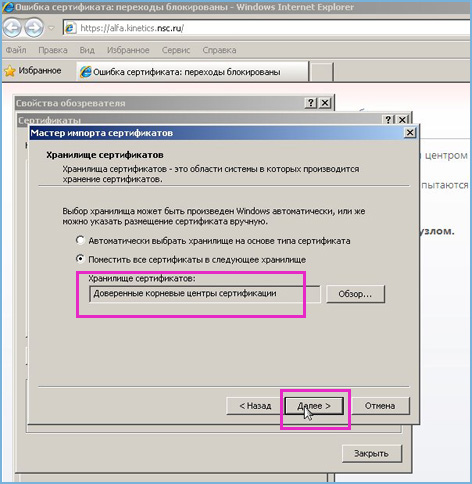

Поставьте флажок на поле «Поместить все сертификаты в следующее хранилище», нажмите «Обзор» в окне мастера импорта сертификатов (для Windows Vista). В открывшемся окне «Выбор хранилища сертификатов» укажите «Доверенные корневые центры сертификации», после чего нажмите «Ок», чтобы подтвердить выбор (для Windows Vista). Нажмите кнопку «Далее». Для того чтобы подтвердить выполнение команды, нажмите «Готово» в новом окне мастера (для Windows Vista). Теперь нажмите «Ок» для завершения установки импортированного сертификата и перезапустите браузер для того, чтобы изменения вошли в силу.

Ошибки сертификатов в Internet Explorer

Такие ошибки появляются если какой – то сайт имеет проблемы с сертификатами справки или сертификатами безопасности.

Для начала, нужно понять, что же такое эти сертификаты и зачем они нужны. Сам сертификат нужен обозначения сайта. Если у вас появляется ошибка, то есть некоторая вероятность того, что соединение с ним перехвачено, либо же сайт выдаёт себя за другой.

Какие ошибки с сертификатом бывают?

- Сертификат безопасности веб-сайта был отозван.

- Адрес веб-сайта не соответствует адресу в сертификате безопасности.

- Истек срок действия сертификата веб-сайта.

- Сертификат безопасности данного веб-сайта получен из ненадежного источника.

- Internet Explorer обнаружил проблему с сертификатом безопасности этого веб-сайта.

Есть определённые причины, по которым такие ошибки могут возникать.

- У сайта просрочен сертификат безопасности.

- Мошеннический сайт, который работает с ложным ключом безопасности.

- Неверные установки даты и времени в вашей ОС.

- Действие антивирусов. Иногда они могут неправильно определить сертификат, что и приведёт к ошибке.

С причинами мы разобрались, теперь же перейдём к пути решения.

Проверка даты и времени.

Первым делом стоит проверить дату и время и убедиться, что они установлены правильно. Если же нет – то зайдите в настройки даты и времени и исправьте их.

Игнорирование сообщения о ошибке.

Если же это не помогло, то вы можете просто проигнорировать сообщение об ошибке. Сделать это очень просто. Когда вы зайдёте на сайт, то Internet Explorer покажет вам окно с уведомлением о том, что у сайта есть проблема с сертификатом безопасности. И предложит вам на выбор открытие или закрытие сайта. Нажимаем “Продолжить открытие этого веб сайта” и сайт откроется.

Игнорирование сообщения.

Вообще, игнорировать такие сообщения не рекомендуется, однако, если вы полностью уверены в сайте и его содержимом – проблем возникнуть не должно, а сообщение можно отключить. Для этого нужно нажать на иконку шестеренки в правом верхнем углу, открыть свойства браузера, выбрать вкладку “Дополнительно” и снять флажок с окна “Предупреждать о несоответствии адреса сертификата”

Данный способ является самым радикальным из всех, однако, очень простой и может навсегда избавить вас от назойливых уведомлений. Делать это лучше всего, если вы опытный пользователь и знаете какие сайты посещать можно без вреда, а какие лучше избегать.

Добавление сертификата.

Последний и самый муторный способ. Здесь вы вручную скачиваете и добавляете сертификат сайта. Для этого необходимо проигнорировать сообщение безопасности, зайти на желаемый сайт. Обычно, на них есть специальный раздел, где вы сможете скачать сертификат безопасности.

После того, как вы его скачали, вам нужно вручную добавить его в Internet Explorer. Чтобы сделать это, нажмите на шестеренку в правом верхнем углу и выберите “Свойства браузера.” После этого, во вкладке содержание, в разделе с сертификатами, нажмите кнопку “Сертификаты.” После этого нажмите кнопку “Импорт.” У вас откроется мастер установки сертификатов. Нажимаете кнопку “Далее.” Тут вы нажимаете “Обзор”, указываете путь к файлу сертификата, который вы скачали ранее, нажимаете продолжить.

В следующем окне вы должны указать ключ для сертификата. Выберите пункт “Поместить все сертификаты в соответствующее хранилище, а в строчке, в которой вас просят выбрать хранилище сертификатов, укажите “Доверенные корневые центры сертификации.” Нажимаем “Далее.” В последнем окне вам покажут параметры импорта, а вам лишь нужно нажать “Готово.” Если ключ окажется действительным, и вы сделаете всё правильно, то вам выдадут сообщение “Импорт выполнен успешно.”

Частичный сбой

На самом деле сегодня браузеры выполняют так называемую проверку отзыва сертификата с частичным сбоем. То есть браузер попытается проверить статус сертификата, но если ответ не пришёл совсем или не пришёл за короткий промежуток времени, то браузер просто забывает об этом. Ещё хуже, что Chrome даже не пытается проверить сертификат. Да, вы прочитали правильно, Chrome даже

не пытается

проверить статус сертификата, который ему поступает. Вы можете найти это странным, но я полностью согласен с их подходом и я рад сообщить, что Firefox тоже, вероятно, скоро начнёт работать так же. Позвольте объяснить. Проблема с полным сбоем очевидна:

если у CA плохой день, то у нас тоже он будет, вот так мы пришли к логике частичного сбоя. Браузер теперь пытается осуществить проверку сертификата на предмет отзыва, но полностью отказывается от неё, если она занимает слишком много времени или если кажется, что CA ушёл в офлайн.

Если вы осуществляете атаку MiTM, то вам нужно всего лишь блокировать запрос на проверку сертификата и создать впечатление, что CA не работает. Браузер тогда столкнётся с частичным сбоем проверки и продолжит радостно использовать отозванный сертификат.

Если вас никто не атакует, то каждый раз при проверке этого конкретного сертификата вы тратите время и ресурсы на проверку, что сертификат не отозван. И один раз, когда вас атакуют — тот единственный раз, когда вам по-настоящему нужна такая проверка — злоумышленник просто блокирует соединение, и браузер проходит через частичный сбой.

Адам Лэнгли из Google лучше всех описал, что такое отзыв сертификата: это ремень безопасности, который рвётся в момент аварии, и он прав. Вы каждый день садитесь в машину и пристёгиваете ремень безопасности — и он даёт вам приятное и комфортное ощущение безопасности.

Причины появления сообщения

- Сертификат может быть отозван. Например, по заявлению владельца, если его сайт взломали.

- Сертификат выписан нелегально. Сертификат должен быть получен в удостоверяющем центре после прохождения проверки.

-

Нарушена цепочка сертификатов. Сертификаты проверяются по цепочке от самоподписанного до доверенного корневого сертификата, который предоставляет удостоверяющий центр. Промежуточные сертификаты предназначены для подписания (подтверждения) другого сертификата в цепочке.

Причины, по которым может быть нарушена цепочка сертификатов:

- Цепочка состоит из одного самоподписанного сертификата. Такой сертификат не заверяется удостоверяющим центром и может быть опасен.

- Цепочка не завершается доверенным корневым сертификатом.

- Цепочка содержит сертификаты, не предназначенные для подписывания других сертификатов.

- Истекло или не наступило время действия корневого или промежуточного сертификата. Удостоверяющий центр выдает сертификат на определенный период времени.

- Цепочка не может быть выстроена.

- Домен в сертификате не соответствует сайту, с которым устанавливается соединение.

- Сертификат не предназначен для подтверждения подлинности узла. Например, сертификат предназначен только для шифрования соединения между пользователем и сайтом.

- Нарушены политики использования сертификата. Политика сертификата — набор правил, определяющий использование сертификата с заданными требованиями безопасности. Каждый сертификат должен соответствовать хотя бы одной политике сертификата. Если их приведено несколько, сертификат должен удовлетворять всем политикам.

- Нарушена структура сертификата.

- Возникла ошибка при проверке подписи сертификата.