Программа для взлома программ

Содержание:

- Что делать, если система была заражена

- Управление чужим ПК с помощью Skype

- Комбайны для взлома со смартфона

- Для домашнего пользователя

- Не можете войти?

- Используете тот же пароль?

- Слишком высокая активность диска?

- Заметили, что антивирус почему-то выключен?

- Непонятно откуда появляющиеся панели в браузере и программы

- Менеджер задач и монитор производительности не запускаются

- Что-то запущено из папки с временными файлами?

- Что-то работает из папки System32, не имея подписи от Microsoft

- Подозрительные программы в автозапуске

- Не получается выключить компьютер

- Взлом компьютера через Dark Comet

- Новое приложение имеет несколько приятных отличительных особенностей от прочих аналогов:

- Как все было. Получения доступа

- Как взломать компьютер

- На чем основывается взлом «компа»

- Это не инструкция и не побуждения к действию

- Вход в безопасный режим

- III. Пароли приложений

- Что делать, если компьютер взломали

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

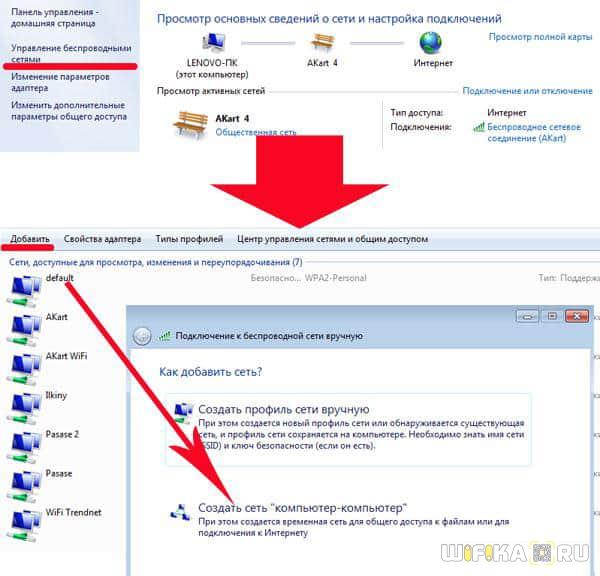

Управление чужим ПК с помощью Skype

Очень простой способ доступа к чужому ПК, который особенно пригодится в тех случаях, когда вы хотите подгадить обидевшему вас человеку. Делается это так:

- Выбираете обидчика в списке пользователей Skype. Кликаете левой кнопкой мыши по его имени — в появившемся окошке, напротив поля Skype, копируете логин пользователя.

- Заходите на сайт mostwantedhf.info , вводите в поле «User» скопированный ник и кликаете по кнопке «Resolve». После обработки запроса сайт выдаст нужный вам IP.

- Зайдите в программу Essential NetTools (скачать ее можно ), выберите в меню «NBScan», введите в строку «Конечный IP-адрес» найденный вами «айпи».

- Нажмите старт. Если в окне «NBScan» ничего не отобразится, значит, нужный вам пользователь отсутствует в сети либо заблокировал доступ к нему. Если все в порядке, вы увидите его в списке. Кликните по записи правой кнопкой мыши и подтвердите команду «Открыть компьютер».

После этого в своей «Сети» вы увидите папки, сохраненные на чужом ПК, и сможете мстить свой жертве: удалять документы, важные скрипты и т.п.

ip-whois.net

;

2ip.ru

;

whatismyip.com

Комбайны для взлома со смартфона

Интернет состоит не только из веб-приложений, и дыры находят не только в них. Следующая подборка хакерских приложений для Андроид позволит вам искать уязвимости (и эксплоиты для них) в софте и железе, выполнять сниффинг, MITM-атаки, оставлять бэкдоры и делать много других интересных вещей.

cSploit

cSploit — это дин из самых функциональных инструментов для сканирования сетей и поиска уязвимостей на обнаруженных хостах. Составляет карту сети и отображает сведения обо всех найденных в ней устройствах. Умеет определять их IP/MAC и вендора (по первым трем октетам MAC-адреса), определять установленную на них ОС, искать уязвимости с помощью Metasploit framework RPCd и брутфорсить пароли.

Поиск клиентов и MITM-атака

Выполняет MITM-атаки разного типа через спуфинг DNS (возможна замена медиафайлов в трафике на лету, JS-инжекты, угон сессий и захват cookie для авторизации без ввода пароля). Также умеет дисконнектить отдельные устройства (или отключать их скопом от точки доступа). Перехватывает трафик и сохраняет его в формате .pcap или перенаправляет, куда пожелаете.

Открытые порты и подборка эксплоитов для выбранной цели

Дополнительно cSploit помогает создать на взломанном прошедшем аудит безопасности хосте удаленный шелл и получить над ним полный контроль. В общем, это однозначный must have для пентестеров, и не только для них.

- Подробнее о cSploit

- Протестированная версия: 1.6.6 RC2

- Размер: 3,5 Мбайт

- Тестовые сборки cSploit Nightly доступны здесь

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Дополнительные требования: установить BusyBox в /system/bin

cSploit, Intercepter-NG и другие мощные утилиты заслуживают более подробного рассмотрения в отдельных статьях. Мы предлагаем сперва освоиться с базовыми принципами пентеста на примере простых приложений, а уже затем переходить на хардкор.

dSploit

Форк cSploit от Симоне Маргарителли (Simone Margaritelli), приказавший долго жить в 2014 году. Проект так и остался в стадии бета-версии с очень сырым кодом. Если cSpoit у меня работал без нареканий, то последние три версии dSploit вываливались с ошибкой почти сразу после запуска.

Тот же cSploit, вид сбоку

С тех пор как Маргарителли устроился в компанию Zimperium, наработки dSploit вошли в состав фирменной утилиты zAnti.

Сканирование беспроводной сети и обнаружение хостов

- Сайт

- Протестированная (не вполне удачно) версия: 1.1.3с

- Размер: 11,4 Мбайт

- Версия Android: 2.3 и выше

- Требуется root: ДА!

- Дополнительные требования: установить BusyBox в /system/bin, проявить склонность к мазохизму

zAnti

Мобильное приложение для пентеста от Zimperium. Более современный, стабильный и наглядный аналог dSploit.

Интерфейс zAnti разделен на две части: сканирование и MITM. В первой секции он, подобно dSploit и оригинальному cSploit, мапит сеть, определяет все хосты, их параметры и уязвимости.

Nmap’им сеть

Отдельная функция — определение уязвимостей на самом смартфоне. Согласно отчету программы, наш тестовый Nexus 5 содержит 263 дыры, которые уже не будут закрыты, поскольку срок жизни девайса истек.

Обнаружение уязвимостей

zAnti помогает взламывать роутеры и получать к ним полный доступ (с возможностью сменить пароль админа, задать другой SSID, PSK и так далее). Используя MITM-атаки, zAnti выявляет небезопасные элементы на трех уровнях: в ОС, приложениях и настройках устройства.

Ключевая особенность — формирование подробного отчета по всем просканированным элементам. Отчет содержит пояснения и советы по устранению найденных недостатков.

Отчет zAnti

- Сайт

- Протестированная версия: 3.18

- Размер: 24 Мбайт

- Версия Android: 2.3 и выше

- Требуется рут: ДА!

- Примечания: zAnti не работает на устройствах с процессорами архитектуры x86 и x86_64

Для домашнего пользователя

Не можете войти?

Если вы не можете войти в систему и при этом уверены, что вводите правильный пароль, есть немаленький шанс, что ваша система была взломана, и пароль был сменен хакером.

Используете тот же пароль?

Риск взлома еще выше, если вы используете те же логин и пароль в различных системах и на веб-сайтах: банк-клиент, Facebook, Twitter, iDrive, Вконтакте, Одноклассники, Amazon, почта на Mail.ru, Yandex, Rambler, Gmail и т.д. Как вы думаете, что делает хакер, когда получает информацию о том, какой у вас пароль от почты? Он тут же начинает проверять, где вы еще используете тот же пароль!

Слишком высокая активность диска?

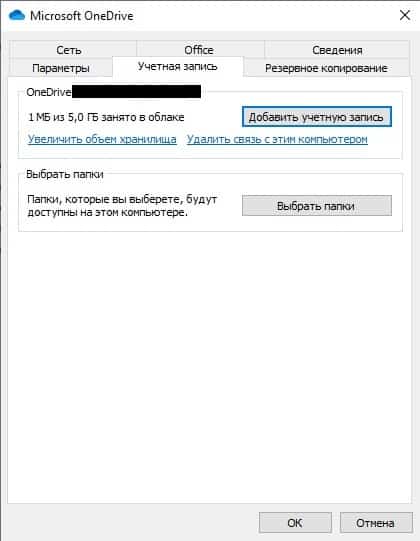

Если вы ничего не делаете, а диск начинает крутиться и работать, как сумасшедший, то помимо того, что это может быть начало антивирусной проверки или синхронизации файлов, это может означать, что на вашем компьютере завелась вредоносная программа, которая прямо сейчас начала поиск интересной информации в ваших файлах — разберитесь!

Заметили, что антивирус почему-то выключен?

Один из уверенных признаков того, что ваш компьютер заражен — это отключенный антивирус, особенно, если у вас не получается его самостоятельно включить обратно. Многие вредоносные программы умеют отключать антивирус, чтобы он им не мешал. В этом случае проверьте ваш компьютер бесплатным онлайн-сканером от Trend Micro или Microsoft

Непонятно откуда появляющиеся панели в браузере и программы

Если половина окна вашего браузера забита панелями с кнопками и рекламой, если вы видите аномальное количество рекламы и всплывающих окон там, где их никогда не было, и на компьютере присутствуют программы, которые вы никогда не устанавливали, то либо вашим компьютером пользуется подросток, который не следит за тем, что устанавливает, либо вас взломали.

Менеджер задач и монитор производительности не запускаются

Если какой-либо из стандартных инструментов Windows не запускается, особенно из тех, которые используются для того, чтобы узнать, что происходит, значит, они были заблокированы хакером или вредоносной программой. Если же вы можете запустить диспетчер задач, но внутри отображаются процессы, которых вы не запускали, имеет смысл расследовать, откуда они взялись.

Что-то запущено из папки с временными файлами?

Если вы запустили диспетчер задач и обнаружили, что подозрительные процессы работают из папок, предназначенных для временных файлов, то это явный признак того, что прямо сейчас что-то идет не так… За исключением случаев, когда в данный момент вы производите установку какой-нибудь загруженной из Интернет программы.

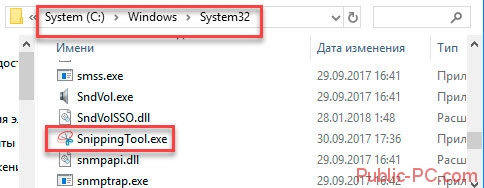

Что-то работает из папки System32, не имея подписи от Microsoft

Microsoft подписывает все исполняемые файлы в операционной системе, и вы можете проверить это из свойств файла. Если что-либо находится или, что еще хуже, запущено из папки \System32, но при этом не имеет корректной подписи от Microsoft — скорее всего это вредоносная программа.

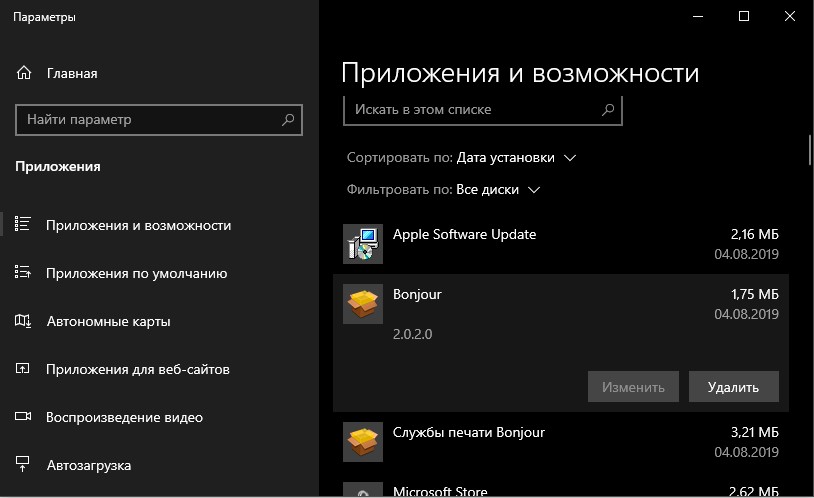

Подозрительные программы в автозапуске

Если вы не можете объяснить, почему та или иная программа автоматически запускается со стартом компьютера, рекомендуем провести расследование: что именно делает эта программа, и откуда она взялась. Но будьте осторожны — многие современные программы (не только вредоносные) устанавливают себя в автозапуск, чтобы продолжать работать после перезагрузки компьютера, и часто имеют странные названия запускаемых файлов. Подозрительные программы можно проверить онлайн сервисами, например: www.VirusTotal.com

Не получается выключить компьютер

Последний признак того, что с системой явно что-то не так — когда вы не можете корректно выключить систему. Если хакер удаленно управляет вашим компьютером, у него есть все возможности не только, чтобы скачать всю интересующую его информацию с вашего компьютера, но и помешать ему выключиться или перезагрузиться прежде, чем он «заметет свои следы».

Взлом компьютера через Dark Comet

Dark Comet, или «Крыса, — одно из популярных средств удаленного управления компьютером. Хотя официальная разработка «Черной кометы» прекратилась еще в 2012 году, в хакерской среде можно до сих пор встретить усовершенствованные варианты проги. Работать с ней нужно следующим образом:

Скачайте и установите Dark Comet на компьютер, запустите ее. По окончании запуска откроется окно, в котором нужно выбрать команду «Dark Comet RAT» — «Server Module» — «Full Editor».

В новом окошке выберите «Stub Finalization», укажите тип расширения (.exe, .pif или.bat), затем подберите одну из иконок. По желанию в меню «Network Settings» в поле «Title» вы можете вбить какой-то текст, например, «Еrror», «Fool», «Ты взломан» и т.п.

Выполнив настройки, кликните по кнопке «Bulid The Stub»и сохраните файл.

Как только программа «поймает» какого-то юзера, вы сможете начать управлять им: украдете пароли, просмотрите документы, удалите важные файлы и т.п. Те, кто любит позлорадствовать, могут отключить рабочий стол своей жертвы, сыграть ему на виртуальном пианино, отправить сообщение и т.п.

Среди других софтов для удаленного доступа — программы RMS

, Radmin

, LogMeIn

и .

Новое приложение имеет несколько приятных отличительных особенностей от прочих аналогов:

- возможность сохранения результатов поиска с дальнейшим экспортом;

- модуль загрузки различные читерских модов, найденных в сети;

- приложение гейм хакер способно замедлить или, наоборот, ускорить ход игры;

- утилита поддерживает сразу несколько типов поиска.

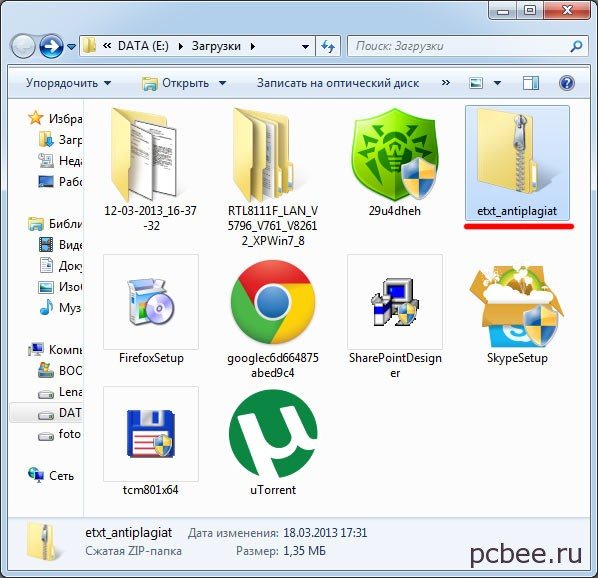

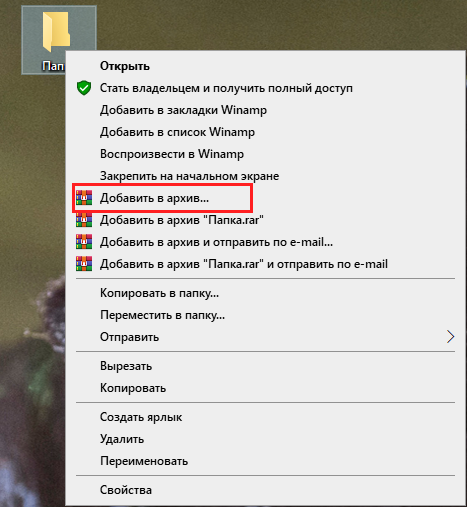

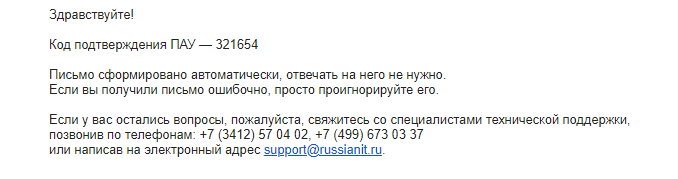

Все файлы упакованы в архивы(rar) c одинаковым паролем. О том, как получить пароль смотрите в разделе «Пароль».

Ниже приведены некоторые из имеющихся программ.

WebMoney Robber v2.5

Описание Эта программа изменит вашу жизнь! С ее помощью вы сможете получать большие деньги. Требуется подключение к Интернету (modem/LAN). Программа НЕ требует ваш WM Indefikator, пароль и ключи; и вы можете использовать ее с любого компьютера.

Подробная инструкция по использованию программы находится в скаченном архиве.

Благодаря методу «Дезактивация эмулятора», антивирусы еще долго не смогут определять нашу продукцию.

В крайнем случае выйдут новые версии программ.

Joiner Glue file v1.5

Описание Джойнер — программа склеивает различные файлы в один exe-файл. Например можно склеить вирус с какой-нибудь увлекательной игрой и отправить своему врагу. Тот запустит игру и заразится вирусом, ничего не заподозрив. Этот джойнер может склеить до 255 различных файлов. Имеет большое разнообразие настроек для каждого склеенного файла. Может шифровать, сжимать, добавлять склеенные файлы в автозагрузку и т.д. И конечно же файл result (результат склейки) НЕ определяется антивирусами.!

Троян ETH v3.5 (Elusive Trojan Horse)

Описание Это система удаленного администратирования. По функциональности превосходит Remote Administrator. Через этот троян можно, как и в RadMin, полностью управлять компьютером жертвы (полный контроль). Имеет функцию поиска паролей и ключей от различных программ (Webmoney, почтовые клиенты и т.д.) на компьютере жертвы. Этот троян прописывается в шести местах, и крепко сидит в системе. Его не видно в списке процессов. Подходит для всех операционных систем Windows.

Клав. шпион MSkeysSpy Net v1.0

Описание Крепко прописывается в системе. Не виден в списке процессов. Различает En и RU раскладку клавиатуры, верхний и нижний регистры букв. Имеет больше разнообразие настроек. Ведет подробный log-файл с учетом даты и времени записей. Показывает заголовок программы в которой нажимают клавиши. Высылает log-файл хозяину по почте.

Anonymity in network v2.0

Описание Скрывает ваш IP-адрес и MAC-адрес (на программном уровне).

MSCookie Editor v1.5

Описание Редактор файлов Cookie. Так же может редактировать файлы PWL.

Учебник: Бесплатный Интернет.

Описание Если вам надоело платить за пользование Интернетом, то этот сборник для вас. Здесь собранно тридцать лучших способов. Все способы актуальны.

Учебник: Взлом в Интернете.

Сборник паролей к платным порно-сайтам.

Описание Около 1000 паролей к 100 лучшим порно-платникам. Сборник часто обновляется. Рабочих паролей не менее 95% .

Описание Отзывы (0) Скриншоты

- Всем случалось забыть пароль от документа, архива или даже операционной системы. И, конечно, первая мысль при этом — вызвать программиста, дабы он решил такую насущную программу. Однако все можно сделать гораздо проще, если скачать хакерские программы.

Конечно, никто не думает, что скачать бесплатные хакерские программы довольно простое дело. Однако можно обратиться к программному обеспечению подобного рода, которое, меж тем, находится в свободном доступе. Так, если у вас возникли проблемы с доступом к некоторому архиву, можем предложить вам приложение Advanced Archive Password Recovery, что поможет восстановить доступ к утраченным данным

Принцип его действия довольно сложен, однако, клиенту, что решил скачать данное приложение будет достаточно знать, что в итоге или парольная защита с архива будет полностью снята, или в итоге пользователю будет доступен пароль от него, который можно ввести в отдельное окно и, опять же — получить доступ к данным. И учитывая обширную базу данных, возможные вариации форматов архивов, а также принципа действий отдельных архиваторов (все это используется программой при взломе), то доступ к данным можно получить за минимальное количество времени.

Как все было. Получения доступа

Узнав про то, что нужно делать, и опять же – Это легко. Я приступил к делу.

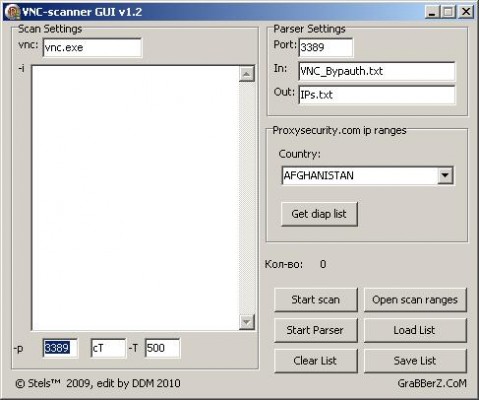

Пошел в интернет, скачал сканер портов, мне тогда понравился «vnc scanner gui»

Разыскал списки диапазонов IP адресов всея Руси и её регионов, и это оказалось совершенно просто!!!

Дыра заключалось в порту «4899» (Я об этом ещё скажу пару слов) взял я эти списки IP адресов, просканировал на 4899 порт и получил внушительное количество ИПов с открытым 4899 портом.

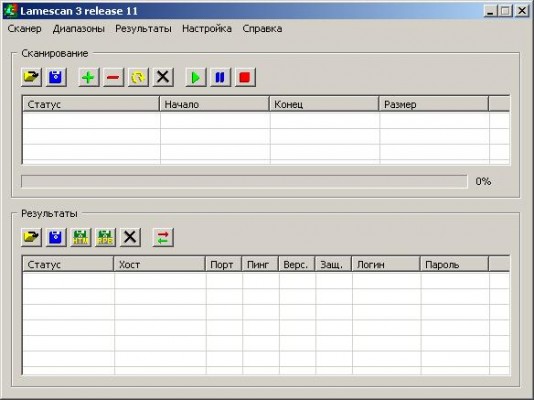

Теперь дело оставалось за малым. Нужно было скормить полученные адреса после скана программе вот с таким интересным и осмысливающим названием «Lamescan»

Ну а роль этой проги заключалось в банальном подборе пароля и логина, которые можно было выдумать самому или взять в интернете самые часто используемые пользователями.

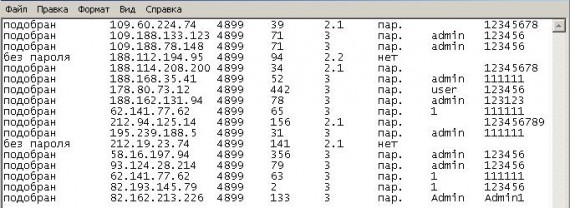

И если она находила совпадения, а находила она их вообще всегда, то получался такой список.

«У меня даже остался старый список подобранных паролей!»

Заключение

Как Вы уже заметили, сложного не чего нет, согласны? Это может сделать любой ребёнок. У меня в ту ночь подобралось около 80-ти компьютеров. Будь я не адекватным идиотом, сколько бед я мог бы принести хозяевам этих компьютеров?

Данный вариант проникновения в чужой компьютер ДО СИХ ПОР остаётся Актуальным!!!

Radmin – это программа для удалённого управления компьютером. Она коммерческая! Radmin.ru

Дело в том, что умельцы взяли компоненты от оригинального радмина, сам сервер (r_server.exe) и ещё пару DLL нужных для работы и собрали «Скрытый Radmin» получилось, что Radmin сидит в системе и пользователь даже не догадывается до этого!

Таких зараженных компьютеров было много и к некоторым из них удавалось подобрать пароль используя «Lamescan»

Сам же сервер радмина висел на порту 4899 именно поэтому и нужно было сканировать на этот порт.

Были ситуации, когда люди в своих целях пользовались «Radmin-ом» но в версии программы 2.0 или 2.2 точно не вспомню, на серверной части программы по умолчанию стоял пароль «12345678» или «1234567» многие пользователи просто не меняли его и по этой причине появились тысячи уязвимых компьютеров.

Оставалось просканировать диапазон IP адресов и проверить каждый адрес с открытым портом 4899 подходит или нет стандартный пароль.

Как правило стандартные пароли подходили и очень очень часто!

Как взломать компьютер

Рад приветствовать Вас! Из заголовка поста я имею ввиду самый прямой смысл! Это именно так: взломать компьютер может совершенно любой человек, и не важно сколько ему лет, какая у него профессия и прочие. Я же сегодня опишу самый простой и в тоже время 100%-нтный способ попасть в чужой компьютер

На этом примере и будет ясно, что взламывать чужие компы – может каждый. Как бы это печально не звучало, но факт остаётся фактом.

Примечание: Если у Вас в этом деле опыта нет, то рекомендую прочитать пост до конца. Людям, которые уже имеют опыт в данной теме вряд ли будет, что-то интересно из этого поста.

Это не инструкция и не побуждения к действию. Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов.

На чем основывается взлом «компа»

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Это не инструкция и не побуждения к действию

Вообще когда я создавал этот блог, я не преследовал мысли писать посты на подобную тему и тем более пошагово описывать действия для взлома чужих компьютеров.

Поэтому я и сказал выше, что именно опишу, а не дам подробной инструкции, как, что пошагово делать, что бы попасть в чужой компьютер.

ЭТО просто мой рассказ! Рассказ о том, как мне самому ещё несколько лет назад удавалось получить доступ и полный контроль над чужими компьютерами, которых только за одну ночь можно было на взламывать пол сотни. Мой рекорд за ночь около 80-десяти компов!

Кто-то может подумать «Вот сидит сволочь такая и хвастается» нет, это не так, поверти.

ВАЖНО: По понятным причинам – Я расскажу про способ, который уже устарел, НО ДО СИХ ПОР им можно пользоваться (Как это не странно) и успешно взламывать чужие компьютеры. Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов!!!

Цель поста: просто донести до читателя, как это было легко и просто в виде рассказа, именно из своего опыта, а не с чьих-то слов!!!

Вход в безопасный режим

Самый тривиальный способ взломать пароль и обойти системы безопасности компьютера – с помощью безопасного режима. Фактически, в данном случае вы можете просто изменить пароль на новый, не зная старого. Чтобы успешно совершить данную операцию, следуйте представленному пошаговому руководству:

- Выключите ПК или перезагрузите его в случае, если он уже включен.

- Дождитесь звукового сигнала BIOS, после чего несколько раз нажмите клавишу F8. Вы можете нажимать ее сколько угодно раз, ничего плохого от этого произойти не может.

- На компе должен появиться экран выбора режима запуска операционной системы. Если вместо этого вы увидели стандартную загрузку Windows – необходимо перезагрузиться и повторить все заново.

- Выберите пункт «Безопасный режим».

- Дождитесь загрузки и войдите в систему под учетной записью «Администратор». По умолчанию пароль на ней не установлен. Если вы изменяли настройки аккаунта и не помните и их тоже – данный способ вам, к сожалению, не подходит.

- Если выскочит окно с предупреждением о работе с диагностическим режимом – просто согласитесь и нажмите «Ok».

III. Пароли приложений

3.1.1. Возможно ли мгновенно взломать пароль ARJ, ZIP, RAR и других архивов?

3.1.2. Как взломать пароль ZIP-архива?

3.1.3. Как взломать пароль RAR-архива?

3.1.4. Как взломать пароль ARJ-архива?

3.1.5. Можно ли взломать ZIP, RAR, ARJ, если имеются незашифрованные (или не сжатые) файлы?

3.1.6. Как я могу взломать пароль самораспаковывающегося архива?

3.2.1. Возможно ли взломать пароли Office 95 (Word 6.0-7.0, Access 5.0)?

3.2.2. Возможно ли взломать пароли Office 97/2000?

3.2.3. Как лучше всего взломать файл Word/Excel 97/2000 с паролем на открытие?

3.2.4. Возможно ли взломать пароли Office ХР/2003?

3.2.5. Как лучше всего взломать файл Word/Excel ХР/2003 с паролем на открытие?

Что делать, если компьютер взломали

Взломанный компьютер — это серьёзная проблема, решить которую не всегда возможно без последствий. Часто определить факт взлома не так уж и просто. Это потому, что не все вирусы дают о себе знать. Поведение у них бывает разным:

- Незаметный процесс, загружающий ЦП компьютера. Выражается это в заметном нагреве комплектующих, «фризах», слабой откликаемость и медленной работе компьютера. Появляются такие симптомы резко и чаще всего после каких-либо действий. Но не всегда. Чтобы скрыть свои следы, некоторые вирусы запускаются не сразу после установки на компьютер, а после некоторого времени. таким образом ни пользователь, ни компьютерный мастер не смогут определить причину заражения. Это в свою очередь затруднит диагностику и лечение.

- Баннер, не пускающий пользователя в систему. Очень популярный метод вымогания денежных средств среди хакеров. На таком баннере будет находиться информация. Скорее всего уведомляющая о заражении ПК и предлагающая заплатить определённую сумму на счёт хакера, чтобы вылечить компьютер. Избавиться от баннера, как и от других несерьёзных вирусов, нетрудно. Достаточно загрузиться в безопасный режим, что предотвратить загрузку стороннего ПО. Таким же образом можно и найти исполнительный файл вируса, а затем удалить. После подобным операций удастся загрузиться в обычном режиме.

- Майнеры. Работают по тем же принципам, что и вирусы из первого пункта. Но вместо атаки на аппаратное обеспечение пользователей вирусы добиваются других задач. А именно эксплуатации чужого оборудования в свою выгоду. Получается, что на компьютере человека запускается незаметная программа, выполняющая определённый расчёты, за что хакер получает денежные средства. Майнеры очень сильно вредят видеоадаптерам компьютеров, поэтому такие вирусы в особенности опасны.

Также бывают и другие вирусы: черви, трояны, крысы и т. д. Многие из них специализируются на передаче личных данных пользователей в руки злоумышленников. не допустить утечку можно лишь используя полный противовирусный комплекс, которые только можно осуществить. А также не подпуская к своему компьютеру незнаком людей или тех, к кому нет доверия.