Gpo — создание запланированной задачи

Содержание:

- Исправление проблемы

- GPO Appliance Order

- Запретить доступ к Панели управления

- Перед началом

- Как Windows 10 сбросить настройки локальной групповой политики.

- Состав локальной политики[править]

- Troubleshootingправить

- Основные разделы

- Проверка прав на политику

- Practical applications

- Клиенты, которые могут использовать групповую политику

- Оргструктура

- Способ № 1: Включить редактор групповой политики в Windows с помощью установщика GPEdit

- Открытие оснастки и изменение пользовательского интерфейса

- Summary

- Active Directory и LDAP

- Аналог входа в систему

Исправление проблемы

Устранить ошибку, связанную с воспроизведением файла gpedit.msc, можно несколькими способами – с помощью дополнительного установщика, встроенных в операционную систему Windows инструментов, полной переустановки ОС или восстановления версии до предыдущего рабочего состояния ПК.

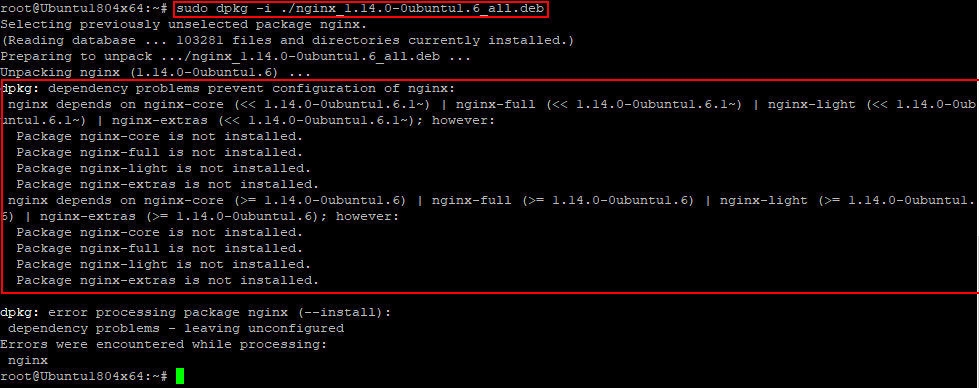

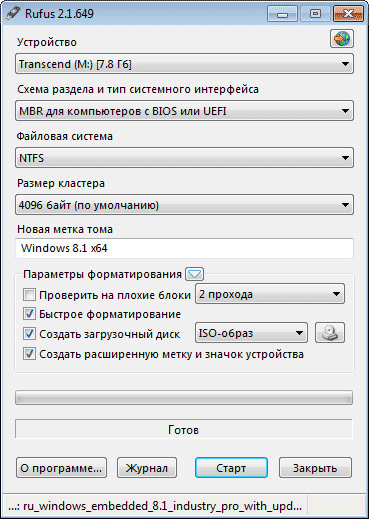

Включение редактора групповой политики с помощью установщика GPEdit

В некоторых вариациях ОС («десятке», «семерке» и «восьмерке») редактор внутренних компонентов отключен или отсутствует в начальном варианте. Чтобы активировать функционал, необходимо скачать установочный пакет документов, распаковать и запустить действие программы.

Для операционки на 32-бита установка проходит в стандартном режиме, проблем на данном этапе быть не должно. После завершения процедуры функциональное окно будет доступно в стандартном режиме.

Если не работает команда запуска на 64-разрядной операционной системе Виндовс, требуется выполнить следующие действия:

открыть папку SysWOW64 на диске С, раздел Windows;

скопировать документы (папки, файлы, другое) с наименованием Group Policy, Group Policy Users, gpedit.msc в место System

После этого инструмент нужно запустить способом, который предусмотрен для вариации в 32-бита. Функционал запускается, а затем активируется как обычное приложение.

Через PowerShell

Power Shell – это внешняя часть Командной строки, которая необходима для редактирования и администрирования операционки Виндовс. Если не запускается необходимый редактор на ПК, требуется выполнение следующих шагов:

скачать установочный документ GPEdit Enabler;

- вызвать контекстное меню файла (кликнуть правой клавишей по наименованию);

- нажать на пункт запуска процедуры с правами Администратора.

Внимание! Вносить изменения в инструменты встроенного в операционную систему типа можно только через определенный профиль – Администратора. В противном случае обновленные данные не смогут сохраниться и начать действовать

Процедура занимает некоторое время – скорость завершения зависит от мощности используемого персонального компьютера (стационарного, ноутбука). После выполнения нужной операции необходимо перезагрузить ПК в принудительном режиме, чтобы запустить работу внесенных изменений.

Загрузить Policy Plus

Загрузка стороннего приложения позволяет установить программу, по свойствам идентичную стандартному редактору локальной групповой политики операционки Windows. Внешняя оболочка софта схожа с утилитой GPEdit.

Внимание! Основное преимущество программы Policy Plus – наличие встроенного инструмента поискового блока. Функционал похож на классическое приложение операционной системы Windows разработчика Microsoft

Инструкция:

- загрузить установочный документ программы;

- запустить (действий по отдельной установке не потребуется);

- выполнить необходимые настройки.

Для выполнения операции не нужны дополнительные навыки и знания. Интерфейс понятен на интуитивном уровне.

Проверка на вирусы

Активность вредоносных софтов является причиной большинства неполадок персональных устройств, работающих на разных операционках. На ПК необходимо установить антивирусное приложение и запустить его. Проверку осуществляют регулярно, удаляя или устраняя поврежденные документы.

Переустановка и восстановление Windows

Восстановление ОС Виндовс позволит откатить операционку до предыдущего рабочего состояния. Необходимо регулярно создавать дополнительные точки сохранения. Инструмент сохранит данные текущей версии операционной системы, но не пользовательские документы и файлы.

На вариации операционки для домашнего использования отсутствует софт редактора групповой политики. Чтобы исправить неполадку, необходимо загрузить дополнительный установочный документ или использовать режим восстановления (переустановки) Windows. Неисправность можно устранить в домашних условиях, не прибегая к помощи мастера.

GPO Appliance Order

GPO appliance can be very confusing at first since a lot of configurations contribute to the final result of your GPO appliance order. We often see seasoned admins make mistakes in this area.

First of all:

Computer objects in AD receive computer settings (only) from GPO’s which are linked to the computer’s OU or parent OU’s.

User objects in AD receive user settings (only) from GPO’s which are linked to the user’s OU or parent OU’s.

Exceptions to this rule exist! Please read the entire section carefully!

A GPO can have it’s computer settings or user settings disabled. Use this to speed up GPO processing on clients by disabling the computer settings of GPO’s that only hold user settings, vice versa. Disabling both computer and user settings will effectively disable the GPO.

Since multiple GPO’s can have conflicting settings and since even computer and user settings can sometimes configure the same setting, an important question arises:

What are the effective settings applied in the case of multiple, conflicting GPO’s?

First of all, you should avoid configuring conflicting settings in your GPO’s. But nevertheless these are the “basic” rules of GPO appliance:

- GPO’s set with a lower link order (e.g. 1) on the same OU will override GPO’s set with a higher link order (eg. 3) on the same OU

- GPO’s set at a lower level OU will override GPO’s set at a higher level OU

This basically means, the lower in your OU hierarchy you configure the GPO’s the more dominant they are (as they get applied last, thereby overwriting previously applied settings).

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

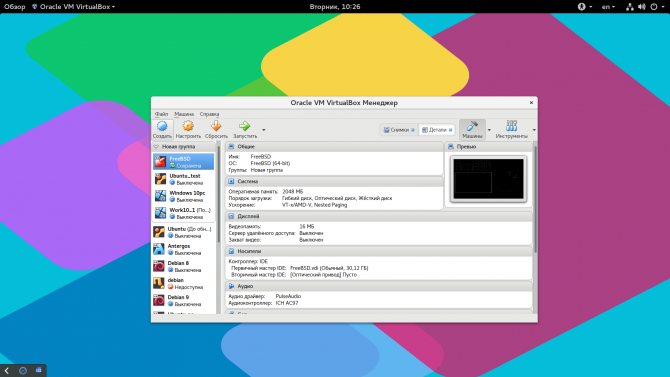

Перед началом

Для работы с этой статьей требуются следующие ресурсы и разрешения:

- Активная подписка Azure.

- Связанный с вашей подпиской клиент Azure Active Directory, синхронизированный с локальным или облачным каталогом.

- Управляемый домен доменных служб Azure Active Directory, включенный и настроенный в клиенте Azure AD.

- Виртуальная машина управления на базе Windows Server, присоединенная к управляемому домену Azure AD DS.

- Учетная запись пользователя, входящая в группу администраторов Azure AD DC в клиенте Azure AD.

Примечание

Вы можете использовать административные шаблоны групповой политики, скопировав новые шаблоны на рабочую станцию управления. Скопируйте файлы ADMX в и скопируйте файлы ADML для конкретного языкового стандарта в , где соответствует языку и региону файлов ADML.

Например, скопируйте версии файлов ADML для английского языка (США) в папку .

Кроме того, можно централизованно хранить административный шаблон групповой политики на контроллерах домена, входящих в управляемый домен. Дополнительные сведения см. в статье Создание центрального хранилища для административных шаблонов групповой политики в Windows и управление им.

Как Windows 10 сбросить настройки локальной групповой политики.

Редактор групповой политики это важный инструмент ОС Windows с его помощью системные администраторы могут настраивать тонкие параметры системы. Он имеет несколько вариантов конфигурации и позволят вам внести коррективы производительности, настройки безопасности для пользователей и компьютеров.

Иногда после неудачной настройки вашего редактора групповой политики ваш компьютер начинает вести себя не лучшим образом. Это значит, что пришло время, сбросить все настройки групповой политики и вернуть значения по умолчанию, тем самым сэкономив время и нервы вместо переустановки Windows. В этом руководстве мы покажем вам , как сбросить все настройки групповой политики по умолчанию в операционной системе Windows 10.

Сброс групповой политики к значениям по умолчанию

Настройки Групповой политики могут различаться между несколькими конфигурациями, как персонализация, настройки брандмауэра, принтеры, политики безопасности и т.д. Мы рассмотрим несколько способов с помощью которых вы можете сбросить соответствующие политики в состояние по умолчанию.

Выполните следующие действия, чтобы сбросить измененные параметры объекта групповой политики.

1. Нажмите Клавиша Windows + R на клавиатуре, для запуска аплета Выполнить. Введите в строку gpedit.msc и нажмите Enter, чтобы открыть редактор локальных групповых политик.

2. Перейдите к следующему пути на левой боковой панели окна редактора групповой политики:

Политика Локальный компьютер> Конфигурация компьютера> Административные шаблоны> Все Параметры

3. Теперь, в правой стороне окна, упорядочить параметры политики с помощью столбца Состояние , так что все политики, которые включены / отключены можно получить в верху списка.

4. Далее вы должны изменить параметры политик с включена / отключена , на не заданна и применить настройки.

5. Повторите то же самое для пути указанного ниже:

Политика локальный компьютер> Конфигурация пользователя> Административные шаблоны> Все Параметры

6. Это позволит восстановить все параметры групповой политики в состояние по умолчанию. Однако, если вы столкнулись с некоторыми серьезными проблемами, как потеря привилегий администратора или проблемы входа в систему, то вы можете попробовать метод ниже.

Восстановление локальных политик безопасности по умолчанию

Политики безопасности о вашей учетной записи администратора в Windows 10, находятся в другой консоли управления — secpol.msc (Локальная политика безопасности). Эта оснастка параметр безопасности расширяет групповые политики и помогает определить политики безопасности для компьютеров в домене.

Выполните следующие действия, чтобы изменить политику безопасности на вашей машине:

1. Нажмите КлавишиWindows + X на клавиатуре, запустив Quick Link меню. Выберите Командная строка (Admin) , чтобы открыть командную строку с повышенными правами.

2. Введите следующую команду в окне командной строки и нажмите клавишу ВВОД:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

3. После завершения задачи, перезагрузите компьютер, чтобы изменения вступили в силу.

Сброс объектов групповой политики с помощью командной строки

Данный метод включает в себя удаление папки параметров групповой политики с диска, на котором установлена операционная система. Выполните следующие действия, чтобы сделать это с помощью командной строки от имени администратора.

1. Откройте командную строку как администратор

2. Введите следующие команды в CMD и выполнять их одну за другой.

RD /S /Q «%WinDir%\System32\GroupPolicyUsers» RD /S /Q «%WinDir%\System32\GroupPolicy» gpupdate /force

3. После этого, перезагрузите компьютер.

Примечание: Убедитесь, что вы создали точку восстановления системы перед внесением изменений в реестр или объектов групповой политики.

Состав локальной политики[править]

Для клиента также существует понятие локальной политики. Настройки локальной политики находятся в каталоге . Данные настройки по умолчанию поставляются пакетом . Администраторы инфраструктур имеют возможность поставлять собственный пакет с локальной политикой и развёртывать её единообразно на всех клиентах. Формат шаблонов локальных политик представляет из себя архивный формат политик Samba с дополнительными модификациями. Локальную политику рекомендуется править только опытным администраторам. Состав локальной политики может меняться или адаптироваться системным администратором.

| Описание | Комментарий |

|---|---|

| Включение oddjobd.service | Необходимо для обеспечения возможности запуска для пользователя с правами администратора. |

| Включение gpupdate.service | Необходимо для регулярного обновления настроек машины. |

| Включение sshd.service | Необходимо для обеспечения возможности удалённого администрирования. |

| Включение аутентификации с помощью GSSAPI для sshd | Необходимо для аутентификации в домене при доступе через SSH. |

| Ограничение аутентификации для sshd по группам wheel и remote | Необходимо для ограничения доступа при доступе через SSH для всех пользователей домена (только при наличии соответствующей привилегии). |

| Открытие порта 22 | Необходимо для обеспечения возможности подключения SSH на машинах при старте Firewall applier. |

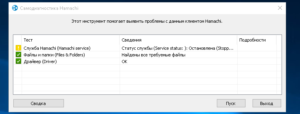

Troubleshootingправить

В случае неописанных ошибок и «развала» отладочного вывода один из простых подходов к решению проблемы — удалить файл «реестра» и запустить заново для перегенерации файла и вызова «применялки настроек».

Основные разделы

Книги групповых политик Active Directory организованы с использованием четырех типов разделов или контейнерных структур. Эти четыре подразделения — леса (forests), домены, организационные подразделения и сайты:

-

Лес — коллекция каждого объекта, его атрибуты и синтаксис.

-

Домен — набор компьютеров, на которых используется общий набор политик, имя и база данных их членов.

-

Организационные единицы — контейнеры, в которых домены могут быть сгруппированы. Они создают иерархию для домена и создают структуру компании в географических или организационных условиях.

-

Сайты — физические группировки, не зависящие от области и структуры организационных единиц. Сайты различают местоположения, подключенные низко- и высокоскоростными соединениями, и определяются одной или несколькими подсетями IP.

Леса не ограничены географией или топологией сети. Один лес может содержать многочисленные домены, каждый из которых имеет общую схему. Для членов домена того же леса не требуется даже выделенное соединение LAN или WAN. Единая сеть также может быть родиной нескольких независимых лесов. В общем, для каждого юридического лица должен использоваться один лес. Тем не менее дополнительные леса могут быть желательными для целей испытаний и исследований за пределами производственного леса.

Проверка прав на политику

Объекты групповой политики, так же имеют свой ACL (лист доступа), это означает, что вы можете более тонко настраивать к каким объектам применяется данная политика. В редакторе «Управление групповой политикой» выберите ваш GPO. На вкладке «Область» найдите раздел «Фильтры безопасности», он отображает к каким объектам применяется политика. Данный фильтр безопасности может включать объекты:

- Пользователь

- Компьютер

- Группа безопасности

По умолчанию тут прописана группа безопасности «Прошедшие проверку (Authenticated Users)». По умолчанию в данную группу входят все доменные пользователи и доменные компьютеры

Если у вас тут выставлена другая группа или отдельные записи, то убедитесь, что нужный объект состоит в данном ACL. Хочу отметить, что если даже нужный объект присутствует в списке фильтра безопасности, то это не означает, что политика к нему применяется и тут дело все в том, что в 2014 году Microsoft изменила принцип чтения политики, таким образом, что у вас в делегированном фильтре безопасности обязательно должна присутствовать группа «Компьютеры домена» или «Прошедшие проверку» у которой должны быть прав на чтение политики. Вся соль в том, что когда вы удаляете группу «Прошедшие проверку» из фильтра безопасности, она удаляется и из вкладки делегирование.

Чтобы параметры групповой политики для пользователя успешно применялись, она требует наличия у каждой учетной записи компьютера разрешения на считывание данных GPO из контроллера домена. Удаление группы «Прошедшие проверку» может предотвратить обработку групповых политик для пользователя. добавьте группу безопасности «Пользователи, прошедшие проверку подлинности» или «Компьютеры домена», у которой есть по крайней мере разрешение только для чтения (https://support.microsoft.com/en-us/kb/316622)

Поэтому перейдите на вкладку «Делегирование» и проверьте наличие любой из групп «Прошедшие проверку» или «Компьютеры домена» и, что есть права на чтение. Если групп нет, то добавьте любую из них. Для этого нажмите кнопку «Дополнительно», далее добавить и выберите «Прошедшие проверку».

Удостоверьтесь, что выставлена галка «Чтение».

Тут же убедитесь, что нет запретов на нужный вам объект, в моем примере, это W10-CL03. Если есть снимите.

Обратите внимание на группу «КОНТРОЛЛЕРЫ ДОМЕНА ПРЕДПРИЯТИЯ (Enterprise Domain Controllers)» данная группа определяет, будет ли происходить репликация данной политики на другие контроллеры или нет, так что если политика отсутствует в папке SYSVOL на других контроллерах, то проверьте права у данной группы

Еще одним механизмом фильтрации групповой политики, может выступать WMI фильтры. Если они есть и ваш объект не соответствует его требованиям, то вы не сможете применить политику. Посмотреть, это можно в соответствующем разделе. В моем примере есть WMI фильтр для ноутбуков, который не даст применения политики на стационарные компьютеры. Подробнее, о создании WMI фильтров и механизме проверки WMI фильтров, читайте по ссылкам. Ниже я покажу, как на конечном компьютере увидеть, что он не подошел из-за фильтрации GPO по WMI.

Practical applications

By using Group Policy, you can significantly reduce your organization’s total cost of ownership. Various factors, such as the large number of policy settings available, the interaction between multiple policies, and inheritance options, can make Group Policy design complex. By carefully planning, designing, testing, and deploying a solution based on your organization’s business requirements, you can provide the standardized functionality, security, and management control that your organization needs.

Here are some Windows Server 2012 scenarios that use Group Policy to implement a solution:

Клиенты, которые могут использовать групповую политику

В процессе перехода на использование Windows 2000 в вашей сети наверняка будут присутствовать компьютеры, оснащенные более ранними версиями Windows

Чтобы эффективно управлять такой сетью, важно понимать, в отношении каких компьютеров будет действовать групповая политика. Далее перечисляются операционные системы, в отношении которых действует групповая политика.

- Windows 2000 & 2003 Server. Компьютеры, оснащенные операционной системой Windows 2000 Server, могут быть либо обычными членами домена Active Directory, либо контроллерами домена. Групповая политика в полной мере применяется к обеим разновидностям серверов.

- Windows 2000 & XP Professional. Групповая политика в полной мере применяется в отношении клиентских компьютеров, оснащенных Windows 2000 Professional.

- Windows NT 4.0 Workstation и Server. В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется.

- Windows 95 и Windows 98. Для создания системной политики в операционных системах Windows 98 и Windows 95 используется специальный редактор системной политики. Получившийся в результате редактирования файл с расширением .pol следует скопировать в каталог SysVol. Редакторы системной политики, входящие в комплект Windows 2000 и Windows NT, не совместимы с Windows 98 и Windows 95. Групповая политика Windows 2000 в отношении таких компьютеров не применяется.

- Windows NT 3.51, Windows 3.1 и DOS. Групповая политика не применяется.

Оргструктура

Организационные подразделения намного гибче и проще в управлении, чем в доменах. Оргединицы предоставляют вам почти неограниченную гибкость, поскольку вы можете перемещать их, удалять и создавать новые подразделения по мере необходимости. Однако домены гораздо более жесткие в своих настройках структуры. Домены могут удаляться и создаваться заново, но этот процесс дестабилизирует среду и его следует избегать, когда это возможно.

Сайты представляют собой коллекции IP-подсетей, которые имеют быструю и надежную связь между всеми хостами. Другим способом создания сайта является подключение к локальной сети, но не соединение WAN, так как соединения WAN значительно медленнее и менее надежны, чем соединения LAN. Используя сайты, вы можете контролировать и уменьшать объем трафика, который проходит по вашим медленным каналам глобальной сети. Это может привести к более эффективному потоку трафика для задач производительности. Он также может снизить затраты на WAN-связь для услуг с оплатой за бит.

Способ № 1: Включить редактор групповой политики в Windows с помощью установщика GPEdit

Поскольку редактор групповой политики по умолчанию не включен в ОС, нам нужно сначала загрузить его. Вы можете скачать его по нижеуказанной ссылке.

Скачать gpedit msc для Windows, установщик установщик

Установка

Если у вас 32-разрядная версия Windows (x86), то установка должна пройти без проблем и вы сможете получить доступ к редактору групповой политики через консоль управления Microsoft, набрав в командной строке выполнить Win+R.

Но если у вас 64-битная Windows (x64), вам понадобятся дополнительные шаги после следующие действия:

Перейдите в папку C:\Windows\SysWOW64Скопируйте следующие папки и файлы «GroupPolicy», «GroupPolicyUsers» и из C:\Windows\SysWOW64 в папку C:\Windows\System32

Решение распространенных проблем при запуске

Если вы получаете сообщение об ошибке «MMC не удалось создать оснастку» при запуске , вы можете выполнить следующие шаги для решения:

Перейдите в папку C:\Windows\Temp\gpedit\ и убедитесь, что она следующий zip-файл и разархивируйте его в C:\Windows\Temp\gpedit\ . Это должно заменить два файла и

Загрузить gpedit-temp-files-x86x64gpedit-temp-files-x86x64

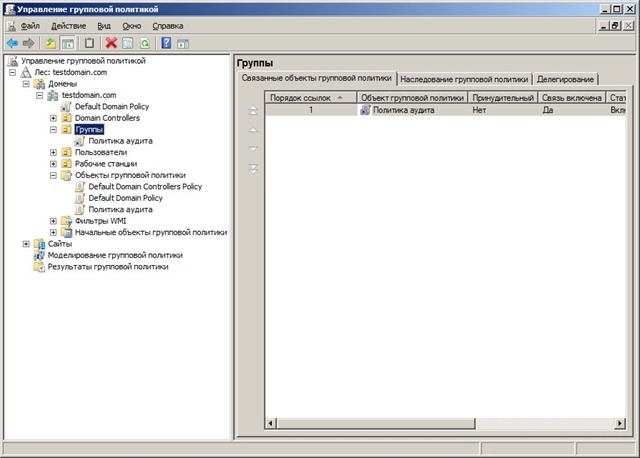

Открытие оснастки и изменение пользовательского интерфейса

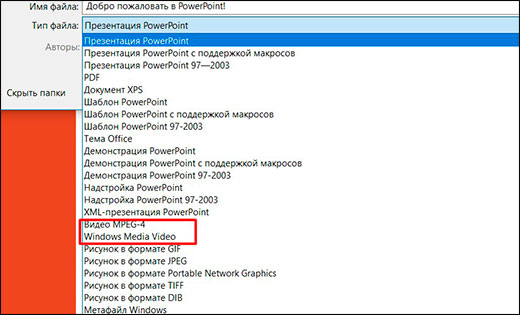

Также есть альтернативный способ установки данного компонента – использование командной строки и утилиты управления конфигурацией сервера. В командной строке, запущенной с правами администратора введите ServerManagerCmd -install gpmc. При желании вы можете вывести результат установки в xml файл, используя параметр –resultPath.

Для того чтобы открыть оснастку «Управление групповой политикой», выполните любое из следующих действий:

- Нажмите на кнопку «Пуск», выберите меню «Администрирование», а затем откройте «Управление групповой политикой»;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Управление групповой политикой и откройте приложение в найденных результатах;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Управление групповой политикой» и нажмите на кнопку «Добавить», а затем нажмите на кнопку «ОК».

На следующей иллюстрации изображена оснастка «Управление групповой политикой»:

Рис. 1. Оснастка «Управление групповой политикой»

Содержимое оснастки «Управление групповой политикой» предоставляет множество средств, предназначенных для обеспечения централизованного управления инфраструктурой организации. Но если вас не устраивает интерфейс данной оснастки, вы можете его изменить, используя функционал редактирования параметров пользовательского интерфейса. Для того чтобы изменить отображение некоторых элементов оснастки, откройте меню «Вид» и выберите команду «Параметры». В диалоговом окне «Параметры» вы можете настроить элементы, параметры которых располагаются в следующих вкладках:

- Вкладка «Столбцы». На этой вкладке вы можете изменить отображение и порядок столбцов для основных таблиц текущей оснастки, а именно: «Наследование групповой политики», «Начальные объекты групповой политики», «Объекты групповой политики», «Связанные объекты групповой политики» и «Фильтры WMI». Вам достаточно просто выбрать из раскрывающегося списка редактируемую таблицу, в поле «Столбцы отображаются в следующем порядке» снять флажки с наименований лишних столбцов и установить их порядок, используя кнопки «Вверх» или «Вниз». Также вы можете изменять порядок столбцов непосредственно из таблицы, меняя их местами так, как вам удобно. Для того чтобы ваши изменения были сохранены при повторном открытии оснастки, в окне параметров установите флажок «Сохранять порядок и размеры изменяемых столбцов», как показано на следующей иллюстрации:Рис. 2. Вкладка «Столбцы» параметров оснастки

- Вкладка «Отчет». Используя эту вкладку, вы можете изменить папку, которая используется по умолчанию для расположения ADM-файлов. Следует помнить, что изменения, которые проводятся на данной вкладке, будут распространяться только на устаревшие ADM-файлы, а расположение файлов ADMX, которые используются в операционных системах Windows Vista и Windows 7 останется без изменений. Если переключатель будет установлен на параметре «По умолчанию», то поиск файлов ADM изначально будет проводиться в папке Windows и в том случае, если файл не будет найден, консоль GPMC будет просматривать папку объектов групповой политики (GPO), находящуюся в папке Sysvol. Если установить переключатель на параметр «настраиваемое», то консоль GPMC изначально будет искать файлы adm в той папке, которая будет указана вами, а затем в расположениях по умолчанию. Настройки данной вкладки изображены ниже:Рис. 3. Вкладка «Отчет» параметров оснастки

- Вкладка «Общие». На вкладке «Общие» настраиваются параметры, которые распространяются на отображение лесов и доменов только с двухсторонними отношениями доверия, отображения имени контроллеров домена, а также для отображения диалогового окна подтверждения для различия между объектами групповой политики и связи этих объектов. Эта вкладка отображена на следующей иллюстрации:Рис. 4. Вкладка «Общие» параметров оснастки

Summary

I hope this article helped you remove some confusion about GPO processing.

With security filtering you can easily test any new GPO’s without affecting live users and systems.

Complete your GPO security filtering with the use of Dynamic Groups. Our free tool will allow you to automate your setup based on user and computer attributes.

Using GPResult on the client or RSoP server side you can quickly troubleshoot GPO errors and become the hero of the day

Group Policies can also be managed with the GroupPolicy module for PowerShell. Using PowerShell you can perform tasks that are not feasible doing manually.

As an example on how to manage GPO’s with PowerShell have a look at this article. It shows you how to quickly analyze every single GPO in your domain for security filtering and custom delegation, using only PowerShell and Excel.

Active Directory и LDAP

Microsoft включает LDAP (протокол облегченного доступа к каталогам) как составной компонент Active Directory. LDAP — это программный протокол, позволяющий любому пользователю находить организации, отдельных лиц и другие ресурсы, такие как файлы и устройства в сети, будь то в общедоступном интернете или в корпоративной интрасети.

В сетях TCP/IP (включая интернет) система доменных имен (DNS) — это система каталогов, используемая для привязки имени домена к определенному сетевому адресу (уникальному местоположению в сети). Однако вы можете не знать доменное имя. LDAP позволяет вам искать людей, не зная, где они находятся (хотя дополнительная информация поможет в поиске).

Каталог LDAP организован в простой иерархической иерархии, состоящей из следующих уровней:

-

Корневой каталог (исходное место или источник дерева).

-

Страны.

-

Организации.

-

Организационные единицы (отделы).

-

Отдельные лица (включая людей, файлы и общие ресурсы, такие как принтеры).

Каталог LDAP можно распространять среди многих серверов. Каждый сервер может иметь реплицированную версию общего каталога, который синхронизируется периодически.

Для каждого администратора важно понимать, что такое LDAP. Так как поиск информации в Active Directory и возможность создания запросов LDAP особенно полезен при поиске информации, хранящейся в базе данных AD

По этой причине многие администраторы уделяют большое внимание освоению фильтра поиска LDAP

Аналог входа в систему

Если говорить в общем смысле, такие настройки действительно можно интерпретировать как средство управления правами пользователя при входе в систему. При подключении собственной учетной записи зарегистрированный юзер получает какие-то права на внесение изменений в системную конфигурацию (или не получает их вовсе, если такие настройки заданы на административном уровне).

Клиент групповой политики попросту регулирует все эти действия. Вот только пользователь вошел в систему под собственной регистрацией, а в настройках сразу же фиксируется, что он может делать, что нет. На уровне обычного юзера, не обладающего правами администратора, изменить параметры не получится. Даже некоторые администраторские «учетки» могут блокироваться. Это есть настройка политики, но не предпочтения.