Защита информации специальными программами

Содержание:

- ИБ на производстве

- Классификация угроз

- Признаки информационного общества

- Рынок решений и услуг по защите информации

- Обеспечение информационной безопасности

- Какими качествами обладает специалист по защите информации?

- Существующие угрозы информационной безопасности

- Примеры преступных действий

- Требования к системе защиты ИБ

- Как обеспечить доступ к полной достоверной информации?

- Уровни защиты информации

- Надежность — прежде всего

- Категории и носители информации

- Контроль доступа

ИБ на производстве

Правила информационной безопасности приобретают особую актуальность, когда касаются производства и автоматизированных систем управления (АСУ ТП). Системы управления отвечают за работу таких объектов, как домны, прокатные станы, гидроэлектростанции. Любое внешнее вмешательство в их информационную инфраструктуру способно вызвать аварии и человеческие жертвы. Поэтому требования к ИБ АСУ строятся на собственных принципах, отличных от принципов управления информационными системами в общем. Угрозы таким системам могут исходить от террористических группировок, в том числе исламской направленности. Прямого корыстного интереса у обычных хакеров к ним не возникает. Такие системы часто поражаются специально созданными вирусами, направленными на вывод из строя объектов промышленной инфраструктуры и использующих уязвимости в классических информационных системах.

АСУ ТП требует наивысшей степени защиты в тех отраслях, аварии в которых способны причинить ущерб наибольшему количеству людей и имущества:

- электроэнергетика;

- предприятия топливно-энергетического комплекса;

- транспорт;

- металлургия;

- машиностроение.

Основной проблемой создания системы ИБ становится то, что использование современных программных решений может навредить общей надежности системы, поэтому часто основной задачей становится максимальное ограждение АСУ от контактов с внешним миром по любым типам подключений, в том числе установка межсетевых экранов и создание демилитаризованных зон на границах с офисными сетями.

В 2015 году в Германии было совершено нападение на систему управления сталелитейным бизнесом. Доменная печь была выведена из строя, компания надолго встало из-за того, что хакерам удалось заразить вредоносным ПО офисную сеть. На Украине хакеры проникли в локальную сеть и удалили данные с жестких дисков на рабочих станциях и SCADA-серверах и изменили настройки источников бесперебойного питания, что оставило без электроэнергии более 200 000 человек.

Регламенты создания системы информационной безопасности АСУ ИП утверждены в виде международных стандартов и российских ГОСТов. В качестве одного из основополагающих документов эту сферу регулирует Приказ ФСТЭК РФ № 31.

При разработке правил информационной безопасности промышленного производства применительно к АСУ надо учитывать, что система имеет три уровня управления:

- уровень операторского (диспетчерского) управления (верхний уровень);

- уровень автоматического управления (средний уровень);

- уровень ввода (вывода) данных исполнительных устройств (нижний (полевой) уровень).

Объектами защиты для АСУ, согласно нормам Приказа № 31, являются:

- информация (данные) о параметрах (состоянии) управляемого (контролируемого) объекта или процесса (входная (выходная) информация, управляющая (командная) информация, контрольно-измерительная информация, иная критически важная (технологическая) информация);

- программно-технический комплекс, включающий технические средства (автоматизированные рабочие места, промышленные серверы, телекоммуникационное оборудование, каналы связи, программируемые логические контроллеры, исполнительные устройства), программное обеспечение (в том числе микропрограммное, общесистемное, прикладное), а также средства защиты информации.

Защита этих объектов возможна только на основе комплексного подхода, предусматривающего:

- систематический аудит степени АСУ ТП путем интервьюирования специалистов организации, изучения проектной документации, анализа структуры и архитектуры информационных систем;

- организацию технического анализа защищенности для нахождения уязвимостей при помощи программ-сканеров;

- ручной и программный анализ рисков;

- выявление и мониторинг новых типов угроз, представляющих опасность для функционирования объекта.

Стандартная архитектура АСУ ТП обычно не предполагает наличия большого количества ресурсов для размещения программ, отвечающих за безопасность. Предполагается использование только двух типов – систем мониторинга активности и обнаружения угроз и систем предотвращения угроз, подразумевающих управление доступом.

Классификация угроз

Основные угрозы информационной безопасности делятся на следующие группы:

- Нежелательный контент — это совокупность материалов и инструментов, которые используются для получения доступа к информации. К таким инструментам относятся:

- вредоносные программы;

- небезопасные ссылки;

- запрещённые и нежелательные сайты.

- Несанкционированный доступ — включает взлом, перехват сообщений и кражу информации. При этом проводником несанкционированного доступа может выступать как мошенник, прибегающий ко взлому, так и жертва, которая случайно этот доступ предоставила.

- Потеря данных вследствие повреждения информации или её носителя.

- Мошенничество — включает в себя использование технлогий с целью присвоения денежных средств. Делится на:

- фишинг — получение личных данных, логинов и паролей;

- кардинг — кража информации о пластиковых картах;

- внутренний фрод — хищения сотрудниками компаний.

Признаки информационного общества

Последствия информационной революции обусловили коренные изменения во всех сферах жизни человека. Вместе с развитием информационного общества состоялся переход от приоритета производства к экономике услуг, в основе которой лежит не производство товаров, а предоставление услуг. В сфере культуры возникает и развивается «массовая культура», ряд субкультур со своими уникальными характеристиками, киберспорт и тому подобное. Растет популярность социальных сетей и интернет-СМИ. Новейшие средства социального взаимодействия, возрастание роли средств массовой информации в организации общества создали новые формы правления обществом — нетократии и медиакратии. Основной ценностью для общества в целом и отдельного человека в частности постепенно становятся информационные ресурсы. Это, в свою очередь, вызывает потребность в уточнении понятия информация.

Информацию как объективное явление можно рассматривать и по таким признакам:

- это самостоятельная производственная отрасль, то есть вид экономической деятельности;

- это неотъемлемый фактор любого производства, который является фундаментальным ресурсом каждой экономической системы;

- это информационный продукт, который лежит в основе создания информационного продукта или информационной услуги и выступает как материальный товар, определяется не стоимостью, а монопольной цене через равновесие спроса и платежеспособности покупателя;

- это элемент рыночного механизма, который наряду с ценой и полезностью влияет на определение оптимального состояния экономики и ее равновесия;

- это один из важнейших факторов в конкурентной борьбе. Информация влияет на эффективность производства без физического увеличения традиционных ресурсов; действует на субъективный фактор производства — человека, его характер, особенности; ускоряет процесс производства благодаря уменьшению периодов производства и обращения.

Исходя из такого понимания информации, определим основные признаки информационного общества:

- Преобразование информации в важнейший экономический ресурс, имеет глобальный характер и обеспечивает повышение эффективности, рост конкурентоспособности и инновационное развитие субъектов хозяйствования. Ведущим видом собственности становится собственность человека на информацию как духовный продукт; знания и информация приобретают свойства товара. Преобразование информационной сферы в фундамент, основу всех видов экономической деятельности в XXI в.

- Информационное общество видом открытого общества, характеризующееся доступностью информации для граждан; возрастание роли информационного менеджмента в управлении обществом и различными сферами жизни.

- Информация развивается по своим законам, не связанными с реальными фактами (ложная информация способна вносить серьезные изменения в жизни людей и общественно-политические процессы).

Таким образом, информационное общество — это общество, в котором большинство работающих занято производством, хранением, обработкой и распространением информационных данных.

Кроме положительных моментов информационного общества можно выделить и опасные тенденции:

- все большее влияние на общество средств массовой информации;

- информационные технологии могут разрушить частную жизнь людей и организаций;

- существует проблема отбора достоверных информационных данных;

- многим людям будет трудно адаптироваться к среде информационного общества;

- существует опасность разрыва между людьми, занимающимися разработкой информационных технологий, и потребителями.

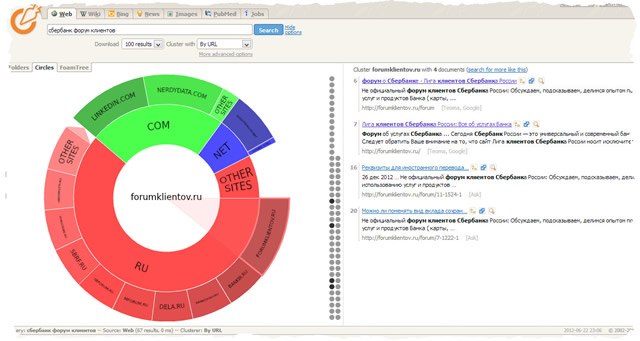

Рынок решений и услуг по защите информации

Для предотвращения потерь, связанных с киберпреступностью, государства и компании закупают оборудование, ПО и услуги для защиты информации.

- Информационная безопасность (мировой рынок)

- Информационная безопасность (рынок России)

- Оборудование для защиты информации (мировой рынок)

- Оборудование для защиты информации (рынок России)

- ПО для защиты информации (мировой рынок)

- ПО для защиты информации (рынок России)

- ПО для защиты информации (рынок Японии)

- DLP-решения (мировой рынок)

- DLP-решения (рынок России)

- Средства защиты информации от несанкционированного доступа (СЗИ от НСД)

- Системы идентификации и управления доступом к информационным ресурсам предприятия — IDM (мировой рынок)

Обеспечение информационной безопасности

Существует пять уровней защиты информации:

Существует пять уровней защиты информации:

- Законодательный – на уровне законов, норм, актов и т. д.

- Административный – на уровне администрации предприятия.

- Аппаратно-программный – на уровне специальных программ и устройств.

- Физический – на уровне электронно-механических препятствий для проникновения нарушителей.

- Морально-этический – на уровне норм поведения, престижа как одного человека, так и целой организации.

Только комплекс таких мер, которые будут направлены на устранение угрозы безопасности, образуют систему защиты информации.

Система управления информационной безопасностью должна соответствовать таким критериям, как:

- Сумма потраченных средств на защиту должна быть меньше, чем предполагаемый ущерб.

- Защита эффективна тогда, когда с ней просто работать.

- В экстренных случаях должна просто отключаться.

- Пользователи не должны иметь много привилегий для работы.

- Специалисты, работающие с системой, должны полностью в ней разбираться.

- Те, кто разрабатывал систему, не должны входить в число контролируемых.

Объекты защиты должны быть разделены на группы чтобы при нарушении одной не страдали остальные. Но при этом стоит помнить, что защите подлежит вся система обработки информации, а не её отдельные части.

При установке системы защиты, она должна прежде протестирована и согласованна, так же должны быть получены доказательства её эффективности.

стандартов

Лица, работающие с системой, несут полную ответственность за сохранение конфиденциальности. Механизмы, осуществляющие защиту информации, должны быть скрыты от пользователей

Какими качествами обладает специалист по защите информации?

В современный век информационных технологий, когда развитие компьютерной техники идет невозмутимо быстрыми шагами, появляются люди, которые хотят завладеть чужими данными и частной информацией.

Именно с целью противоборства им в игру вступают специалисты по защите информации, которые имеют идентичные знания, но работают в белом направлении. Специалист по защите информации впервые стал востребован после появления первой вычислительной техники, хранящей информацию.

Его основные обязанности заключались в защите хранящихся на жестких дисках данных, когда как сегодня он отвечает за безопасность не только информации, хранение которой осуществляется на съемных носителях, но и серверном оборудовании (серверах).

Специалист по защите информации бывает постоянным и непостоянным. Первый работает на компанию на протяжении долгого протяжения времени по соответствующему трудовому договору. Последний же, в свою очередь, является сменным или временным сотрудником, который приходит с целью проверки систем на безопасность.

Обязанности специалиста по защите информации

Специалист по защите информации выполняет функции по защите информации, которая хранится на серверном оборудовании и других накопителях предприятия, организации, компании и государственного учреждения.

Он делает все возможное для защиты последних от незаконного взлома и проникновения, коими чаще всего занимаются преступные группировки хакеров или компании-конкуренты.

Их нанимают за большую заработную плату крупные компании, когда как мелкие фирмы предпочитают работать с удаленными сотрудниками (фрилансерами), которые проверяют безопасность хранящейся информации после получения вознаграждения и не более двух-трех раз в месяц.

Специалисты по защите информации в большинстве своем имеют отличные знания в программном коде и хорошо разбираются с программными элементами.

Профессиональные специалисты такого профиля являются отличными программистами и опытными хакерами, которые благодаря знаниям своими силами проверят безопасность системы посредством постоянного давления на последнюю через попытки взлома.

Востребованность специалистов по защите информации

На сегодняшний день должность специалиста по защите информации является одной из самых востребованных и, маловероятно, что это изменится в течение следующих двадцати или тридцати лет.

Пока существуют классические виды систем, хранящих информацию, нынешние специалисты по защите информации останутся востребованными даже у самых малых компаний, которые стремятся полностью минимизировать попытки взлома информации с ее последующим уводом.

Конечно, спустя десятилетия, знаний, которыми обладают нынешние специалисты по безопасности, будет недостаточно для ведения плодотворной деятельности выполнения первично ставящихся со стороны начальства задач, но, как и техника, люди развиваются, узнают что-то новое и получают совершенно другие знания.

Как стать специалистом по защите информации

Чтобы стать специалистом по защите информации, не обязательно обучаться в каком-либо учебном учреждении. Большинство из известных лиц, работающих в данной области, являются самоучками, которые благодаря своей усидчивости и желанию достигли больших высот и на сегодняшний день могут быть наняты ведущими мировыми корпорациями.

Чтобы получить знания по защите информации, достаточно иметь доступ в интернет и зарегистрироваться на профильных сайтах и форумах, которые нередко ведутся действующими специалистами по защите информации. И, самое главное, необходимо иметь соответствующее желание, которое не уйдет со временем.

Существующие угрозы информационной безопасности

Угрозой информационной безопасности называют любые обстоятельства или события (атаки), которые могут быть причиной нарушения целостности, конфиденциальности или доступности информации и создающие опасность жизненно важным интересам личности, общества и государства в информационной сфере.

| Конфиденциальность | Целостность | Доступность |

| Защита чувствительной информации от несанкционированного доступа. | Защита точности и полноты информации и программного обеспечения. | Обеспечение доступности информации и основных услуг для пользователя в нужное для него время. |

Попытка реализации угрозы по компьютерной системы или сети называют атакой (хакерской атакой, кибератакой). Хакерская атака — действия кибер-злоумышленников или вредоносной программы, направленные на захват, удаления или редактирования информационных данных удаленной системы, получение контроля над ресурсами системы или на вывод ее из строя.

Угроза информационной безопасности, как и любая угроза состоит из субъекта (нарушителя, пользователя, отдельного гражданина или предприятия), объекта (сайт, сервер, база данных или документ) и вектора атаки (похищение пароля, социальная инженерия и прочее ) и может быть внутренней или внешней.

Бывают и случаи, когда к нарушениям приводит ошибка или халатное отношение работника к информации, которой он оперирует. Примером такого нарушения могут быть случаи, когда работники оставляют важные документы в общественном транспорте.

Примеры преступных действий

Действия злоумышленников могут иметь различные формы. Наиболее распространенные схемы неправомерного использования информации:

В любом случае для совершения преступления злоумышленникам надо получить доступ к информации. Учитывая это условие, необходимо усилить систему безопасности предприятия с помощью следующих мер:

- ограничение доступа пользователей к исполнительным модулям (в данном контексте это все устройства, несущие информацию и позволяющие скопировать, обработать или уничтожить ее разными методами). Вводится система допусков, разделяющая сотрудников по уровню доверия и ответственности за использование данных;

- тестирование и сертификация ПО, используемого подразделениями предприятия;

- немедленное исправление или удаление обнаруженных ошибок или сомнительных функций программного обеспечения;

- усиление методов аутентификации и идентификации клиентов, совершенствование защиты удаленного доступа клиента от вторжений посторонних лиц;

- полное уничтожение информационного мусора предприятия, как физического (отработавшие документы), так и электронного;

- защита от хакерских атак.

Приведенный перечень мер по усилению технической защиты информации нельзя назвать исчерпывающим, поскольку злоумышленники используют новые технические средства и методики. Мероприятия, проводимые для обеспечения безопасности данных, должны соответствовать уровню технической и теоретической оснащенности мошенников. Необходимо регулярное обновление технической базы, оборудования и ПО. Допускать отставание в этих направлениях нельзя, поскольку это равноценно отсутствию технической защиты информации на предприятии.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «СёрчИнформ КИБ» можно бесплатно в течение 30 дней.

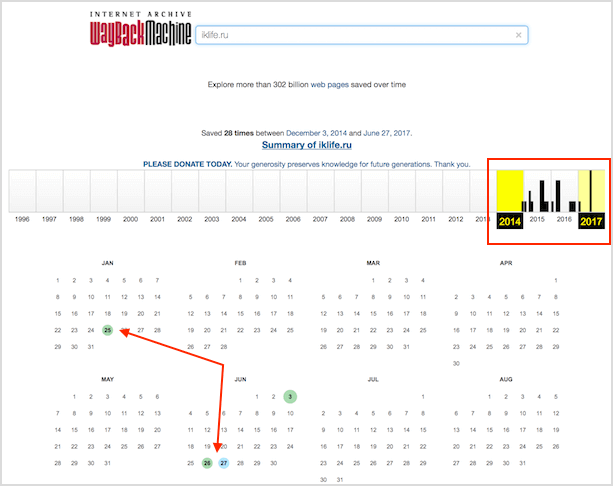

Как обеспечить доступ к полной достоверной информации?

Одним из важнейших условий качественного информационного обеспечения является наличие многих информационных источников. Это уменьшает возможность дезинформации, однако необходимо находить равновесие между ними.

Важным направлением обеспечения информационной безопасности является определение надежности и достаточности источников информации. Подходы к толкованию фактов в значительной степени определяются системой установок, стереотипов и символов аналитика, поэтому не исключены возможности целенаправленных пропагандистских кампаний против аналитиков, лиц, принимающих решения.

Важным средством обеспечения доступа к полной достоверной информации является критическое мышление.

Критическое мышление — это процесс анализа, синтезирования и обоснование оценки достоверности/ценности информации; свойство воспринимать ситуацию глобально, находить причины и альтернативы; способность генерировать или менять свою позицию на основе фактов и аргументов, корректно применять полученные результаты к проблемам и принимать взвешенные решения — можно ли доверять полученной информации и что делать дальше.

Критическое мышление имеет следующие характеристики:

- Самостоятельность. Никто не может мыслить вместо человека, выразить свое мнение, убеждения, идеи. Мышление становится критическим, только если носит индивидуальный характер.

- Постановка проблемы. Критическое мышление довольно часто начинается с постановки проблемы, поскольку ее решение стимулирует человека мыслить критически. Начало решения проблемы — это сбор информации по ней, потому что размышлять «на пустом месте» фактически невозможно.

- Принятие решения. Окончание процесса критического мышления — это принятие решения, которое позволит оптимально решить поставленную проблему.

- Четкая аргументированность. Человек, который мыслит критически, должен осознавать, что часто одна и та же проблема может иметь несколько решений, поэтому он должен подкрепить принятое им решение весомыми, убедительными собственными аргументами, которые бы доказывали, что это решение является наилучшим, оптимальным.

- Социальность. Человек живет в социуме. Поэтому доказывать свою позицию человек должен в общении. В результате общения, диспута, дискуссии человек углубляет свою позицию или может что-то изменить в ней.

Признаки человека, который мыслит критически:

- Способность воспринимать мысли других критически. Человек обнаруживает способность прислушиваться к мнениям других, анализировать и оценивать их по решению поставленной проблемы.

- Компетентность. Человек проявляет стремление к аргументации принятого им решения на основе жизненного опыта, фактов из жизни и знания дела.

- Небезразличие в восприятии событий. Человек проявляет интеллектуальную активность в различных жизненных ситуациях, способен занять активную позицию в конфронтационных ситуациях.

- Независимость мнений. Человек прислушивается к критике в свой адрес, может противопоставлять свое мнение мнениям других или не согласиться с группой.

- Любознательность. Человек обнаруживает умение проникнуть в сущность проблемы, глубину информации.

- Способность к диалогу и дискуссии. Человек умеет вести диалог и обсуждать, то есть выслушивать мнение других, с уважением относиться к этим мыслям, убедительно доказывать свою позицию, толерантно вести себя во время проведения дискуссий.

- Информация для него является отправным, а не конечным пунктом критического мышления.

Уровни защиты информации

Безопасная информация реализуется на нескольких уровнях:

- если речь идет о законодательной защите информации, соответствующие понятия, требования и правила отражаются в законодательных и нормативных актах, официальных бумагах международного образца;

- административный уровень – мероприятия, которые утверждает руководство предприятия;

- соответствие процедуре – сюда относят мероприятия по защите информации, которые реализуют люди;

- введение в действие программ и технических средств – практические мероприятия.

Основным уровнем защиты системы информации от угроз называют законодательный. Действия по информационной безопасности должны совершаться в правовом поле. Закон координирует и направляет развитие безопасной информации, а также формирует негативное отношение к злоумышленникам, давая понятие, кто ими является.

Защита информационного объекта направлена на следующее:

- недопустимы неправомерный доступ, блокирование, копирование, если это не разрешено законом;

- если данные конфиденциальные, значит, они входят в категорию ограниченного доступа;

- право пользователей на доступ к общим сведениям.

Надежность — прежде всего

Для достаточного уровня ИБ в компании необходим системный подход, который учитывает не только все актуальные уязвимости, но и потенциальные проблемы. Поэтому, здесь не обойтись без круглосуточного контроля на каждой из стадий работы с данными, начиная с момента появления в системе и заканчивая удалением из нее.

Есть три основных типа контроля, которые позволяют предусмотреть все (или почти все) опасности.

Административный

Высокий уровень информационной безопасности поддерживается с помощью системы, состоящей из нормативных актов, корпоративной политики безопасности, правил найма, дисциплинарных методов и другого.

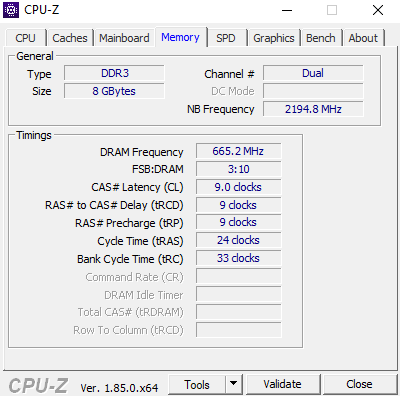

Логический

Здесь используются различные средства технического контроля. Это могут быть файрволы, специальное программное обеспечение, менеджеры паролей и многое другое.

Эти два типа контроля помогают предотвратить искусственные угрозы безопасности. Все они так или иначе создаются людьми и представляют собой результат их действий. Это, например, атаки злоумышленников или действия конкурентов.

Физический

Сюда входят системы управления доступом и инженерные системы компании, влияющие на процесс передачи и хранения данных. Это, к примеру, пожарная сигнализация, кондиционирование, отопление и другое. Кроме того, этот подход распространяется непосредственно на устройство рабочих мест и техники. Этот тип контроля помогает предотвратить угрозы естественного происхождения, в том числе обстоятельства непреодолимой силы — пожары, наводнения и т. п.

Категории и носители информации

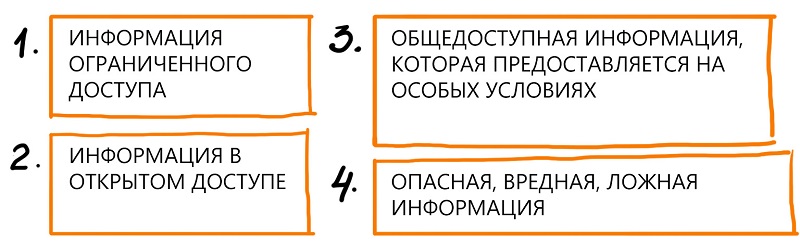

Российская правовая система, правоприменительная практика и сложившиеся общественные отношения классифицируют информацию по критериям доступности. Это позволяет уточнить существенные параметры, необходимые для обеспечения информационной безопасности:

- информация, доступ к которой ограничен на основании требований законов (государственная тайна, коммерческая тайна, персональные данные);

- сведения в открытом доступе;

- общедоступная информация, которая предоставляется на определенных условиях: платная информация или данные, для пользования которыми требуется оформить допуск, например, библиотечный билет;

- опасная, вредная, ложная и иные типы информации, оборот и распространение которой ограничены или требованиями законов, или корпоративными стандартами.

Информация из первой группы имеет два режима охраны. Государственная тайна, согласно закону, это защищаемые государством сведения, свободное распространение которых может нанести ущерб безопасности страны. Это данные в области военной, внешнеполитической, разведывательной, контрразведывательной и экономической деятельности государства. Владелец этой группы данных – непосредственно государство. Органы, уполномоченные принимать меры по защите государственной тайны, – Министерство обороны, Федеральная служба безопасности (ФСБ), Служба внешней разведки, Федеральной службы по техническому и экспортному контролю (ФСТЭК).

Конфиденциальная информация – более многоплановый объект регулирования. Перечень сведений, которые могут составлять конфиденциальную информацию, содержится в указе президента №188 . Это персональные данные; тайна следствия и судопроизводства; служебная тайна; профессиональная тайна (врачебная, нотариальная, адвокатская); коммерческая тайна; сведения об изобретениях и о полезных моделях; сведения, содержащиеся в личных делах осужденных, а также сведения о принудительном исполнении судебных актов.

Персональные данные существует в открытом и в конфиденциальном режиме. Открытая и доступная всем пользователям часть персональных данных включает имя, фамилию, отчество. Согласно ФЗ-152 «О персональных данных», субъекты персональных данных имеют право:

- на информационное самоопределение;

- на доступ к личным персональным данным и внесение в них изменений;

- на блокирование персональных данных и доступа к ним;

- на обжалование неправомерных действий третьих лиц, совершенных в отношении персональных данных;

- на возмещение причиненного ущерба.

Право на обработку персональных данных закреплено в положениях о государственных органах, федеральными законами, лицензиями на работу с персональными данными, которые выдает Роскомнадзор или ФСТЭК. Компании, которые профессионально работают с персональными данными широкого круга лиц, например, операторы связи, должны войти в реестр, его ведет Роскомнадзор.

Отдельным объектом в теории и практике ИБ выступают носители информации, доступ к которым бывает открытым и закрытым. При разработке концепции ИБ способы защиты выбираются в зависимости от типа носителя. Основные носители информации:

- печатные и электронные средства массовой информации, социальные сети, другие ресурсы в интернете;

- сотрудники организации, у которых есть доступ к информации на основании своих дружеских, семейных, профессиональных связей;

- средства связи, которые передают или сохраняют информацию: телефоны, АТС, другое телекоммуникационное оборудование;

- документы всех типов: личные, служебные, государственные;

- программное обеспечение как самостоятельный информационный объект, особенно если его версия дорабатывалась специально для конкретной компании;

- электронные носители информации, которые обрабатывают данные в автоматическом порядке.

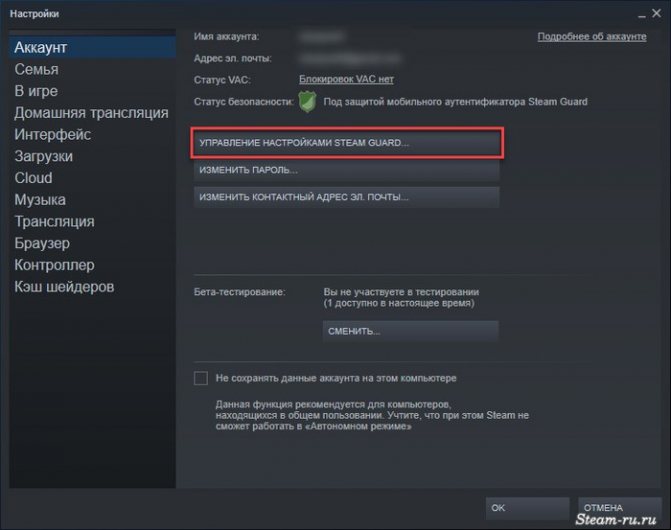

Контроль доступа

IAM — Identity and access management

Решения для управления идентификацией и доступом к ресурсам, устройствам, сервисам и приложениям. Решения данного класса часто входят в состав более сложных систем защиты.

IGA – Identity Governance and Administration

Развитие технологий Identity Management (IdM) и IAM привело к возникновению нового класса решений для идентификации и управления доступом – IGA. Основное отличие между ними заключается в том, что IGA предлагают более гибкие настройки и процессы согласования доступа к ресурсам, а также имеют системы разделения ответственности для критичных бизнес-операций и системы оценки рисков при настройке ролей.

PAM – Privileged Access Management

Данный класс решений призван затруднить проникновение в сеть и получение доступа к привилегированным учетным записям, а также усилить защиту привилегированных групп пользователей. Помимо этого, PAM также расширяет возможности мониторинга, видимости и детализированного управления привилегированными учетными записями. Заметим, что для обозначения систем контроля привилегированных пользователей, встречаются и другие наименования данного класса решений, например: Privileged User Management (PUM), Privileged Identity Management (PIM), Privileged Password Management (PPM), Privileged Account Security (PAS).

SDP – Software Defined Perimeter

Программно-определяемый периметр, также известный как Zero Trust Network Access (ZTNA). Это новый подход к защите удаленного доступа к сетевым службам, приложениям и системам как локально, так и в облаке. SDP распределяет доступ к внутренним приложениям на основе личности пользователя и с доверием, которое адаптируется под текущий контекст. Помимо прочего, SDP делает инфраструктуру приложений невидимой для интернета, что позволяет избежать сетевых атак.