Http и https

Содержание:

- Особенности SOCKS5 прокси

- Как перевести сайт на HTTPS протокол

- Виды SSL сертификатов

- Поставить редирект с http на https

- Основные ошибки при переходе

- Варианты написания серверного редиректа для HTTPS

- Как узнать, что переадресация работает правильно

- Чем отличается HTTPS от HTTP

- Как работает

- Уязвимости

- Перенаправить HTTP на HTTPS с помощью .htaccess

- Что такое HTTP и HTTPS?

- Ответы на несколько вопросов

- Как получить SSL сертификат

- Для чего нужен цифровой сертификат

- Правильный перевод сайта на HTTPS

- Заключение

Особенности SOCKS5 прокси

Socks прокси является наиболее прогрессивным протоколом передачи информации. SOCKS5 представляет собой расширенную версию Socks4 с добавлением поддержки UDP. Это прокси обеспечивает строгую аутентификацию универсальным схемам и позволяет расширить методы адресаций, добавив поддержку доменов и адресов Ipv6.

Принцип работы SOCKS5 прокси

Socks не модерирует HTTP-заголовки. Эти сервера передают информацию в чистом виде и являются полностью анонимными.

Информация об IP-адресе пользователя при использовании SOCKS5 остается полностью засекреченной. Сайт, на который вы зайдете через это прокси, не сможет определить, что при переходе использовалось прокси. Соединение с веб-ресурсом происходит прозрачно, будто вы напрямую зашли на него без использования прокси-сервера. При этом отображаться сайту будет не ваш IP, а адрес используемого вами прокси.

Socks предусматривает поддержку всех протоколом, в том числе HTTPS, HTTP, FTP.

Как перевести сайт на HTTPS протокол

Начать переход на защищенный протокол стоит с покупки сертификата

При покупке нужно обратить внимание на

- Выбирайте современные и надежные методы шифрования: 2048-разрядные ключи, ни в коем случае не SHA-1

- Если Вы выбрали самый дешевый сертификат, то скорее всего, он поддерживает только одно зеркало сайта. Уточните, по какому адресу нужна доступность портала

- Если у сайта домен в зоне .рф, или другой кириллической доменной зоне — выберите сертификат с поддержкой Internationalized Domain Names

- В случае, если защитить нужно множество поддоменов, не спешите покупать на каждый адрес сертификат. Есть более дешевые WildCard решения, действующие на все поддомены

- Если Ваша компания владеет множеством доменов в разных зонах, придется покупать Multi-Domain услугу

Также, есть разделение на разные виды по типу способа проверки

DV — проверка домена

Самый дешевый, подходит для частных лиц, одиночных сайтов. Получение занимает 5 минут. В адресной строке появляется зеленый замок

OV — проверка организации

Центр сертификации проверяет существование компании в течение рабочей недели, выдавая после этого электронную подпись для сайта. Повышает доверие к организации. В адресной строке появляется зеленый замок.

EV — расширенная проверка

Самый дорогой и престижный сертификат для крупных компаний и платежных агрегаторов. Осуществляется комплексная проверка документов компании и легальности ее деятельности. Выпуск занимает порядка двух недель. В адресной строке появляется расширенная зелёная печать доверия с названием компании.

После покупки сертификата, на почту придёт письмо с файлами открытого и секретного ключей. Установите их на свой веб-сервер согласно инструкции. Для Apache используется ssl_module.

Не забудьте проверить все ссылки внутри сайта — они должны быть относительными.

Самым простым решением относительности будет установка специальных правил автоматической переадресации на защищенный протокол любых запросов. В Apache используется mod_rewrite

Виды SSL сертификатов

Надежные сертификаты криптографического обмена данными предоставляются на платной основе, чем надежнее, тем дороже.

Чтобы не тратить лишних денег за чрезмерный уровень защиты, владельцу интернет-проекта следует проанализировать свои потребности и выбрать оптимально-подходящий сертификат.

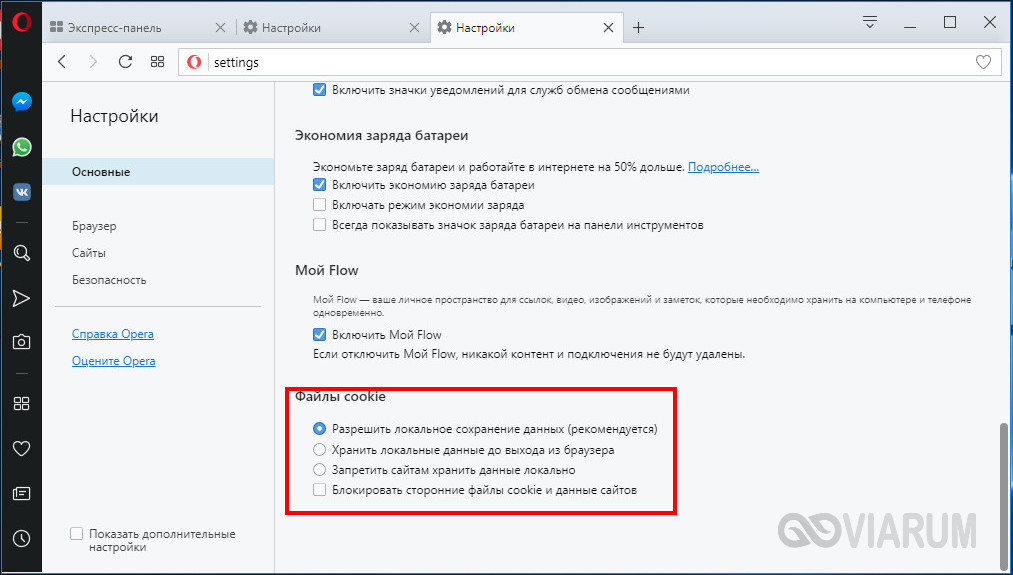

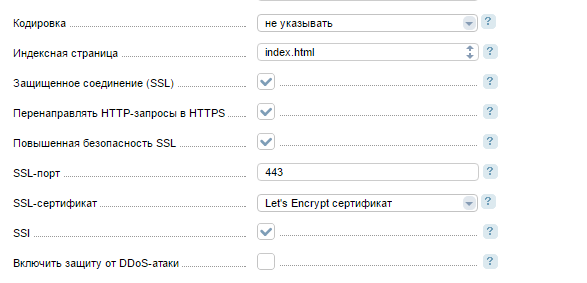

Бесплатные SSL с доверенной подписью

На самом деле сертификат SSL можно совершенно бесплатно сделать в панели управления сайтов на хостинге. Однако есть проблема, такие «самодельные» сертификаты не отвечают требованиям ведущих разработчиков браузеров.

Сайты с такими сертификатами часто рассматриваются обозревателями Chrome, Opera Internet Explorer, Mozilla Firefox как подозрительные, не доверенные. В итоге сайты блокируются и не загружаются в самых распространенных браузерах.

К счастью, бесплатный SSL-сертификат с удостоверяющей подписью, которую браузеры рассматривают как надежную, можно получить бесплатно у спонсорских провайдеров.

Например, на сайте letsencrypt.org/ru/ выдаются бесплатно сертификаты, которые все популярные браузеры из «большой пятерки» рассматривают как надежные.

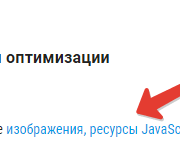

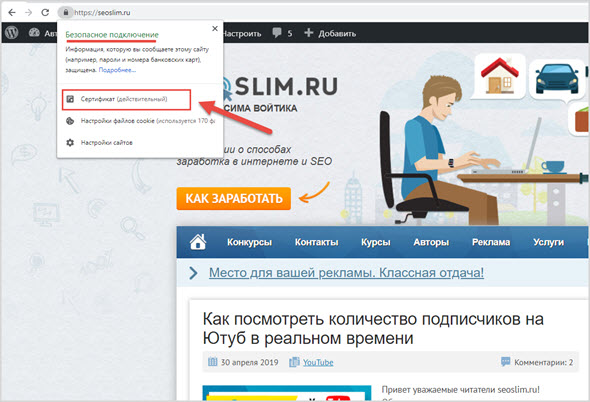

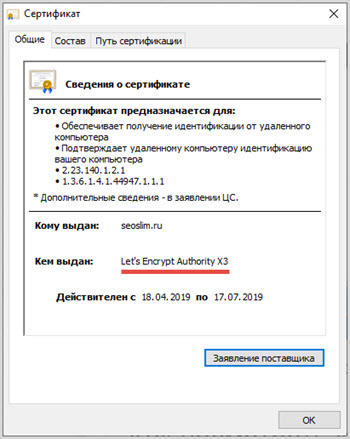

Вот как выглядит адресная строка с сертификатом Let’s Encrypt. Если кликнуть на замочек, выпадает окно с информацией о сертификате.

Теперь кликните по пункту «Сертификат» и в появившемся интерфейсе вы сможете изучить все подробности, какой сертификат, кем выдан и какие имеет параметры защиты.

Бесплатные сертификаты предназначены для некоммерческих веб-проектов, где нет особой необходимости шифровать данные пользователей, поскольку не ведется активная предпринимательская деятельность.

Платные SSL

Надежный коммерческий SSL-сертификат вызывает больше доверия, а доверие – это двигатель торговли. Никто не хочет вести дела с организациями, которым нельзя доверять. Ведь речь идет о деньгах, а иногда и о больших деньгах.

Поэтому, чем более крупные суммы в обороте у компании, тем более надежный и дорогой сертификат SSL следует выбирать.

Платные SSL выдаются авторитетными центрами сертификации.

В их числе:

- Symantec,

- Norton,

- Comodo,

- Trustwave,

- Thawte.

Почему все иностранные? Суть в том, что и все популярные веб-браузеры разрабатываются в зарубежных странах. Поэтому и сертификаты в браузерах применяются свои.

С проверкой домена

Сертификат типа DV (Domain Validation — валидация домена) переназначен для того, чтобы пользователь мог быть уверен, что попадает именно на заявленный сайт, а не на фишинговую копию.

На скриншоте выше сертификат с валидацией домена.

С проверкой компании

Сертификат OV (Organization Validation – валидация организации) подтверждает посещение сайта по правильному домену и что сайт точно принадлежит заявленной компании или организации.

С расширенной проверкой

Сертификат EV (Extendet Validation – расширенная валидация). Такие сертификаты осуществляют проверку как по перечисленным выше параметрам, так и дополнительные тесты, в том числе периодические.

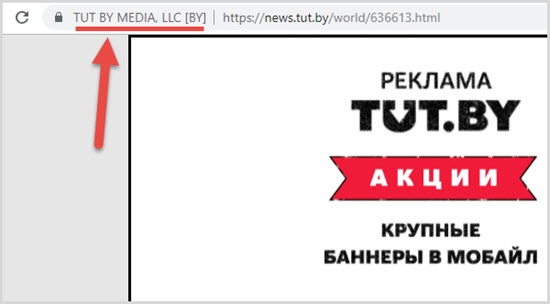

Сертификация EV обозначается в адресной строке замочком, где рядом видно название компании.

Такой сертификат требуется в случаях, когда необходимо максимальная защита клиентских данных. Например, в онлайн-банках.

Поставить редирект с http на https

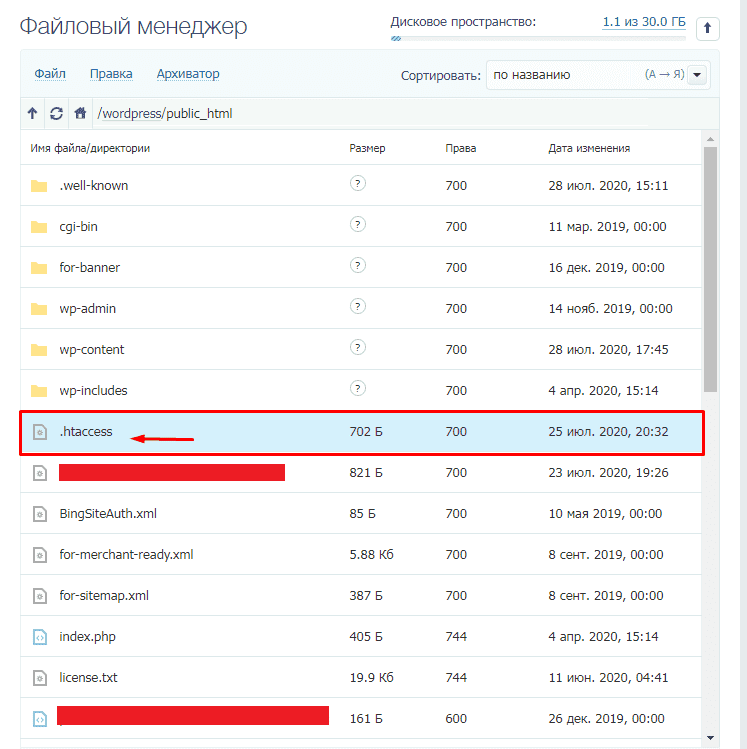

Для популярных CMS-систем уже имеются плагины/модули для выполнения этого шага без работы с кодом, но универсальным способом является ввод нового правила в файл htaccess, который можно найти в корневой папке сайта на сервере.

В конце файла дописываем одну из конструкций.

Важно! В зависимости от настроек сервера может сработать одна из четырех, поэтому лучше всего пробовать каждую по очереди

Версия #1

RewriteEngine On

RewriteBase /

RewriteCond %{HTTP:X-HTTPS} !1

RewriteRule ^(.*)$ https://%{HTTP_HOST}/$1

Версия #2

RewriteEngine On

RewriteBase /

RewriteCond %{HTTP:X-HTTPS} !1

RewriteCond %{HTTP_HOST} ^domain\.ru$

RewriteRule ^(.*)$ https://domain.ru/$1

Здесь вместо domain и domain.ru следует указать адрес своего сайта.

Версия #3 с отключением перенаправления для robots.txt

RewriteEngine On

RewriteBase /

RewriteCond %{HTTP:X-HTTPS} !1

RewriteCond %{REQUEST_URI} !robots.txt

RewriteRule ^(.*)$ https://domain.ru/$1

Версия #4

RewriteEngine On

RewriteBase /

RewriteCond %{HTTP:X-HTTPS} !1

RewriteCond %{HTTP_HOST} ^domain\.ru$

RewriteRule ^(.*)$ https://www.domain.ru/$1

Для проверки корректности работы следует в инструменте «Проверка ответа сервера» ввести URL с http и получить 301 редирект на новую версию https.

Все готово можно оформлять переезд.

Основные ошибки при переходе

Многие владельцы сайтов допускают ошибки при переезде на HTTPS, приведём наиболее распространенные и опасные из них, чтобы можно было избежать их повторения:

-

Настройка 301-редиректа на версию с HTTPS без предварительной смены главного зеркала в Яндексе. Итог: потеря трафика из поисковой системы в срок до 1.5-2 месяцев.

-

Наличие «смешанного контента» на страницах, то есть, когда на HTTPS-версии ряд контента подгружается по HTTP (внешние скрипты и т.д.). Итог: данные страницы помечаются Google Chrome как небезопасные.

-

Не 301-ый код ответа сервера для перенаправления на HTTPS-версию (скажем — 302). Итог: проблемы с передачей накопленных факторов ранжирования в поисковых системах, просадка трафика.

-

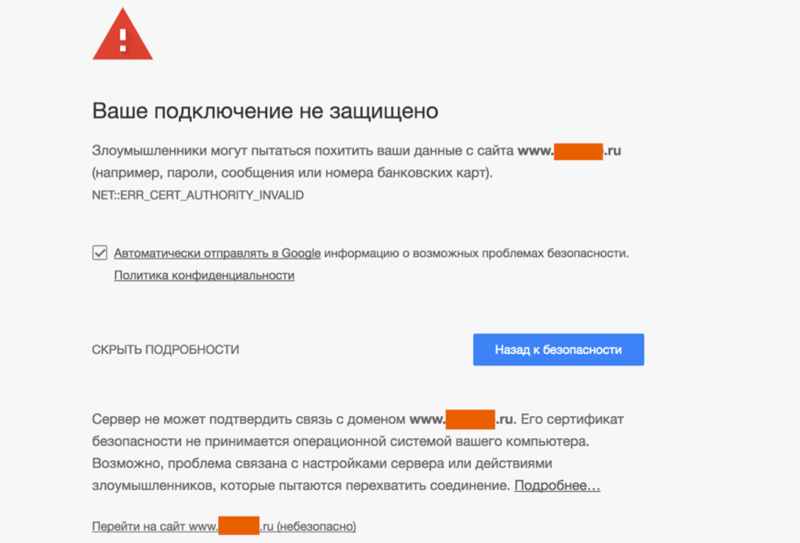

Неверное оформление сертификата (имя домена в SSL не совпадает с тем, что указано в браузерной строке пользователя, неучёт поддоменов сайта при переводе). Итог: проблемы с посещением проекта.

-

Наличие абсолютных ссылок на «старую» HTTP-версию на самом сайте, в XML-карте сайта, прочих источниках, контролируемых владельцами. Итог: незначительные (как правило) проблемы с индексацией.

-

Просроченный SSL-сертификат (не забывайте продлять его, как и хостинг и домен). Итог: проблемы с посещением проекта.

Рис. 6.Ошибка в работе SSL-сертификата и сложности посещения сайта у пользователей. Переход возможен только при проявлении «высокого уровня настойчивости».

Рис. 6.Ошибка в работе SSL-сертификата и сложности посещения сайта у пользователей. Переход возможен только при проявлении «высокого уровня настойчивости».

Варианты написания серверного редиректа для HTTPS

Мне удалось найти семь основных вариантов, которые используют для настройки редиректа для HTTPS протокола:

Вариант 1

PHP

RewriteCond %{HTTPS} =off

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI}

|

1 |

RewriteCond%{HTTPS}=off RewriteRule(.*)https//%{HTTP_HOST}%{REQUEST_URI} |

Вариант 2

PHP

RewriteCond %{SERVER_PORT} !^443$

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI}

|

1 |

RewriteCond%{SERVER_PORT}!^443$ RewriteRule.*https//%{SERVER_NAME}%{REQUEST_URI} |

Вариант 3

PHP

RewriteCond %{ENV:HTTPS} !on

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI}

|

1 |

RewriteCond%{ENVHTTPS}!on RewriteRule^(.*)$https//%{HTTP_HOST}%{REQUEST_URI} |

Вариант 4

PHP

RewriteCond %{HTTP:X-HTTPS} !1

RewriteRule ^(.*)$ https://%{HTTP_HOST}/$1

|

1 |

RewriteCond%{HTTPX-HTTPS}!1 RewriteRule^(.*)$https//%{HTTP_HOST}/$1 |

Вариант 5

PHP

RewriteCond %{HTTP:CF-Visitor} ‘»scheme»:»http»‘

RewriteRule ^(.*)$ https://www.site.ru/$1

|

1 |

RewriteCond%{HTTPCF-Visitor}'»scheme»:»http»‘ RewriteRule^(.*)$https//www.site.ru/$1 |

Вариант 6

PHP

RewriteCond %{HTTP:X-Forwarded-Protocol} !=https

RewriteRule .* https://%{SERVER_NAME}%{REQUEST_URI}

|

1 |

RewriteCond%{HTTPX-Forwarded-Protocol}!=https RewriteRule.*https//%{SERVER_NAME}%{REQUEST_URI} |

Вариант 7

PHP

RewriteCond %{HTTP:X-Forwarded-Proto} !https

RewriteCond %{HTTPS} off

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI}

|

1 |

RewriteCond%{HTTPX-Forwarded-Proto}!https RewriteCond%{HTTPS}off RewriteRule^https//%{HTTP_HOST}%{REQUEST_URI} |

Вариант 8

PHP

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteCond %{HTTP:X-Forwarded-Proto} !https

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI}

|

1 |

RewriteEngineOn RewriteCond%{HTTPS}off RewriteCond%{HTTPX-Forwarded-Proto}!https RewriteRule^(.*)$https//%{HTTP_HOST}%{REQUEST_URI} |

После вставки одного из этих вариантов в файл .htaccess, сохраняете изменения.

Как узнать, что переадресация работает правильно

Проверить редирект лучше всего обычным тестированием. Нужно ввести в адресную строку браузера www.example.ru и нажать Enter. Если все правильно, то должен открыться сайт по адресу example.ru.

Для более точной информации можно использовать онлайн-сервисы отслеживания. С ними можно работать «в 1 клик» — достаточно просто вставить ссылку на интересующую страницу.

Для примера, разберём работу в сервисе Redirect Checker. После ввода ссылки перенаправления при нормальной работе внизу появится надпись «Everything seems to be fine», то есть «все работает». Сервис автоматически проверит редирект и сообщит, если он работает некорректно. Если переадресация не действует, пользователь увидит такие сообщения: «Редирект для домена больше не работает» или «Перенаправление не настроено».

Чем отличается HTTPS от HTTP

Чтобы разобраться этой теме, придется сделать ряд терминологических расшифровок и даже сделать небольшой экскурс в историю становления и развития всемирной сети интернет.

Чтобы не упустить нить мысли, рекомендуем прочитать все пункты внимательно, не перескакивая, иначе будет нарушена логика.

- Еще в далеком 1994-ом году разработчики компании Netscape Communications позаботились созданием безопасной среды коммуникаций для пользователя браузера Netscape Navigator и придумали защищенный протокол обмена данными HTTPS при помощи криптографического протокола SSL.

- К сожалению, в результате «Войны браузеров» поистине замечательный веб-обозреватель, во многом опередивший время, был повержен могуществом маркетологов корпорации Microsoft. В результате чего компания Netscape обанкротилась, а браузер Netscape Navigator перестал обновляться.

- Наступила эра глобализма браузера Internet Explorer.

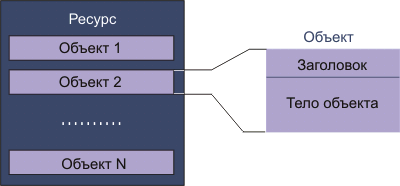

- Hyper Text Transfer Protocol переводится как «трансферный протокол гипертекста» или «протокол трансфера внутри гипертекста». Говоря простыми словами – протокол передачи данных между гипертекстовыми документами.

- В данном контексте под протоколом следует понимать некий набор правил функционирования сетевого интерфейса.

- Под интерфейсом помается некая аппаратно-программная прослойка между функциональными единицами всемирной сети.

- SSL – Secure Sockets Layer переводится как «слой защищенных сокетов». Речь идет о алгоритме передачи данных между сетевыми интерфейсами, основанном на криптографическом шифровании.

- Правила обмена данными шифруются криптографическим образом для обеспечения невозможности третьих сторон получить доступ к передаваемым данным.

Если бы в свое время компания Netscape Communications не пала жертвой Войны Браузеров, мы бы имели безопасный протокол HTTPS внедренным уже двадцать лет назад.

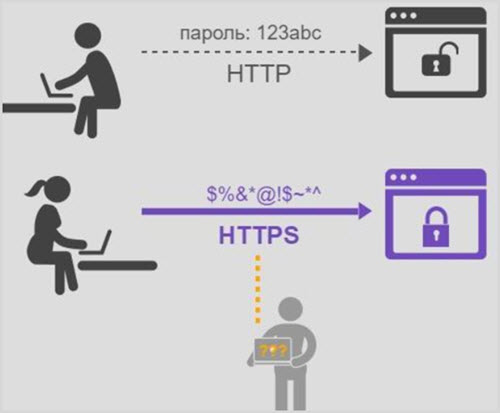

Не углубляясь в тонкости искусства программирования, защищенный протокол передачи данных HTTPS – это самый обычный открытый протокол HTTP, но, правила и данные в этом случае шифруются посредством сертификации SSL.

HTTPS – способ обмена данными на базе открытого протокола HTTP интегрированного в слои криптографического протокола SSL.

В результате этого блокируется несанкционированный доступ к транслируемой информации.

HTTPS – это не есть какой-то новый или отдельный протокол.

Это HTTP, в котором защищенность от внешнего считывания достигается за счет передачи данных по шифрованным каналам или слоям криптографического протокола SSL.

Применение

HTTPS используется для обеспечения конфиденциальности в процессе обмена данными между документами или клиентами сети гипертекстовых документов.

Изначально защищенный протокол разрабатывался конкретно для защиты персональных данных пользователей веб-браузеров. В общем плане может использоваться для шифрования любых сетевых трансферов по глобальной или локальной сети.

В практическом смысле применение HTTPS целесообразно только в случаях, когда между субъектами обмена передаются сведения, которые не должны стать публичным достоянием.

К примеру, нет смысла тратить деньги на обеспечения шифрования общедоступной информации, которую можно свободно найти на каждом сайте в интернете.

Для каких интернет-проектов протокол HTTPS необходим?

Для проектов, в процессе функционирования которых по сети проходят персональные или коммерческие данные пользователей.

Информационно-тематическому блогу, автор которого занимается исключительно размещением статей для публичного чтения, шифрованный протокол HTTPS не обязателен.

Вспомним историю, компания Netscape Communications создавала HTTPS для защиты конфиденциальности пользователей своего браузера Netscape Navigator.

Как работает

Устанавливая безопасное соединение, ваше устройство и сервер

прибегают к применению секретного ключа для шифрования данных, которыми они

будут обмениваться. Для очередного сеанса каждый раз выбирается новый секретный

ключ. Его нереально перехватить и подобрать, так как он представляет собой

одноразовое стозначное число, шифрующее связь между браузером пользователя и

сервером ресурса.

На первый взгляд кажется, что у этой системы нет изъянов. Но

не все так просто – для обеспечения абсолютно безопасного соединения вам нужны

гарантии, что участник сети, с которым вы устанавливаете соединение, не

является злоумышленником. А гарантировать это на сто процентов не может никто.

Уязвимости

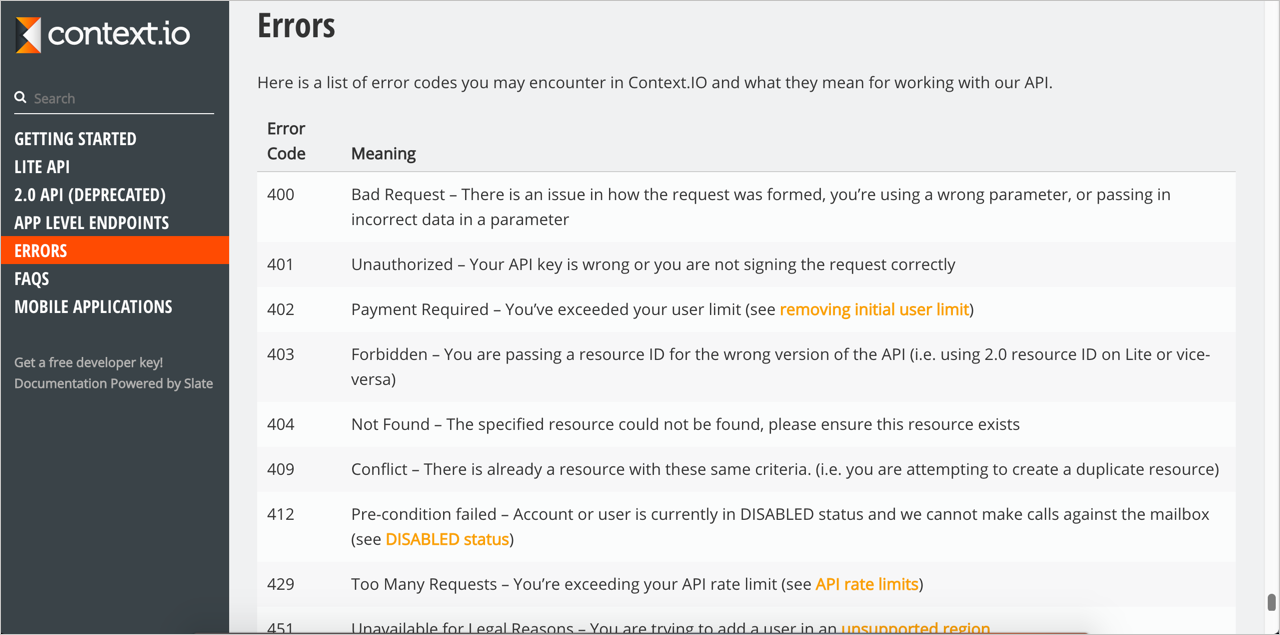

У протокола HTTPS есть слабые места, зная о которых можно избежать серьезных проблем.

Одновременное применение HTTP и HTTPS

Если владелец ресурса одновременно использует функции стандартного HTTP протокола и HTTPS, это угроза для посетителей. Допустим, когда все основные страницы веб-сайта загружаются при помощи HTTPS, а JavaScript и CSS через незащищенное соединение, мошенник в процессе загрузки скриптов может загрузить свой код и тем самым заполучить HTML-страницы.

Огромное количество владельцев веб-сайтов не обращают внимание на подобные проблемы и загружают материалы через сервисы, не работающие с HTTPS. На заметку

HSTS – это механизм, активирующий защищенное соединение посредством HTTPS протокола в принудительном порядке там, где изначально установлен HTTP

На заметку. HSTS – это механизм, активирующий защищенное соединение посредством HTTPS протокола в принудительном порядке там, где изначально установлен HTTP.

Атаки в ходе анализа трафика

Протокол имеет проблемы и при анализе трафика. В ходе атак с анализом трафика выводятся показатели защищенных данных канала. Достигается это благодаря измерению объема трафика и продолжительности передачи информации в нем. Анализировать трафик реально, потому что SSL и TLS шифруют данные так, чтобы в корне изменялось содержимое трафика, но его размер и время оставались практически неизменными.

Весной 2010 года сотрудники Microsoft Research провели исследование, в ходе которого обнаружили, что важные «скрытые» личные данные возможно заполучить из второстепенной информации, к примеру, из размеров пакетов.

Благодаря анализатору трафика удалось увидеть историю болезней, информацию о выписанных препаратах, операциях, которые проводились пациенту, доходах пользователя и так далее. Всю информацию удалось получить в приложениях здравоохранительных, налоговых и прочих учреждений невзирая на наличие HTTPS протокола.

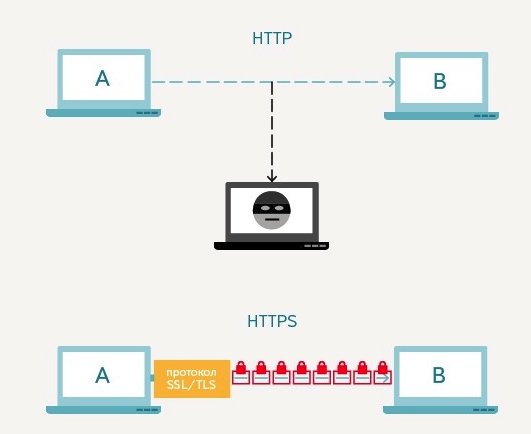

Man-in-the-middle

Атака «человек посередине» пользуется следующей уязвимостью: HTTPS сервер отсылает сертификат с открытым ключом браузеру и, если тот не доверяет документу, канал передачи данных становится незащищенным. Атака подделывает оригинальный сертификат, который удостоверяет надежность HTTPS-сервера, на модифицированный

Злоумышленники получают то, что им нужно, если пользователь не обращает внимание на предупреждения браузера после двойной проверки сертификата

Подобным атакам крайне часто подвергаются пользователи, посещающие

веб-ресурсы внутри сети частных компаний, многие из которых используют

самозаверенные сертификаты. По сути, мошенник выступает в качестве шлюза между пользователем

и сервером. Из-за этого трафик клиента проходит через злоумышленника, который

может воспользоваться ним в своих целях. Проходит атака по следующей схеме:

- Мошенник «располагается» между сервером и клиентом.

- Отправляет сообщения пользователя к серверу, не меняя их.

- Перехватывает сообщения от сервера.

- Создает ложный сертификат и заменяет ним изначальный сертификат от сервера.

- Отправляет пользователю подменный документ.

- После подтверждения сертификата пользователем, устанавливается два «защищенных» соединения: между мошенником и посетителем, а также между мошенником и сервером.

Ни пользователь, ни сервер не догадываются, что соединение уже небезопасное, а у злоумышленника есть секретный ключ и он способен расшифровать все данные, передаваемые по каналу.

Перенаправить HTTP на HTTPS с помощью .htaccess

— это файл конфигурации для каждого каталога веб-сервера Apache. Этот файл можно использовать для определения того, как Apache обслуживает файлы из каталога, в котором они размещены, а также для включения / отключения дополнительных функций.

Обычно файл размещается в корневом каталоге домена, но в подкаталогах могут быть и другие файлы .

Этот метод требует, чтобы модуль был загружен на сервер Apache. Этот модуль загружается по умолчанию на большинстве серверов. Если возможно, предпочитайте создание перенаправления на виртуальном хосте, потому что это проще и безопаснее.

Чтобы перенаправить весь HTTP-трафик на HTTPS, откройте корневой файл и добавьте в него следующий код:

Вот что означает код:

- — включает возможности перезаписи.

- — проверяет наличие HTTP-соединения, и если условие выполняется, выполняется следующая строка.

- — перенаправить HTTP на HTTPS с кодом статуса 301 (перемещен навсегда). Убедитесь, что вы изменили доменное имя.

В приведенном ниже примере есть дополнительное условие, которое проверяет, начинается ли запрос с . Используйте его, чтобы заставить всех посетителей использовать HTTPS-версию сайта без www:

При редактировании файла нет необходимости перезапускать сервер, поскольку Apache читает файл при каждом запросе.

Что такое HTTP и HTTPS?

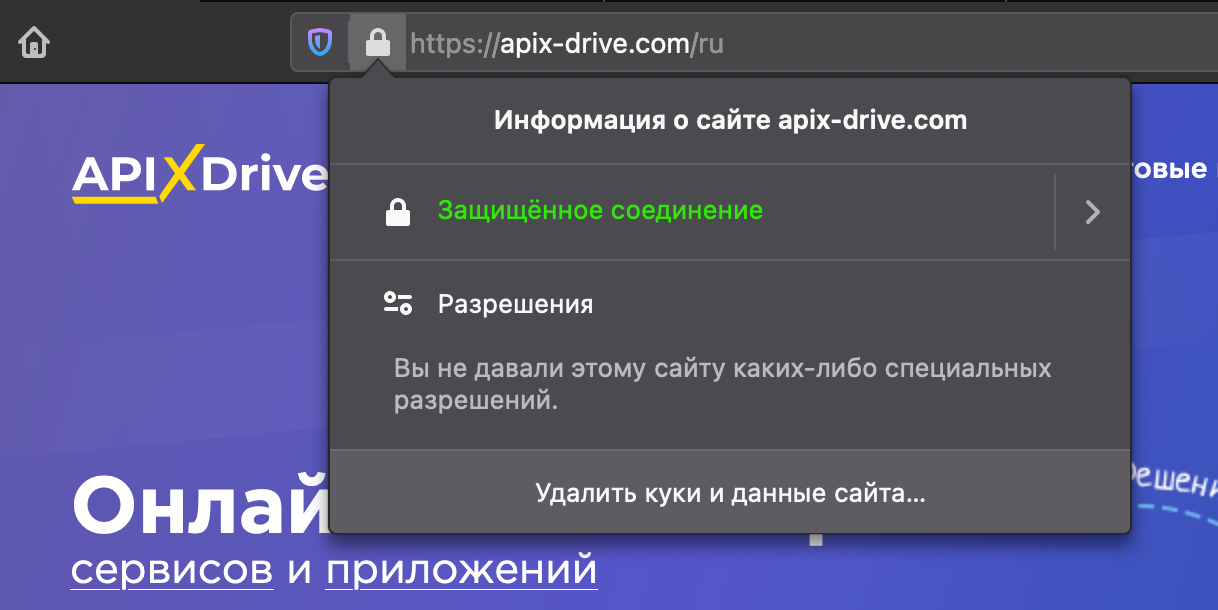

HTTP – протокол гипертекстовой разметки, используемый по стандарту для передачи любого рода данных в интернете. Аббревиатура расшифровывается как «hypertext transfer protocol». Суть проста: пользователь отправляет запрос на сервер расположения сайта, протокол форматирует данные определённым образом в процессе, а потом доставляет результат, браузер всё это преобразует в нужный вид. В общем, HTTP – это набор правил передачи информации между браузером клиента и сервером сайта.

HTTPS – тот же протокол, но со встроенным шифровальщиком: добавочная буква «S» в аббревиатуре означает «Secure», то есть «безопасный». Он задействуется для доменов, к которым подключён SSL-сертификат (Secure Sockets Layer). В общем, это – защищённая вариация стандартного протокола для конфиденциальной передачи данных, расшифровка которых потребует приватного ключа, хранящегося только на сервере. Шифрование происходит в обе стороны – на приём и передачу, поэтому в промежутке доставки они всегда находятся в зашифрованном виде.

Ответы на несколько вопросов

Напоследок несколько популярных вопросов, которые могут всплыть:

Почему сам тянул с переездом на https?

Я все никак не могу взяться за свои проекты (это видно по дате последних постов и съемки видео на канале), ну и решающим моментом стало оповещение Яндекса о том, что уже пора бы.

Могу ли я потерять посещаемость?

Да. Любые действия с сайтом в теории могут негативно повлиять на трафик. Но чаще проблем не бывает, если нигде не напортачил.

После перехода на https упали позиции, что делать?

Это тоже нормально. От момента переезда я обычно засекаю 3-4 недели (примерно) и не обращаю внимания на колебания. По истечении этого срока уже должна произойти склейка (в вебмастере зеркала будут слеплены вместе) и тогда можно делать какие-то выводы. Чаще всего все восстанавливается и иногда даже с плюсом.

Я хочу ЧПУ и SSL — в какой последовательности делать

Очень скользкий вопрос, сродни «Какой рукой открывать дверь: правой или левой?». Я опасный и потому делаю все сразу за 1 раз :). Проблем вроде не было, но склейка была дольше.

Как получить SSL сертификат

На Бегете можно бесплатно получить SSL-сертификат от компании Let’s Encrypt, прямо через панель управления. Можно и получить этот сертификат через сайт компании: https://letsencrypt.org/.

А можно и отвалить бабло какой-нибудь другой компании, и цены там разнятся в диапазоне от косаря до нескольких десятков косарей, в зависимости от различных дополнительных услуг (https для поддоменов, название вашей компании в адресной строке и так далее).

Вот как купить этот сертификат на рег.ру:

https://youtube.com/watch?v=FEDw6nSSviY

Не стоит беспокоиться о том, что выбор будет сделан окончательно и бесповоротно. Сертификаты могут изменяться по мере развития сайта.

Для чего нужен цифровой сертификат

Мы рассмотрели красивую аналогию с посылками, которую когда-то придумала компания Яндекс, чтобы объяснить пользователям, как работает TLS. Возникает проблема, если в соединение вклинится третье лицо и начнёт отправлять свои посылки под именем одного из участников, что в результате приведёт к дешифровке всей системы.

Цифровой сертификат — подтвержденный международным центром электронный паспорт сайта. В этом документе прописана информация для браузеров — кто владелец сайта, по какому адресу он проживает, какие “модели замков” и пароли на свои посылки он ставит. Если злоумышленник попытается общаться с вами без сертификата, браузер просто прекратит диалог. Если он попытается его подделать, то данные не будут совпадать с реальным, так как никто не знает ключей, хранящихся в базах данных, что тоже приведёт к неудаче.

Правильный перевод сайта на HTTPS

После покупки SSL-сертификата и его установки — важно грамотно перевести сайт на HTTPS. Под правильным переводом подразумевается:

-

Настройка корректного отображения сайта для пользователей.

-

Правильная индексация поисковыми системами — одной версии (зеркала) и направление трафика на неё.

-

Сохранение/увеличение трафика из поиска и прочих источников.

Если сайт уже индексируется поисковыми системами и привлекает целевой трафик, то полный переход на HTTPS затребует время на смену главного зеркала сайта.

Итак, для грамотного переезда на HTTPS, сохранения уровня трафика и роста конверсии требуется:

Купить и установить на сервер проверенный SSL-сертификат. Подойдёт любой крупный партнер. Самый сильный игрок на этом рынке — компания Symantec, которая владеет такими центрами сертификации как Thawte, Verisign и Geotrust.

Проверить, что все ссылки внутри домена ведут на страницы HTTPS-версии. В том числе: ссылки в XML-карте сайта, шаблонах, подключаемых стилях и прочие. Отдельно упомянем настройки, которые были произведены со «старой» версией, теперь все их надо перенести на HTTPS, скажем, файлы загруженные в Google Disavow Tool, ссылки на действующие XML-карты сайта в панелях.

Проверить, что весь подключаемый контент доступен именно по HTTPS. В частности, все подгружаемые аудио- и видеофайлы и скрипты должны указывать на защищенный протокол (Яндекс.Карты, YouTube и так далее).

Проверить визуально корректность отображения HTTPS-версии для пользователей.

Добавить обе версии в панели вебмастера Яндекса и Google.

Настроить в панелях вабмастеров переезд на версию с HTTPS и проконтролировать, что поисковый трафик из Яндекса полностью переключился на HTTPS-версию (по данным Яндекс.Метрики / Google Analytics).

Настроить 301-редиректы со всех второстепенных вариантов написания на новое основное зеркало и проверить их отработку. Все редиректы должны быть в один шаг и все с кодом 301

Это важно.

Для удобства и проверки верного кода можно использовать инструмент «Сервис для массовой проверки ответа сервера» от Пиксель Тулс.

Рис. 4. Проверка корректности отработки 301-редиректов на основное зеркало. Верная настройка с переадресацией со всех второстепенных зеркал в один шаг.

Для полного контроля рекомендуется проверять корректность работы с помощью бесплатных сервисов, пример — SSL Checker. Часто, на уже работающих сайтах имеются ошибки в настройках или установке SSL-сертификата.

Рис. 5. Работа сервиса SSL Checker, осуществляющего бесплатную проверку установки SSL-сертификата.

Заключение

Переводить сайт на защищенный HTTPS протокол или нет – решать вам. Многие говорят, что на сегодняшний день игра не стоит свеч, мол, тратить время и силы, при этом терять на некоторое время трафик пока нет смысла. Однако если у вас коммерческий сайт или проект, где пользователям необходимо вводить свои персональные данные, то поддержка безопасного протокола обязательна.

Если анализировать поисковую выдачу Google и Яндекс, доля ТОП-10 которых все больше перепадает на HTTPS-сайты, и обращать внимание на то, что поисковые системы в своих браузерах помечают HTTP-версии ресурсов как небезопасные. К тому же интернет провайдеры могут встраивать свою рекламу на ваш сайт без вашего согласия

Напрашивается вывод, что если и не сегодня, то в скором будущем HTTPS протоколы станут обязательным условием для всех типов сайтов.